Исследователи из ESET обнаружили новый, никем не описанный буткит для UEFI, который устанавливается в систему посредством компрометации диспетчера загрузки Windows. Как оказалось, зловред, получивший кодовое имя ESPecter, был создан как минимум в 2012 году и вначале был ориентирован на системы с BIOS.

Буткит позволяет установить контроль над процессом загрузки ОС и обеспечивает хакеру очень стойкое присутствие в системе. Тем не менее, злоумышленники редко применяют такие инструменты: их создание требует хорошей технической подготовки. До находки ESET специалистам по ИБ были известны только четыре случая использования буткита в атаках: Lojax, MosaicRegressor, безымянные модули TrickBot и FinSpy.

Вредонос ESPecter, по словам экспертов, был обнаружен на взломанной машине вместе с клиентским компонентом, обладающим функциями кейлоггера и инфостилера. По всей видимости, атака была проведена с целью шпионажа.

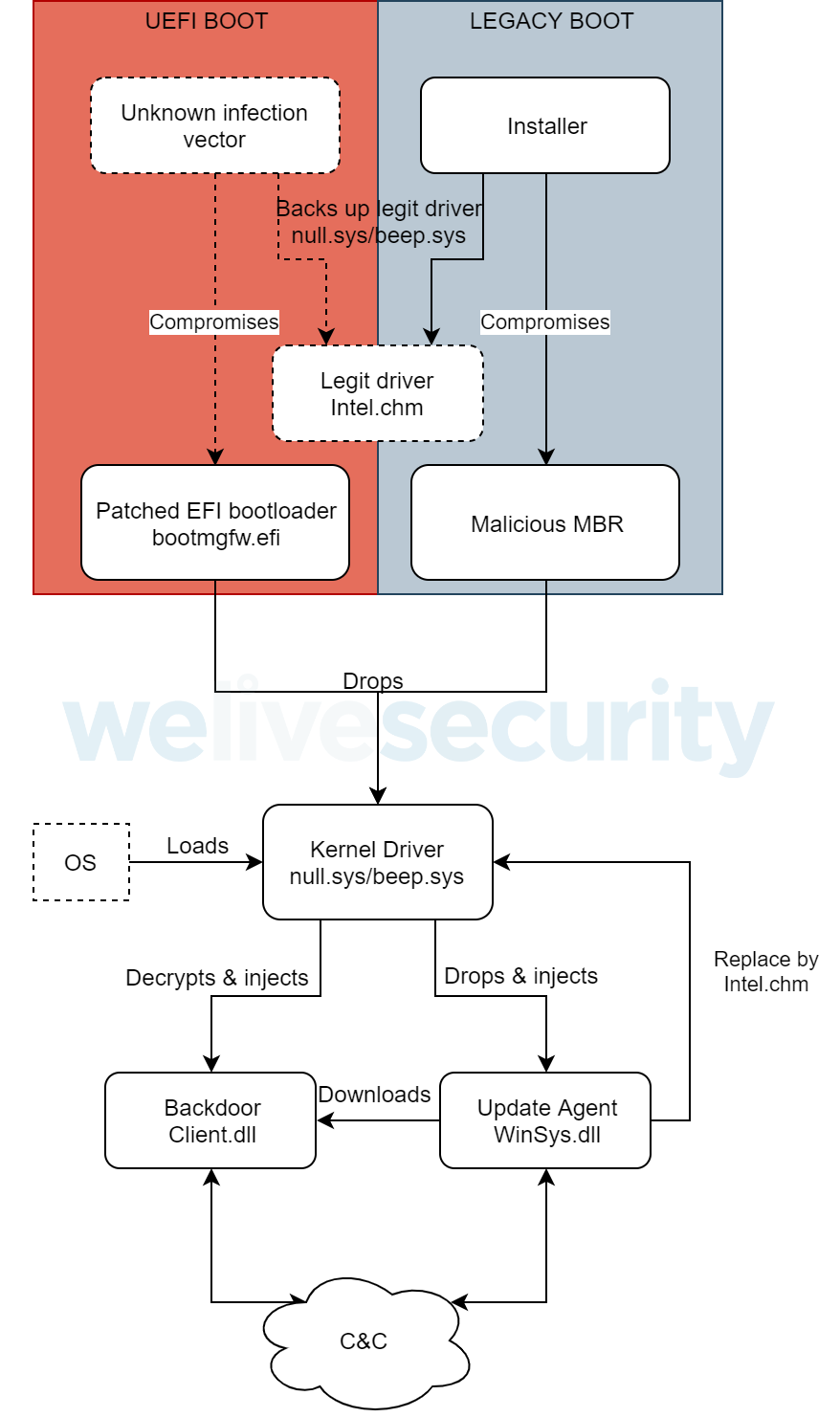

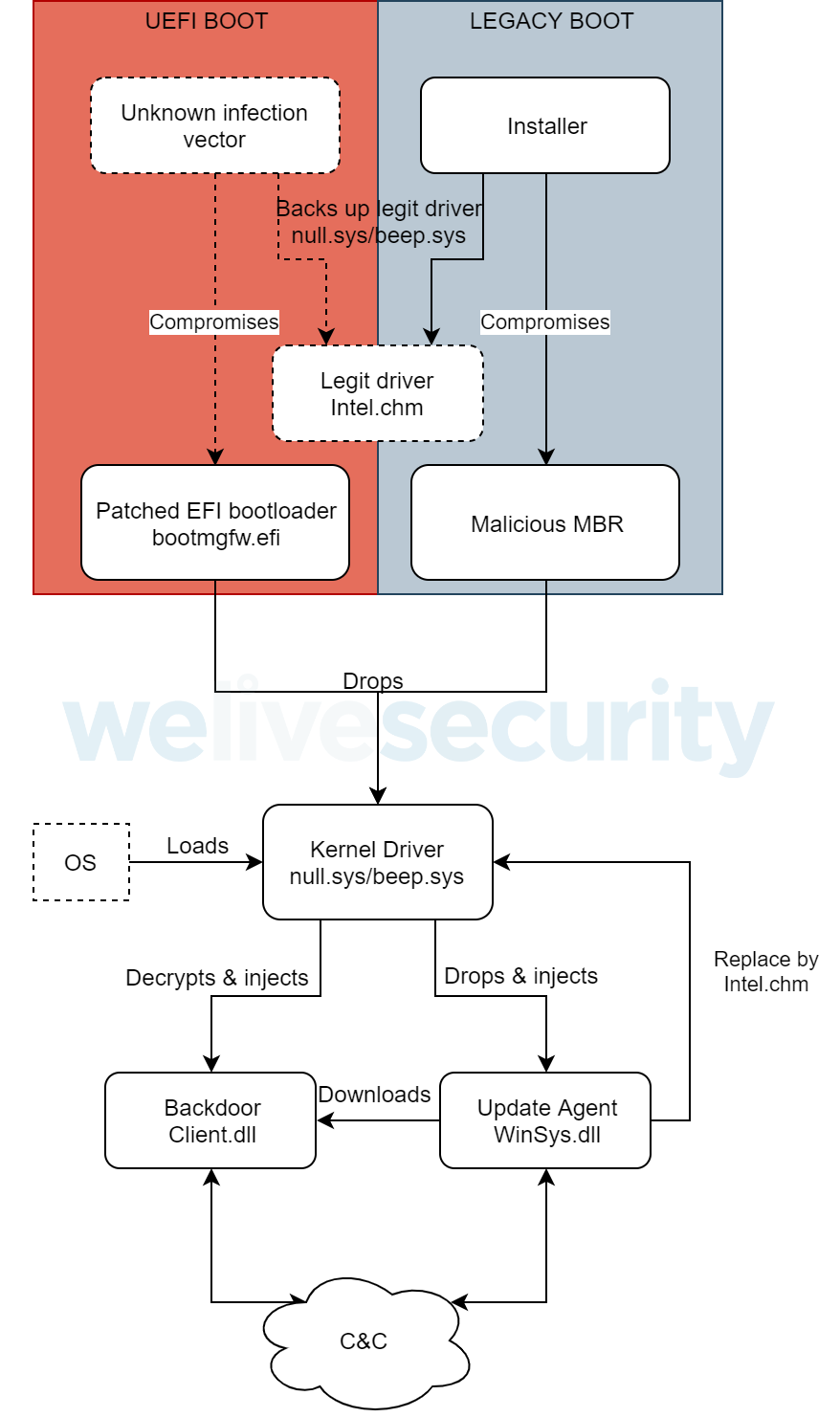

Исследование показало, что новый буткит может устанавливаться в систему двумя способами: посредством подмены главной загрузочной записи на диске (в Legacy-режиме) или через патчинг диспетчера загрузки Windows (bootmgfw.efi).

Версия ESPecter, внедряемая в системный раздел EFI, готовит рабочую среду для целевого зловреда, загружая собственный драйвер режима ядра, способный обойти обязательную проверку цифровой подписи. Этот драйвер, в свою очередь, загружает два компонента режима пользователя — WinSys.dll и Client.dll.

Первый отвечает за сбор информации о зараженной системе и обновление данных конфигурации. Второй работает как бэкдор; он умеет по команде фиксировать клавиатурный ввод, воровать документы, делать снимки экрана, а также автоматически выводить собранную информацию на свой сервер.

Модификация bootmgfw.efi, по свидетельству ESET, возможна только при отключенном режиме безопасной загрузки. Чтобы деактивировать Secure Boot, злоумышленник должен иметь физический доступ к компьютеру либо использовать какую-то уязвимость в прошивке UEFI.

Каким именно образом был внедрен найденный ESPecter, установить не удалось. Во избежание подобных атак эксперты советуют по возможности придерживаться следующих правил:

- использовать только новейшую версию прошивки;

- следить за настройками системы;

- ужесточить контроль доступа к привилегированным аккаунтам;

- не отключать режим Secure Boot.