Специалисты компании Akamai предупреждают, что в последние месяцы злоумышленники пополнили свой арсенал новыми трюками. Как известно, для усиления, так называемого «отражения», DDoS-атак часто используются DNS, NTP, SSDP, BitTorrent, RIPv1, mDNS, CharGEN, QOTD, NetBIOS и Portmap.

Но эксперты Akamai выявили новый тренд среди киберпреступников: все чаще для этих целей стали использовать неймсерверы NetBIOS, серверы Sentinel и RPC.

«Хотя отраженные DDoS-атаки широко распространены, три данных вектора атак используют сервисы, которые никогда не использовались таким образом ранее. Это доказывает, что хакеры беспрестанно исследуют интернет и ищут новые способы создания «рычага»», — говорят исследователи.

Атаку с применением NetBIOS первыми зафиксировали специалисты неназванного CND провайдера. Активность наблюдалась с марта по июль 2015 года. Благодаря этому способу, злоумышленникам удалось усилить DDoS в два с половиной, четыре раза. Эксперты Akamai, в свою очередь, позже наблюдали еще четыре подобные атаки, самая мощная из которых составила 15,7 Гбит/с.

Еще один новый вектор атак использует RPC Portmapper и, в отличие от NetBIOS, этот метод гораздо серьезнее: мощность атак достигала 100 Гбит/с. Тогда как средняя отраженная атака усиливает DDoS в 10 раз, в случае использования RPC, злоумышленники легко увеличивали мощность своих атак в 50 раз. Данный вектор впервые был зафиксирован в августе 2015 года телекоммуникационной компаний Level 3 Communications, и уже в сентябре атаки такого рода можно было наблюдать практически ежедневно, пишет xakep.ru.

Третья и последняя «новинка» — использование для усиления DDoS-атак серверов лицензий Sentinel. Впервые данный способ усиления был обнаружен летом 2015 года: неизвестные злоумышленники заметили уязвимый сервер в Стокгольмском университете, чем и воспользовались. В сентябре текущего года специалисты Akamai зафиксировали еще две такие атаки, направленные против игровой фирмы и финансового учреждения. Их пиковая мощность достигала 11,7 Гбит/с. Хотя использование Sentinel-серверов усиливает атаку почти в 40 раз, хакеров сдерживает тот факт, что уязвимых серверов в принципе немного: в Akamai сумели обнаружить лишь 745 уникальных источников атакующего трафика.

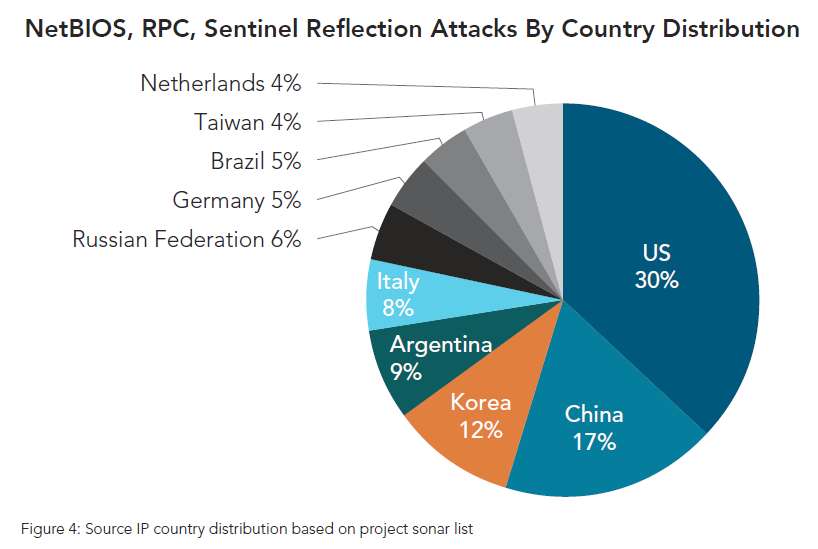

Источники новых типов атак по странам

«Судя по всему, ни один UPD сервис не защищен от попыток хакеров им воспользоваться. Администраторам серверов следует отключать любые ненужные сервисы, во избежание использования их злоумышленниками, в целях отражения и усиления атак. Именно большое число открытых для интернета UPD сервисов делает отраженные DDoS-атаки столь сокрушительными», — говорит Стюарт Сколли (Stuart Scholly) старший вице-президент бизнес-подразделения Akamai.