Как выяснили в F.A.C.C.T., атакующая российские компании группировка VasyGrek активна как минимум с 2016 года. В погоне за бизнес-аккаунтами ДБО злоумышленники используют коммерческих инфостилеров и RAT, в том числе творения вирусописателя Mr.Burns.

Данная финансово мотивированная кибергруппа попала также на радары BI.ZONE — там ее различают под кодовым именем Fluffy Wolf. Новое исследование выявило деловые связи VasyGrek с продавцом вредоносных версий инструментов удаленного администрирования TeamViewer и RMS (Remote Utilities), которым эксперты F.A.C.C.T. присвоили общее имя BurnsRAT.

С большой долей вероятности была также установлена личность Mr.Burns. Русскоязычного завсегдатая теневых форумов удалось идентифицировать как Андрея Р. 1986 года рождения из Тернополя.

В арсенале VasyGrek обнаружены и другие вредоносные инструменты, приобретенные на черном рынке: программы разработки PureCoder (PureCrypter, PureLogs и проч.), MetaStealer, WarzoneRAT (AveMaria), инфостилер RedLine.

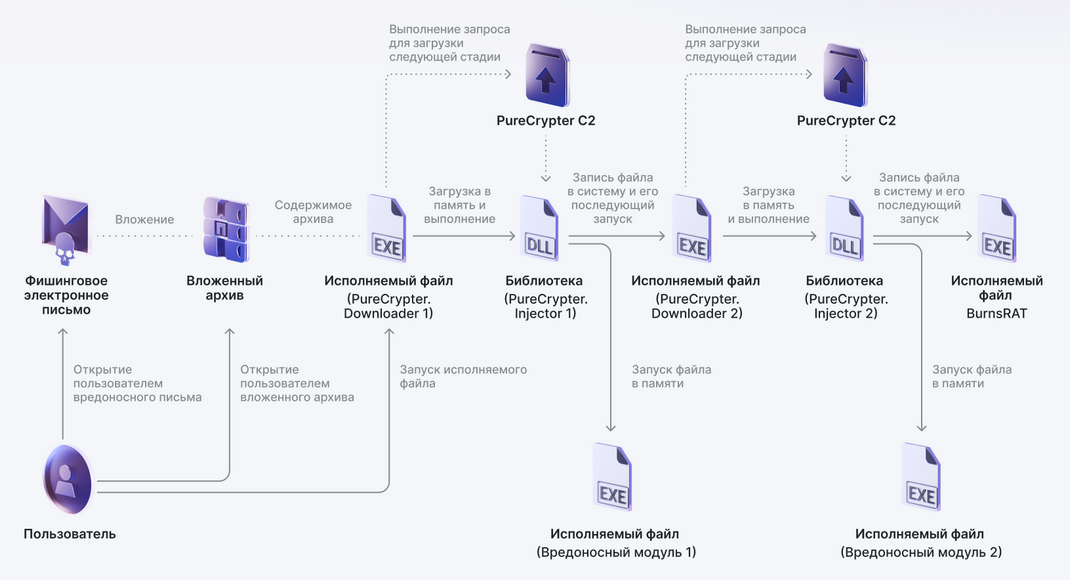

Все атаки злоумышленников начинаются с поддельного письма от имени бухгалтерии какой-либо компании. Получателя просят завизировать акт сверки, платежное поручение, документ 1C; вредоносный архивный файл прикреплен к сообщению или указан ссылкой, его содержимым является загрузчик PureCrypter.

Цепочки заражения могут различаться по длине, и для каждого модуля предусмотрен свой PureCrypter. На финальном этапе в систему загружается BurnsRAT; его запуск осуществляется по методу подмены DLL.

Примечательно, что все дополнительные модули используют один и тот же C2-сервер, но каждый инструмент подключается на своем порту.

После установки BurnsRAT на зараженное устройство отправляются команды вида cmdv start {URL} — для отображения в браузере поддельных страниц входа в банковские сервисы.