Сотрудники сахалинского филиала OAO «Дальсвязь» выложили на свой публичный FTP-сервер файлы с исчерпывающими служебными и личными данными как минимум 11 тыс. текущих или бывших клиентов. Файлы содержат информацию даже о последних платежах клиентов и общей сумме начислений.

Утечка была обнаружена 8 декабря 2010 года экспертами аналитического центра Anti-Malware.ru на сайте, принадлежащем ОАО "Дальсвязь". Это произошло в ходе регулярного мониторинга русского сектора Интернета на предмет опубликования персональных данных граждан, осуществляемого при помощи поисковых систем.

Содержащие персональные данные клиентов файлы были по недосмотру выложены на публичный FTP-сервер, принадлежащий этой компании. Администраторы ресурса и представители OAO «Дальсвязь» были незамедлительно оповещены об утечке данных по доступным на их сайте адресам электронной почты и телефонам.

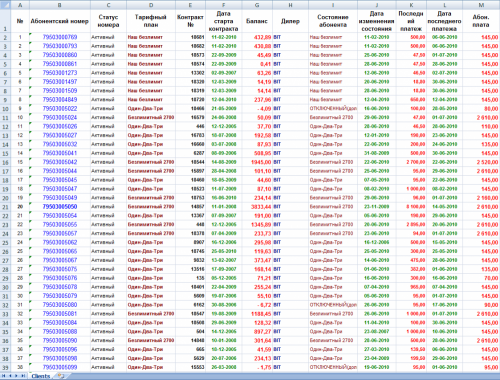

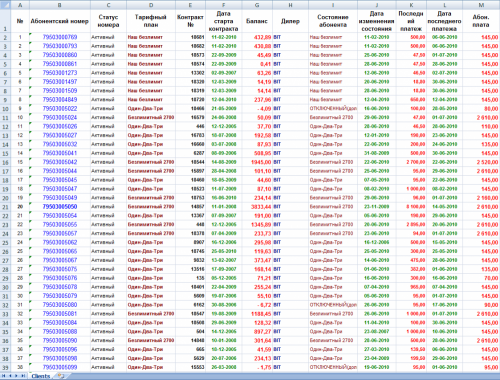

Обнаруженные в публичном доступе файлы содержат:

- Паспортные данные более чем 11 тыс. текущих и бывших клиентов (ФИО, номер и серия паспорта; кем и когда выдан паспорт; адрес прописки и/или проживания, дату и место рождения).

- Состояние абонента, последние платежи, используемый тарифный план, общую сумму начислений, указание на компанию-дилера (осуществившую подключение) и многое другое.

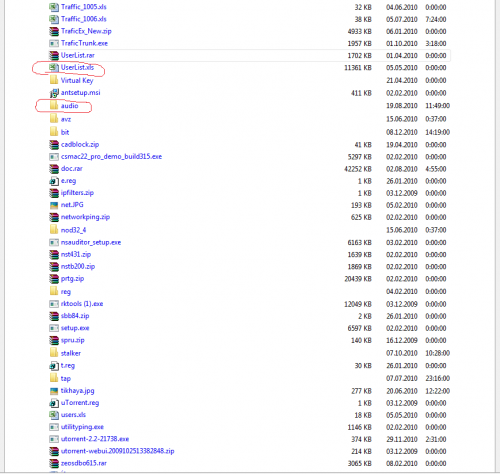

Судя по датам создания файлов, они находились в открытом доступе как минимум с июля 2010 года. Некоторые файлы датируются январем 2010 года. Таким образом, любой желающий на протяжении многих месяцев мог беспрепятственно скачивать и использовать по своему усмотрению клиентскую базу филиала OAO «Дальсвязь».

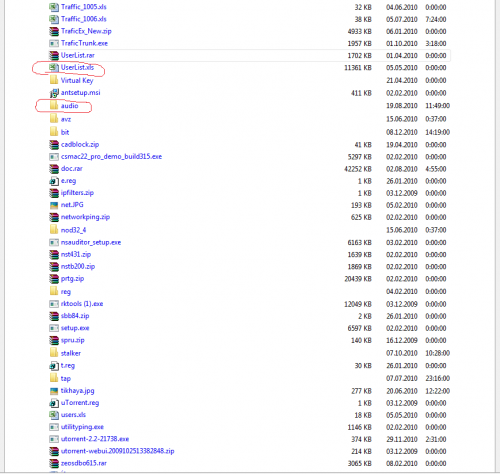

Кроме того, на этом же FTP были обнаружены выложенные в открытый доступ музыкальные файлы, что также является нарушением действующего законодательства РФ.

Пока что нам не удалось получить официальный комментарий по этому инциденту от пострадавшей компании, и утечка до сих пор не закрыта. Поэтому детальную информацию по этическим причинам мы раскрыть не можем.

«Инцидент с OAO «Дальсвязь» во многом очень типичен и вызовет ощущение дежавю у всех, кто следит за сообщениями об утечках в мире. Данные клиентов по глупости или специально были выложены на FTP кем-то из сотрудников компании, вероятнее всего администратором сайта, на что указывает набор специальных программ в том же каталоге. Зачем это было сделано, предстоит выяснить службе безопасности пострадавшей компании», - комментирует Илья Шабанов, управляющий партнер Anti-Malware.ru.

«Если бы в компании использовались DLP-решения и контролировались основные сетевые протоколы, утечки, вероятно, можно было бы избежать. Контроль использования FTP относится к базовым требованиям безопасности, ведь если доступ к протоколу открыт, инсайдер может практически без труда перекачать на любой интернет-сервер гигабайты конфиденциальной информации», — комментирует Александр Ковалев, директор по маркетингу компании SECURIT, ведущего разработчика решения для защиты от утечек данных.