Microsoft неожиданно оказалась в центре очередной волны интернет-иронии и колких мемов. В официальном Discord-канале Copilot компания добавила фильтр на слово «Microslop» — язвительное прозвище, которым пользователи в соцсетях называют Microsoft на фоне агрессивного продвижения ИИ в Windows 11.

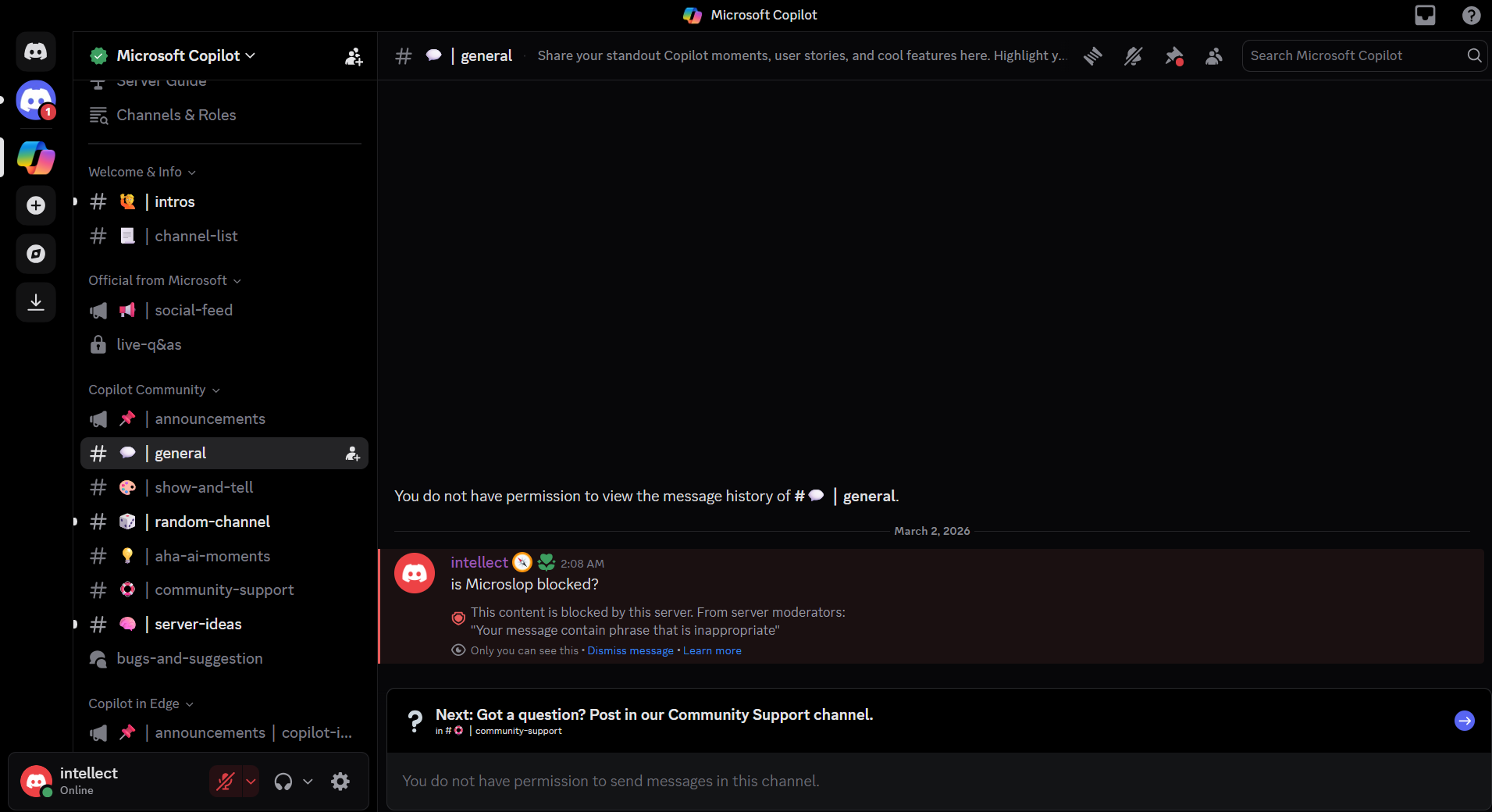

Как пишут журналисты Windows Latest, любое сообщение с этим словом автоматически блокируется.

Пользователь видит уведомление от модератора о том, что фраза нарушает правила сервера, а само сообщение в канал не публикуется. Судя по всему, речь идёт об обычном серверном фильтре по ключевым словам.

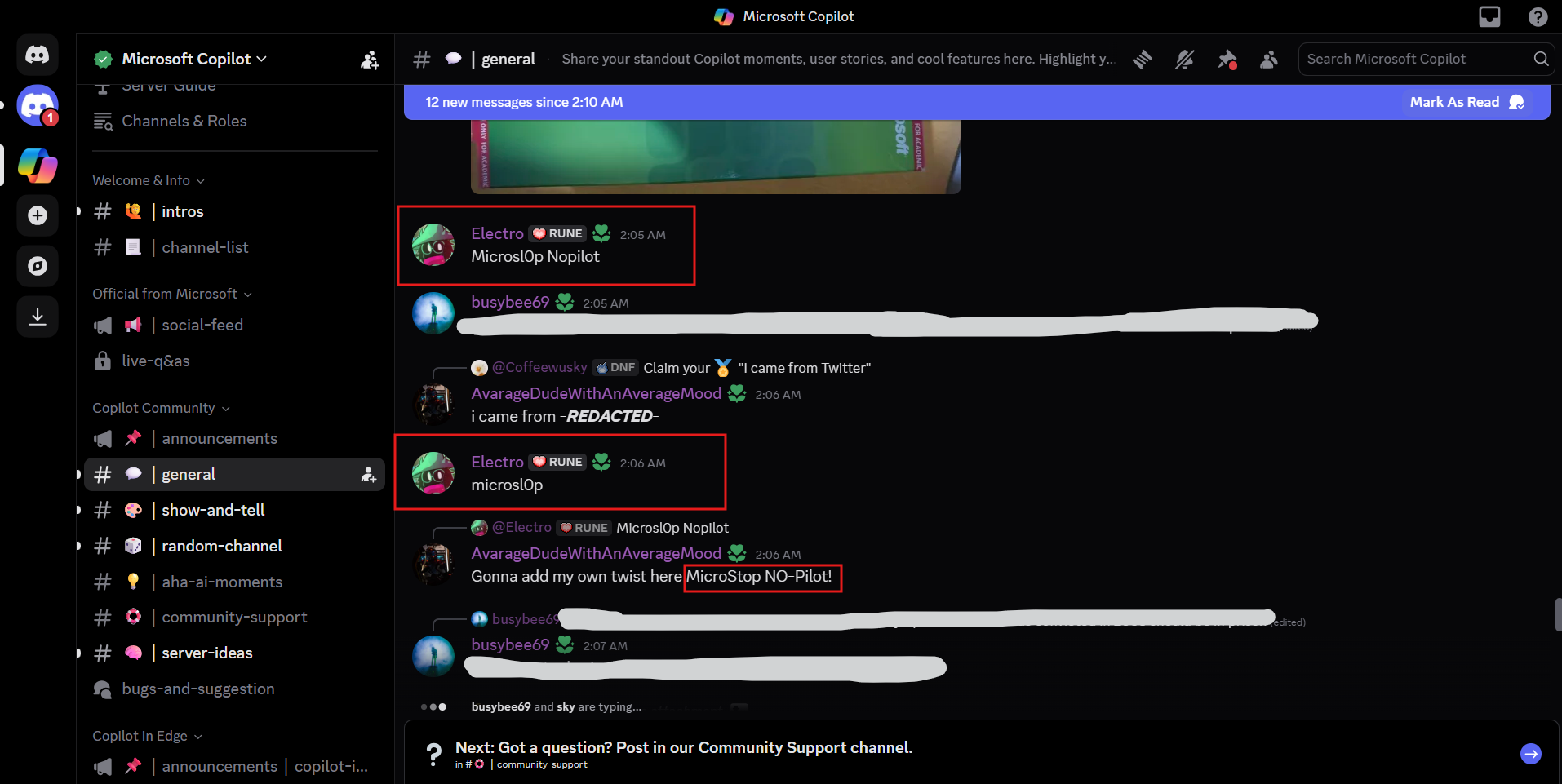

Но дальше всё пошло по классическому сценарию «интернет против фильтра». Пользователи начали экспериментировать с вариациями: заменяли букву «o» на ноль в «Microsl0p». Такие версии спокойно проходили модерацию. В итоге обсуждение быстро превратилось в игру «кошки-мышки», а затем — в полноценный рейд с массовыми попытками обойти ограничения.

По сообщениям пользователей, часть аккаунтов получила ограничения на отправку сообщений, а затем некоторые каналы сервера были фактически закрыты: история сообщений скрыта, публикация новых постов отключена. Канал даже пришлось перевести в режим ограниченной активности, а модераторы пытались стабилизировать ситуацию.

С одной стороны, блокировка оскорбительных или мемных прозвищ в официальном сообществе — шаг вполне ожидаемый. Discord Copilot задумывался как площадка для новостей, поддержки и обсуждения функций, а не как мем-форум. С другой — сам факт фильтра только подогрел интерес и усилил волну насмешек.

История разворачивается на фоне неоднозначной реакции пользователей на масштабное внедрение ИИ-функций в Windows 11. В течение 2025 года Microsoft активно продвигала Copilot и ИИ-инструменты, что вызвало раздражение у части аудитории, которая считает, что стабильность системы важнее новых ИИ-надстроек.