Group-IB предупреждает о возрастающем риске приобретения фальшивых билетов и контрафактной атрибутики с использованием товарного знака ХХI Чемпионата мира по футболу FIFA 2018. За последний год количество регистраций потенциально опасных доменных имен по тематике мероприятий FIFA и предстоящего мундиаля в России, выросло на 37% и продолжает расти. На данный момент таких доменов порядка 37 000.

Первый «сигнал» в Group-IB получили в рамках работы по стороннему кейсу. В компанию обратился пользователь с жалобой на интернет-мошенников, которые не доставили ему товар. Проанализировав инфраструктуру сайта, с которого был сделан заказ, аналитики компании обнаружили его связь с группой других ресурсов.

Среди них — страницы по продаже билетов на различные мероприятия, а также доменные имена, связанные с Чемпионатом мира по футболу 2018. Создав соответствующие поисковые запросы и отфильтровав нерелевантные, система Group-IB выявила тысячи сайтов, эксплуатирующих в названии слова «FIFA», «Russia», «WorldСup2018», «tickets», «чемпионат мира» и их различные комбинации.

Первые домены такого рода начали появляться еще в 1996 году, примечательно, что они существуют до сих пор. Часть ресурсов были зарегистрированы после объявления России хозяйкой Чемпионата мира’2018 (официально об этом было объявлено 2 декабря 2010 года от лица представителей Международной футбольной ассоциации в Цюрихе), другие появились совсем недавно.

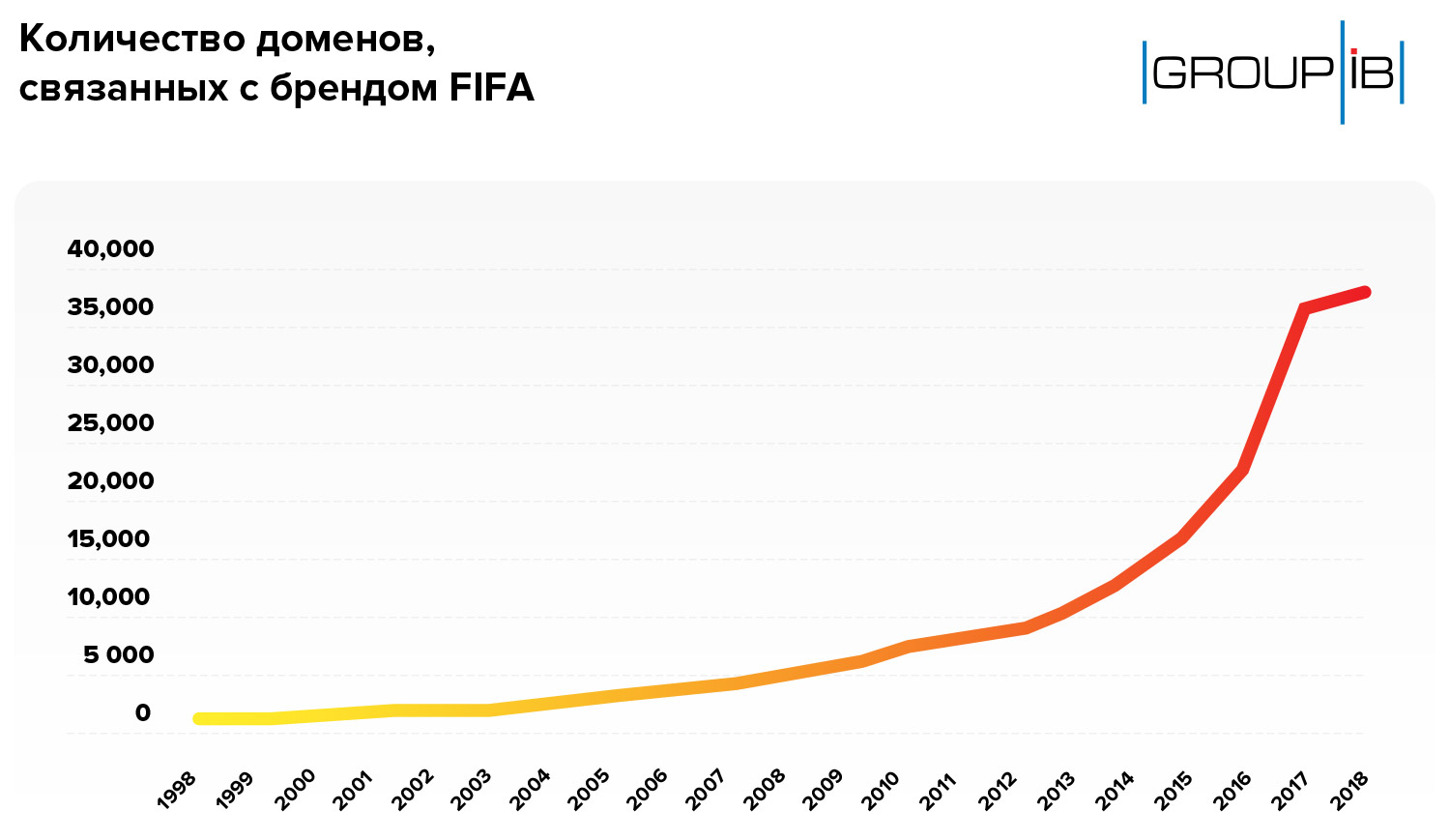

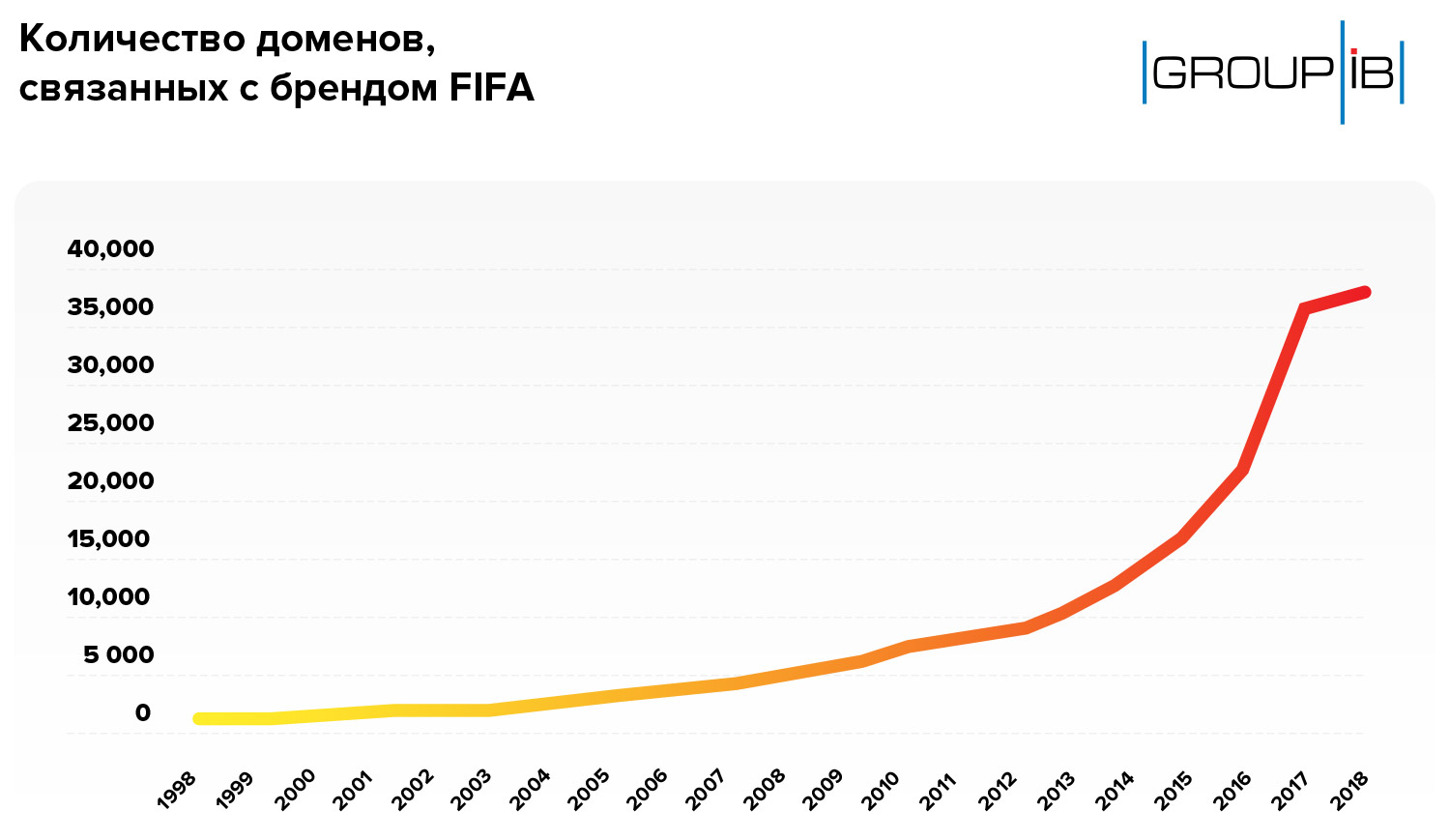

Проследив динамику, эксперты Group-IB зафиксировали ежегодный рост количества доменов: сейчас их порядка 37 000. Резкое увеличение началось в 2014 году, когда было зарегистрировано порядка 3 тыс имен, в 2015 — 4 тыс, в 2016 — 5,5 тыс, а в 2017 еще 13,5 тысяч. Как минимум 1500 доменов были созданы целенаправленно под Мировой турнир по футболу FIFA в России: в их названии присутствуют наименование события, страны или города, год проведения и другие атрибуты.

Цели регистрации таких доменов могут быть разными: незаконная реализация билетов и контрафактной продукции, кража платежных реквизитов и других данных пользователей с помощью фишинга, распространение вредоносного программного обеспечения, киберсквоттинг и другие распространенные мошеннические схемы. В компании отмечают, что часть доменов активны уже сейчас, часть — зарегистрированы, но пока не содержат контента.

«Как показывает практика защиты сочинских Олимпийских игр 2014, с приближением к дате начала мероприятия активность мошенников, стремящихся нажиться на массовом ажиотаже вокруг события международного масштаба, резко возрастает. Опасность состоит в том, что на каждом неактивном сейчас домене в любой момент может появиться противоправный контент: от контрафакта и фишинга до предложения „серых схем“ приобретения билетов или попросту развода на деньги. Если у вас есть зарегистрированный домен и оплачен хостинг, „поднять“ на нем фишинг-сайт и запустить его продвижение можно всего за пару часов. Риски, которые несут в себе тысячи этих доменов, нельзя игнорировать. Мы считаем необходимым предупредить болельщиков о том, что и билеты, и атрибутика должны приобретаться только на официальных сайтах: любые другие предложения — это обман», — говорит директор направления Brand Protection Group-IB Андрей Бусаргин.