Последний месяц прошедшего года принял эстафету ноября и в целом был достаточно спокойным, что объясняется предновогодним затишьем. Характерной особенностью декабря стал рост доли спам-сообщений, содержащих вредоносные вложения, а также изменения в тематике почтового мусора, среди которого значительно возросло количество предложений "для взрослых".

В конце года в спаме наступает традиционное затишье - приближается сезон зимних каникул и отпусков. В эти дни множество компьютеров, объединенных в ботнеты, выключены. Деловая активность также заметно снижается. Все это сказывается на потоке незапрошенной корреспонденции, объем которой, как правило, сокращается. Декабрь 2011 года не стал исключением, и доля спама в почтовом трафике в этот месяц уменьшилась на 4,4% и составила в среднем 76,2%.

В минувшем месяце сохранилась неприятная тенденция, связанная с увеличением доли вредоносного спама, которая наблюдалась на протяжении всего 2011 года. В декабре этот показатель достиг 4%, что на 1% больше, чем в ноябре. В преддверии зимних праздников многие вредоносные сообщения использовали тему Рождества, а также были подделаны под уведомления от онлайн-магазинов о регистрации заказов. По частоте срабатывания почтового антивируса первое место по-прежнему занимает Россия (15,3%), чей результат, правда, снизился на 4,9%. По этому показателю ее почти догнали США (15,1%), прибавившие 0,9%.

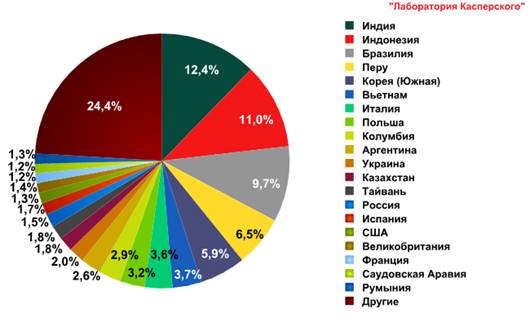

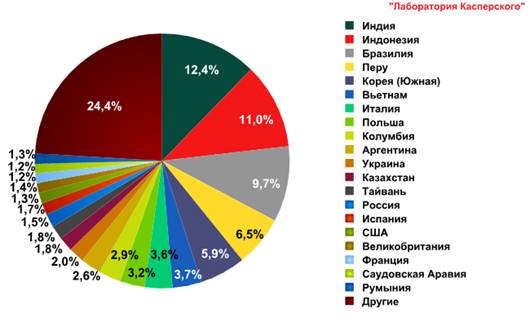

Неизменным осталось и лидерство Индии среди стран-рапространителей спама. Однако позиции других государств, входящих в первую десятку, претерпели значительные изменения. Верхние строчки заняли страны, доля которых в распостранении мирового почтового мусора по сравнению с ноябрем увеличилась более чем на 3%: Индонезия (+3,55%), Бразилия (+3,5%) и Перу (+3,5%). Одновременно вклад Южной Кореи, занимавшей в ноябре второе место, уменьшился на 2,85%, что привело к тому, что эта страна оказалась на пятой позиции. Доля остальных участников рейтинга изменилась незначительно - в пределах 1%. В свою очередь, Россия поднялась на одну ступень вверх и оказалась на 14-й строчке.

TOP 20 стран-источников спама в декабре 2011 года

В преддверии зимних праздников увеличилось количество спам-писем, обыгрывавших тему Нового года и Рождества. В общем почтовом трафике доля таких сообщений составила 6,8%. В связи со значительным снижением деловой активности у предприятий малого и среднего бизнеса - основных заказчиков спама - на 13,5% возросла доля электронной корреспонденции, разосланной в рамках партнерских программ. Так, лидером среди популярных тематик почтового мусора в декабре стала реклама фармацевтических препаратов (15,2%). Кроме того, в четыре раза увеличилась и доля спама "для взрослых", что можно объяснить еще и особенностью предновогоднего периода, когда многие пользователи более расслаблены и не прочь посмотреть пикантное видео.

В декабре спамеры часто использовали новый прием, который они позаимствовали у легитимных сервисов и онлайн магазинов - предложения различных товаров со скидкой по купонам. Многие товары, традиционно рекламирующиеся в спаме, в том числе медикаменты, предлагалось купить со скидкой, право на которую давал "купон", отображавшийся в письме. Надо отметить, что постепенно подобные сервисы становятся для предприятий малого и среднего бизнеса альтернативой спам-рекламе, и многие из них уже переключились на этот канал продвижения своих товаров и услуг.

"До сих пор мы не фиксировали вредоносных вложений в сообщениях, подделанных под рассылку купонов. Однако не исключено, что в будущем они могут появиться в таких спам-письмах, - комментирует Мария Наместникова, старший спам-аналитик "Лаборатории Касперского". - Обычно на популярные новшества первыми реагируют спамеры, участвующие в партнерских программах, а затем к ним присоединяются распространители вредоносного кода. Кроме того, на пользователей купонных сервисов могут быть направлены и фишинговые атаки. Поэтому при работе с почтой следует быть осторожными и игнорировать предложения, которые могут содержаться в полученном письме, ввести регистрационные данные для доступа к такому сервису. В противном случае это грозит потерей средств, которые хранятся на счету".