В 2025 году киберугрозы могут быть невидимы для традиционных средств защиты. Почему анализ сетевого трафика стал ключевым инструментом для обнаружения передовых атак внутри корпоративных сетей? Эксперты рынка обсудили особенности использования этих решений и то, какое будущее их ждёт.

- Введение

- Для чего компаниям нужен анализ сетевого трафика?

- 2.1. Требования ФСТЭК России к системам анализа сетевого трафика

- 2.2. Возможности анализа шифрованного трафика

- 2.3. Являются ли NTA / NDR обязательными для построения SOC?

- 2.4. С чем нужно интегрировать решение для анализа сетевого трафика?

- 2.5. Где лучше ставить сенсоры?

- 2.6. Кто должен отвечать за настройку и эксплуатацию сетевых анализаторов?

- Проблемы при внедрении анализа сетевого трафика

- Прогнозы: как изменится роль анализа трафика в SOC 2.0

- Выводы

Введение

Анализ сетевого трафика превращается в один из ключевых элементов защиты корпоративных инфраструктур. Сложность кибератак растёт, шифрованного трафика уже больше, чем обычного, и традиционные средства безопасности, такие как межсетевые экраны и системы сигнатурного анализа, уже не обеспечивают достаточный уровень защищённости.

Решения классов «детектирование / предотвращение вторжений» (IDS / IPS) и «анализ сетевого трафика / сетевое детектирование и реагирование» (NTA / NDR) позволяют обнаруживать атаки на основе анализа сетевой активности. Это особенно важно для выявления злоумышленников, которые уже преодолели периметровую защиту и осуществляют горизонтальное перемещение внутри сети.

Эксперты рынка рассмотрели практические аспекты применения анализа сетевого трафика: основные задачи, требования регуляторов, проблемы внедрения и перспективы развития этих технологий в 2025 году.

Рисунок 1. Эксперты в студии AM Live

Участники эфира:

- Станислав Грибанов, руководитель продукта «Гарда NDR», группа компаний «Гарда».

- Дмитрий Ефанов, руководитель продукта PT NAD, Positive Technologies.

- Сергей Плотко, коммерческий директор, «Цифровые решения».

- Михаил Пырьев, менеджер продукта UDV NTA, UDV Group (по видеосвязи).

Ведущий и модератор эфира — Руслан Иванов, продуктовый директор по безопасности, Cloud.ru.

Для чего компаниям нужен анализ сетевого трафика?

Дмитрий Ефанов рассказал, что средства класса NTA / NDR предназначены для обнаружения злоумышленника, который уже преодолел первый барьер защиты и попал во внутреннюю инфраструктуру. Отличительная особенность этого класса решений — механизм их работы: злоумышленник выявляется с помощью анализа сетевого поведения. Это важно, так как при развитии атаки хакер обязательно оставит свои следы. Задача NTA / NDR — вовремя обнаружить эти следы и предотвратить распространение атаки. Это один из необходимых инструментов обнаружения и расследования.

Сергей Плотко добавил, что анализ сетевого трафика позволяет оценить состояние всей инфраструктуры и её отдельных компонентов, понять, что именно атаковано хакером.

Руслан Иванов отметил, что решения этого класса подходят для анализа ошибок сегментации трафика (т. к. видны реальные сетевые потоки), контроля сегментации, проверки изоляции контуров.

Руслан Иванов, продуктовый директор по безопасности, Cloud.ru

Станислав Грибанов сказал, что часто сталкивается с вопросом: зачем нужен продукт для анализа сетевого трафика, если есть агенты для конечных точек? По словам эксперта, нужно помнить важный момент — везде есть хосты, на которые нельзя поставить агент. Как правило, это устройства интернета вещей, специфические операционные системы, нагруженный продакшн-сервер. Кроме того, трафик невозможно подделать — иначе откажет система маршрутизации.

За последнее время был осуществлён ряд атак на крупные компании, при которых использовалось горизонтальное перемещение. Пробив периметр, злоумышленник попадает в инфраструктуру и перемещается по ней. Эти события можно увидеть именно в сетевом трафике, используя определённые средства. Основной смысл анализа сетевого трафика — видеть, что происходит в инфраструктуре. Он даёт общую картину. На базе этого можно выявить проникновение, провести расследование или проактивный поиск угроз.

Михаил Пырьев добавил, что NTA / NDR — это инструмент анализа аномалий. Система работает по двум принципам: поиск того, что отличается от известного хорошего поведения, и выявление всех аномалий.

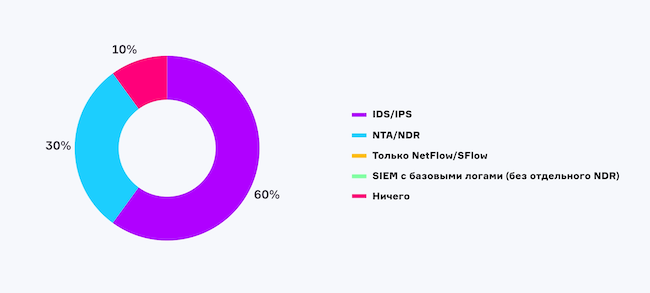

В первом опросе зрители ответили, что используется в их компании для анализа трафика: IDS / IPS — 60%, NTA / NDR — 30%, ничего — 10%.

Рисунок 2. Что в вашей компании используется для анализа трафика?

Требования ФСТЭК России к системам анализа сетевого трафика

Михаил Пырьев пояснил, что обязательства по использованию анализа трафика часто встречаются в промышленном сегменте и КИИ, по большей части для высоких категорий. В приказе ФСТЭК России № 239 чётко прописаны контроль и анализ сетевого трафика как часть аудита безопасности применительно к КИИ. Класс NTA может закрывать другие аспекты — инвентаризация информационных ресурсов, регистрация событий безопасности, что также валидно для более низких категорий.

Есть стандарты Банка России (они больше рекомендательные), там часто упоминается анализ трафика: как реагировать аналитику, на что обращать внимание. В ГОСТ 57580 есть пункт про выявление вторжений и сетевых атак путём анализа сетевого трафика. Нужно помнить и про информационные системы, которые обрабатывают персональные данные, руководствоваться приказом ФСТЭК России № 21 для второго и выше уровней защищённости персональных данных. Там есть раздел про обнаружение вторжений с помощью IDS / IPS (но этого часто бывает недостаточно), а также регистрацию инцидентов с точки зрения ИБ.

Михаил Пырьев, менеджер продукта UDV NTA, UDV Group

Дмитрий Ефанов считает, что явных требований использовать решения класса NTA / NDR в законодательстве РФ нет. Но в то же время эти решения помогают закрыть некоторые требования. Если цель — соответствовать регламентам, то для этого есть более дешёвые способы, а NDR — это осознанный выбор использования продукта.

Сергей Плотко добавил, что с точки зрения законодательства для ряда организаций есть необходимость использовать системы обнаружения вторжений. Многие решают эту задачу с помощью NTA / NDR, закрывая и регуляторные требования, и фактические задачи по обеспечению безопасности.

Возможности анализа шифрованного трафика

Михаил Пырьев объяснил, что системы класса NTA / NDR могут анализировать шифрованный трафик. Вопрос в том, насколько глубоко они это делают. Можно рассматривать сертификат TLS — насколько корректна версия, кому был выдан, насколько валидна подпись. Можно смотреть, к каким серверам были обращения. При атаках по шифрованному трафику можно применять его отпечатки. Исходя из этого, можно понять, какое приложение использовалось в шифрованном трафике. Самое главное — анализ статистики, насколько трафик подходит под тот или иной паттерн поведения.

Дмитрий Ефанов добавил, что шифрованный трафик можно анализировать по побочным каналам. Это помогает выявлять отдельные протоколы. Без расшифровки трафика, анализируя размер пакетов, частотность, тайминги, можно понять, что в этой сессии находится. В случае с NDR нужно различать два понятия — шифрованный периметровый трафик и внутренний (шифрованный SMB, RDP). Этот трафик нужно расшифровывать.

Дмитрий Ефанов, руководитель продукта PT NAD, Positive Technologies

Станислав Грибанов отметил, что есть TLS 1.3 и другие протоколы, которые нельзя расшифровать, иначе перестанет работать много приложений. Это приводит к тому, что нужно выявлять атаки в живом трафике. Одна из целей NTA — выявлять то, чего не видно в IDS.

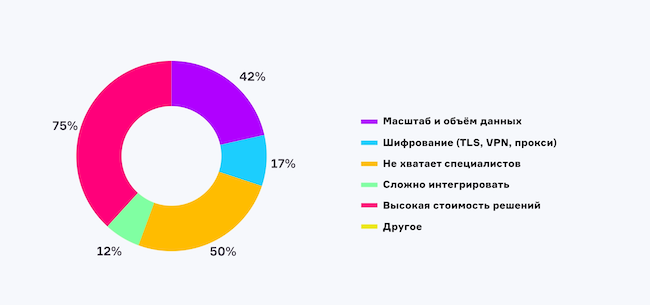

Во втором опросе зрители поделились, какова главная сложность анализа трафика в их компании (мультивыбор): высокая стоимость решений — 75%, не хватает специалистов — 50%, масштаб и объём данных — 42%, шифрование (TLS, VPN, прокси) — 17%, сложно интегрировать — 12%.

Рисунок 3. Какова главная сложность анализа трафика в вашей компании?

Являются ли NTA / NDR обязательными для построения SOC?

Сергей Плотко считает, что если компания доросла до создания внутреннего центра мониторинга ИБ (SOC), то такие инструменты, как NDR, у неё должны появиться на более раннем этапе развития. Дмитрий Ефанов уверен, что SOC возможен без NDR, но тот является важным элементом SOC — он увеличивает видимость и позволяет закрывать больше задач, быстрее реагировать на инциденты и расследовать их. Он в целом улучшает работу SOC.

Сергей Плотко, коммерческий директор, «Цифровые решения»

Станислав Грибанов добавил, что несколько лет назад это не было так существенно, но с учётом текущих типов атак, горизонтального перемещения и ограничений, сейчас это неотъемлемая часть эффективного SOC.

Михаил Пырьев предупредил, что важно понимать, что происходило в сети, находить пути, по которым пришёл злоумышленник. Это помогает специалистам SOC выявить угрозу. Стоит разделять NTA и NDR, так как на текущем этапе важно внедрять NTA-решения, чтобы в целом знать, что происходит. Следующий этап — NDR-решения, когда после анализа трафика можно нажать на кнопку и отреагировать.

С чем нужно интегрировать решение для анализа сетевого трафика?

Станислав Грибанов назвал песочницу и систему управления событиями (SIEM). Если используется оркестратор, то логичнее реагирование делать централизованно, используя общие плейбуки. В этом случае стоит интегрироваться с платформой оркестровки и автоматизации (SOAR). Когда появится полноценный комплекс расширенного детектирования и реагирования (XDR), нужно интегрироваться с ним, отдать туда классифицированный инцидент с присвоенным скорингом — произойдёт корреляция и, возможно, оркестратор вернётся в NDR и даст команду на блокировку. В случае активных блокировок есть три варианта — хосты (интеграция с EDR-агентами), файрволы нового поколения (NGFW) и механизмы контроля сетевого доступа (NAC).

Станислав Грибанов, руководитель продукта «Гарда NDR», группа компаний «Гарда»

Михаил Пырьев добавил, что в тех решениях, с которыми осуществляется интеграция, необходимо настроить некоторые взаимодействия. Например, на SIEM необходима нормализация событий, которые приходят от данного класса решений, на SOAR нужны определённые коннекторы к программным интерфейсам (API), которые присутствуют внутри системы.

Дмитрий Ефанов также считает наиболее важными интеграции с SIEM и песочницей. В процессе реагирования автоматическая блокировка в классе NDR — это скорее зло, чем польза. При выявлении аномалий внутри сети много ложноположительных срабатываний. Кроме этого, при обнаружении злоумышленника внутри сети одной блокировки его действий недостаточно. Нужно расследовать, находить путь его проникновения и реагировать на инцидент комплексно — не блокировать соединение, а вычищать хакера из инфраструктуры. Этого нельзя сделать в одном продукте, тем более в решении по анализу трафика.

Где лучше ставить сенсоры?

Сергей Плотко:

«Чаще всего сенсоры ставятся на периметр, на границе сегментов, выбираются критические ключевые точки — главные серверы, обеспечивающие бизнес-процессы».

Михаил Пырьев:

«Нужно учитывать, куда в первую очередь хочет попасть злоумышленник — серверный сегмент, «демилитаризованная зона» (DMZ). Это первое, на что нужно обратить внимание, а дальше смотреть другие интересующие сегменты в зависимости от бизнес-процессов».

Станислав Грибанов:

«Горизонтальный и вертикальный трафик — это база NTA, если есть пробив периметра, уязвимость в межсетевом экране, в размещении личных точек доступа. Горизонтальный трафик иногда бывает важнее, чем вертикальный. Он даёт возможность по разным признакам подсветить для ИБ-персонала, куда нужно смотреть».

Дмитрий Ефанов:

«В идеале мониторить весь трафик, но есть вопрос бюджета, поэтому нужно выбирать. Первое, что обязательно нужно мониторить — критические ресурсы, серверный сегмент, DMZ, выход в интернет».

Кто должен отвечать за настройку и эксплуатацию сетевых анализаторов?

Сергей Плотко:

«За администрирование NDR отвечает подразделение ИБ, а также в большинстве случаев и за эксплуатацию брокеров сетевых пакетов».

Станислав Грибанов:

«Допускаются варианты совместной ответственности, когда за анализ и детектирующую логику отвечает ИБ, а на системном уровне ответственным может быть ИТ-персонал».

Дмитрий Ефанов:

«Отвечает подразделение ИБ, но в тесном взаимодействии с ИТ».

Михаил Пырьев:

«За установку и первоначальную настройку могут отвечать интеграторы, которые внедряют это решение, а за эксплуатацию отвечает владелец сервиса ИБ. Часто требуется тесное взаимодействие с ИТ-инфраструктурами, чтобы обосновать необходимость выделения дополнительных ресурсов для установки данных решений».

Проблемы при внедрении анализа сетевого трафика

Сергей Плотко рассказал, что до сих пор многие не знают, что такое брокеры сетевых пакетов, ответвители. Когда речь заходит про копию трафика, все вспоминают про SPAN-порт. Это вызывает сложности во взаимодействии с ИТ-подразделениями, так как настройка SPAN-порта — это их задача. Часто он может быть занят, и тогда нужны ответвители.

Брокеры сетевых пакетов позволяют решить все остальные проблемы, связанные с объёмом трафика, значительно снизить нагрузку, сводят трафик к тому объёму, который уже можно подавать в анализатор, чистить бэкапы баз данных, удалять дублирующиеся пакеты. Сейчас становится актуальной ситуация, когда несколько систем анализа требуют одного и того же трафика. Это тоже решается брокером сетевых пакетов.

Михаил Пырьев добавил, что важно понимать, откуда в целом снимается трафик. Часто какие-то взаимодействия видны на уровне ядра сети, но атака может быть внутри одного сегмента. Возникает проблема, как снять с него трафик — не хватает ресурсов, оборудования.

Дмитрий Ефанов считает, что решения класса NDR внедряются проще, чем SIEM. Проблемы с внедрением сильно преувеличены. Сложности есть, но они незначительные.

Блиц: какой навык необходим для работы с системой анализа сетевого трафика?

Сергей Плотко:

«Работа с Wireshark — базовый навык. Без него нельзя, но его одного недостаточно. Нет такого навыка, которого будет достаточно одного».

Дмитрий Ефанов:

«Чтобы найти хакера, нужно думать, как хакер. Должна быть насмотренность, как выглядят атаки».

Станислав Грибанов:

«Нельзя быть пентестером, не понимая, как работают протоколы и в чём их проблема. Важно понимание сетевого стека».

Михаил Пырьев:

«Проактивность и обучаемость».

Могут ли технологии ИИ и машинного обучения взять на себя часть работы?

Станислав Грибанов рассказал, что такая практика уже есть в западных решениях, в России пока нет. Как правило, там используется несколько направлений. Некоторые внедряют GPT-4 для решения одной задачи — написание запросов на человеческом языке, чтобы это было транслировано и обработано продуктом. В остальном это некая автоматическая аналитика, рутинные статистические операции. Можно при скоринге опираться на срабатывания различных типов детектирующей логики, внешние запросы, статистику передвижения по различным этапам цепочки угроз.

Михаил Пырьев добавил, что при расследованиях инцидентов часто не хватает дополнительной информации, которую ИИ может предоставить, но полноценной замены человека не произойдёт, потому что нужны знания инфраструктуры.

Дмитрий Ефанов уверен, что машинное обучение должно помогать эксперту работать с системой, но не заменять его. Полноценная замена невозможна в ближайшее время.

В третьем опросе выяснилось, что мешает внедрению средств анализа сетевого трафика (мультивыбор): бюджет — 89%, нехватка кадров — 55%, сложность решений — 33%, нет требований регулятора — 22%, уже используются другие подходы — 22%, не видно ценности / эффекта — 11%.

Рисунок 4. Что мешает внедрению средств анализа сетевого трафика в вашей компании?

Прогнозы: как изменится роль анализа трафика в SOC 2.0

Михаил Пырьев:

«NTA и NDR будут ядром наряду с решениями EDR, SIEM, SOAR, киберразведки (TI). При атаках применяются механизмы машинного обучения, они динамически меняются. Нужно будет находить нешаблонное поведение, а в изменении динамики видеть аномалии и отклонения, ускорять работу SOC».

Станислав Грибанов:

«Есть большая вероятность ухода от SIEM-центричности, то есть от работы с логами. Современные классы средств защиты позволяют эту часть работы брать на себя: проанализировать инцидент, отскорить его и отдать дальше в XDR или NG SOAR. Это работа с готовыми инцидентами, на их основе проводится корреляция, принимаются решения, ведётся работа именно с данными средствами защиты, их роль при этом сильно возрастает».

Дмитрий Ефанов:

«NDR — это мастхэв в SOC 2.0, так же, как EDR, он выполняет роль сенсоров. NDR работает именно с трафиком, но для расследования этих данных часто недостаточно, они должны быть скоррелированы, добавлены логи со средств защиты».

Будущее NDR: какие должны появиться функции?

Станислав Грибанов:

«В России все системы NTA и NDR на 50% будут опираться не на сигнатурную логику. Будет автоматический скоринг событий, поиск аномальных хостов и сборка этих событий в цепочку со скорингом — автоматическое обнаружение горизонтального перемещения. Должна быть возможность в эти цепочки встроить блокировки. Важна работа с инфраструктурой. Сейчас мы зависимы от знания инфраструктуры владельцами, а они часто не погружены в это. NDR в будущем сможет автоматически делать провиженинг хостов и облегчать эту задачу, сам определять роли в рамках границ уверенности, автоматически добавлять их в детектирующую логику и предлагать в случае низкой уверенности оператору вручную отнести к какому-либо типу инфраструктуры».

Михаил Пырьев:

«Не хватает перевода текущих атак в шаблоны и налаживания автоматического реагирования на них. Нужна привязка к бизнес-процессам, скоринг и точные идентификации. Более точную информацию об атаке позволяет получать использование моделей машинного обучения за счёт понимания поведения устройств».

Дмитрий Ефанов:

«В будущем пользователь не должен заходить в интерфейс системы. Она должна обнаруживать инцидент за пользователя, сообщать в вышестоящую систему — SIEM, инцидент-менеджер, SOAR. Там работает оператор SOC, который, не выходя из системы, должен иметь полное представление об инциденте, чтобы принять решение и нажать на нужную кнопку. NDR должен развиваться в сторону интеграции и гибкого встраивания в уже существующие процессы в SOC».

Сергей Плотко:

«Одно из направлений развития — предоставление механизмов для ИТ-специалистов: понимание качества сервиса, проблемных приложений».

Четвёртый опрос показал, как изменилось мнение зрителей об анализе сетевого трафика после эфира: убедились, что это необходимый инструмент — 45%, уже используют, но нашли идеи для улучшения — 18%, пока сомневаются в необходимости — тоже 18%.

Рисунок 5. Как изменилось ваше мнение об анализе сетевого трафика после эфира?

Выводы

Анализ сетевого трафика — это не просто один из инструментов в арсенале безопасности, а фундаментальный компонент зрелой стратегии защиты. В современной реальности, где угрозы научились искусно обходить периметровые заслоны, NTA- / NDR-системы предоставляют ту самую видимость, которая позволяет зафиксировать каждое движение злоумышленника, уже проникшего в сеть.

Независимость от агентов, возможность контролировать невидимые для других систем устройства и анализировать даже шифрованный трафик делают этот класс решений незаменимым для обнаружения сложных целевых атак и горизонтального перемещения. При этом его ценность раскрывается в полной мере только при глубокой интеграции в экосистему безопасности — с SIEM, EDR, песочницами и SOAR-платформами. Именно в связке с другими технологиями NDR превращается из источника данных в мощный механизм проактивного реагирования.

Несмотря на вызовы, такие как бюджетные ограничения и нехватку квалифицированных кадров, вектор развития однозначен. В перспективе SOC 2.0 анализ трафика станет его ядром, смещая фокус с работы с логами на управление готовыми, отскоренными инцидентами. Дальнейшая эволюция будет связана с углублением применения искусственного интеллекта для автоматического расследования и скоринга атак, а также со стремлением к бесшовному встраиванию в процессы SOC, где система сама находит угрозы и предоставляет оператору готовый сценарий для ответных действий.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!