Сертификат AM Test Lab

Номер сертификата: 467

Дата выдачи: 11.06.2024

Срок действия: 11.06.2029

- Введение

- Принцип работы «Гарда NDR 4.0»

- Функциональные возможности «Гарда NDR 4.0»

- Архитектура «Гарда NDR 4.0»

- Системные и программные требования «Гарда NDR 4.0»

- Процесс установки и настройки «Гарда NDR 4.0»

- Применение «Гарда NDR 4.0»

- 7.1. Вход в систему

- 7.2. Контроль целостности компонентов системы

- 7.3. Трафик

- 7.4. Угрозы безопасности

- 7.5. Аномалии

- 7 6. Журнал авторизации

- 7.7. Политики

- 7.8. Главная страница

- 7.9. Журналы

- 7.10. Диагностика

- 7.11. Отчёты

- Выводы

Введение

Технологии внутрисетевой безопасности развиваются на наших глазах – от «систем последнего шанса» NTA к активной внутрисетевой защите всего за несколько лет. NDR-система анализирует внутрисетевой трафик и выявляет такие аномалии, которые пропустили периметровые и агентские средства защиты. За последнее время разработчики нарастили мощные функции активной защиты, обнаружения угроз, ML-поведенческой аналитики, и инструментов проведения расследований.

В мае 2024 года «Гарда» представила обновлённую версию 4.0 «Гарда NDR». Система обеспечивает прозрачность сетевых потоков данных с помощью контроля всех каналов прохождения трафика, предотвращает кибератаки и обнаруживает аномалии, помогает найти брешь в периметре сетевой защиты. Решения «Гарды» известны высокой производительностью в высоконагруженных сетях, эта функциональность «Гарда NDR» стала базисом для развития алгоритмов поведенческого анализа взаимодействия пользователей и устройств в сети и расширения возможностей активной защиты сети.

Расширенные машинным обучением алгоритмы поведенческой аналитики обнаруживают аномальные паттерны и события в сетевом трафике, отслеживают нетипичное поведение пользователей и устройств , и проактивно реагируют на эти события при возникновении угрозы. Этот подход позволяет выявлять даже скрытые и сложные атаки и предотвращать возникновение сетевых инцидентов.

Принцип работы «Гарда NDR 4.0»

Система «Гарда NDR» работает и с копией трафика, и с телеметрией (Netflow), благодаря чему может использоваться для выявления тех угроз, которые проникли за периметровые средства защиты внутрь сети. Продвинутые ML-алгоритмы позволяют использовать систему в качестве инструмента защиты от угроз нулевого дня.

«Гарда NDR» анализирует пакеты сетевого трафика, идентифицирует паттерны и активности, визуализирует статистику трафика пользователей и устройств, обнаруживает атаки. Данные в систему могут передаваться через перенаправление трафика с помощью пакетных брокеров или телеметрии с активных сетевых устройств. Система позволяет полноценно работать и обнаруживать угрозы только на базе анализа данных сетевой телеметрии ( NetFlow).

Главное преимущество «Гарда NDR» – возможность активного реагирования и предотвращения инцидентов на ранних стадиях. Благодаря интеграции со средствами защиты информации (СЗИ), активным сетевым оборудованием и другими сторонними системами обеспечения информационной безопасности «Гарда NDR» позволяет оперативно блокировать выявленные аномалии или реагировать по заранее заданным правилам. Таким образом, система становится эффективным инструментом как для мониторинга и обнаружения потенциальных угроз в сети, так и для оперативного автоматического реагирования на происходящие события.

Функциональные возможности «Гарда NDR 4.0»

«Гарда NDR» подключается к корпоративной сети в пассивном режиме и ведет мониторинг сетевых соединений на лету. Такой подход дает возможность контролировать не только внешний трафик, но и внутрисетевое взаимодействие. Функции контроля сети востребованы в высоконагруженных инфраструктурах для оптимизации сетевых узлов и прозрачности соединений. Перечислим основные задачи в этой части:

- анализ трафика на наличие индикаторов компрометации;

- анализ содержимого сетевых пакетов;

- выявление новых устройств, сервисов и портов получателей в локальной сети;

- выявление аномальной сетевой активности устройств;

- контроль авторизаций сотрудников на компьютерах предприятия;

- построение карты сетевого взаимодействия.

Применение системы помогает выявлять аномалии в трафике между устройствами внутри сети, а также атаки нулевого дня. К примеру, начало действия вируса-шифровальщика внутри системы будет выявлено до массового заражения инфраструктуры. Автоматическое обнаружение аномалий и угроз информационной безопасности строится на основе машинного обучения, сигнатурного анализа, пороговых моделей и технологии глубокого анализа трафика (DPI). Среди функций по выявлению аномалий стоит выделить следующие:

- обнаружение фактов сканирования сети предприятия и нелегитимной сетевой активности, а также признаков работы вредоносных программ;

- обнаружение фактов обращения к скомпрометированным ресурсам на основе принадлежности к репутационным спискам IP-адресов, доменных имён и URL;

- вариативность реагирования на инциденты с помощью гибких фильтров и выбранных технологий защиты;

- активное реагирование на события политик безопасности посредством интеграции с внешними системами (экспорт событий в SIEM-системы, отправка уведомлений по электронной почте о событиях, которые были выявлены в процессе мониторинга согласно настроенным политикам, запуск скрипта интеграции с другим СЗИ для блокирования атаки).

Передача данных возможна как путем перенаправления трафика с активного сетевого оборудования, так и с использованием пакетных брокеров. Активное реагирование реализуется через интеграцию с СЗИ или активным сетевым оборудованием.

Все перехваченные события попадают в высокопроизводительное хранилище уровня DataWarehouse. Ретроспективный анализ трафика часто помогает обогатить данные для расследования инцидентов, выявленных другими системами безопасности, а также найти уязвимости, невидимые периметровым средствам защиты.

Для работы с хранилищем предусмотрена гибкая система фильтрации. Эти свойства, получают из анализируемых потоков данных, например: транспортный протокол, прикладной протокол, IP-адрес отправителя или получателя и т.д. Некоторое время данные хранятся в системе и доступны через веб-интерфейс.

Гибкие настройки правил анализа и записи трафика позволяют выбирать, что именно анализировать: всё содержимое потоков, либо только нешифрованное содержимое, а также ограничиться записью статистики по зашифрованному содержимому. Кроме того, можно настроить запись только с определённых подсетей/VLAN. Глубина хранения ограничена только доступными аппаратными мощностями. Среди функций хранения и аналитики трафика мы выделили следующие:

- запись, категоризация и хранение IP-трафика (зеркалированная копия сетевого трафика, ERSPAN, RSPAN, NetFlow/sFlow/IPFIX, ICAP);

- многокритериальный поиск по сохранённым данным с возможностью получить копию записанного трафика в формате PCAP;

- запись действий пользователей и системных сообщений о работе компонентов системы в журналы;

- возможность анализа сторонних фрагментов трафика в формате PCAP с загрузкой через веб-интерфейс;

- автоматическое обновление баз данных сигнатур.

Архитектура «Гарда NDR 4.0»

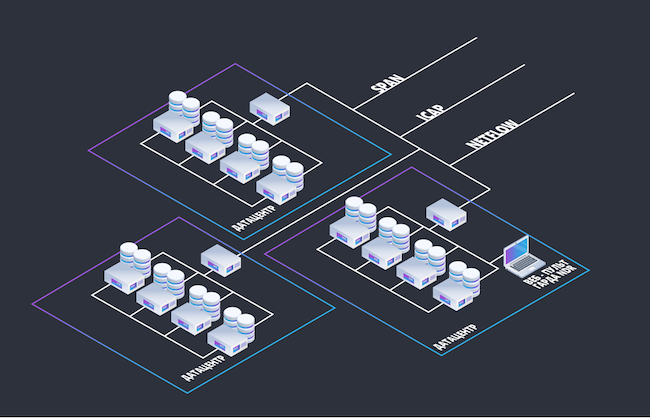

Благодаря автономному размещению сенсоров и систем хранения система «Гарда NDR 4.0» может применяться в компаниях с географически распределённой структурой.

Вне зависимости от физической локации, опции централизованного развёртывания, конфигурирования, управления безопасностью и хранением данных позволяют осуществлять управление и сквозной поиск информации по всем инсталляциям.

«Гарда NDR» состоит из нескольких функциональных модулей:

- модуль съёма трафика (сенсор) — аппаратно-программное средство получения информации о трафике по технологии SPAN (ERSPAN/GRE/RSPAN) с проверкой содержимого сетевых пакетов и применением сигнатурного анализа, выполняет приём статистики по протоколам NetFlow/sFlow, преобразование имени хоста в IP-адрес с помощью DNS-сервера и поддерживает приём декодированных данных по протоколу ICAP;

- модуль анализа и хранения полученных данных, обеспечивает запись и хранение сетевого трафика и сетевой телеметрии;

- модуль управления агрегирует пользовательские запросы, обеспечивает единый интерфейс управления всеми модулями анализа и хранения, а также автоматически получает обновления баз данных сигнатур, индикаторов компрометации и прочей справочной информации.

«Гарда NDR 4.0» поддерживает различные варианты компоновки:

- совмещённая – все подсистемы: сенсор, система хранения, система управления – установлены на одной серверной аппаратной платформе или платформе виртуализации;

- распределённая – подсистемы размещены на разных серверных аппаратных платформах или платформах виртуализации, которые связаны между собой информационной вычислительной сетью.

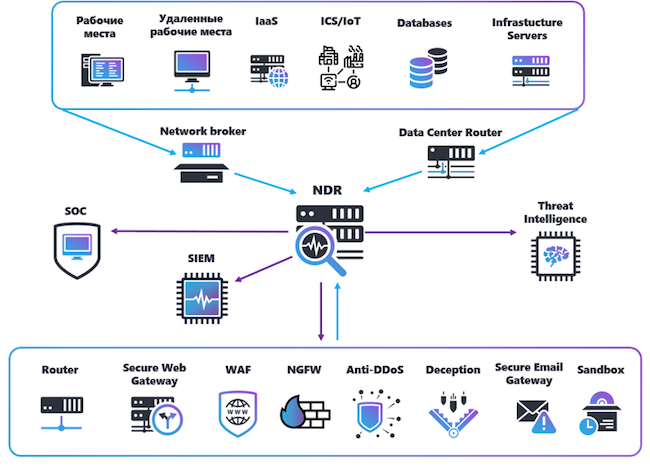

Система «Гарда NDR» получает данные от инфраструктуры заказчика: серверов, рабочих станций, баз данных, индустриальных систем, IaaS — через копию трафика или телеметрию. Для получения копии трафика используются коммутаторы и маршрутизаторы сети передачи данных и пакетные брокеры. Кроме того, система интегрируется с различными средствами защиты информации и сетевым оборудованием для получения данных/телеметрии и выполнения активного реагирования.

Рисунок 1. Место «Гарда NDR» на схеме защиты сети

Системные и программные требования «Гарда NDR 4.0»

«Гарда NDR 4.0» поддерживает различные виды исполнения: в виртуальной среде или аппаратный. В виртуальном исполнении поддерживается пропускная способность до 1Гбит/c, в программно-аппаратном исполнении пропускная способность не ограничена, система поддерживает горизонтальное масштабирование без ограничений.

Таким образом, система может поддерживать внедрение на территориально распределённых площадках с пропускной способностью более 300Гбит/c.

Системные требования для поддержки пропускной способности до 1 Гбит/c:

- количество процессоров — от 2 шт. Intel Xeon Silver;

- количество ядер — от 16 шт.;

- объём оперативной памяти — от 32 ГБ;

- логическая ёмкость дискового пространства — от 1 ТБ;

- сетевые интерфейсы — от 2 шт. по 1 Гбит/с.

В случае совмещённой архитектуры на одном сервере поддерживается обработка до 10 Гбит/c сетевого трафика. Решение реализовано совместно с компанией Yadro на сервере VEGMAN R220 G2.

Системные требования для поддержки пропускной способности до 10 Гбит/c:

- количество процессоров — 2 шт. Intel Xeon 6336Y;

- объём оперативной памяти — 256 ГБ DDR4-3200;

- логическая ёмкость дискового пространства — 216 ТБ SAS 7.2K и 5 ТБ SATA;

- сетевые интерфейсы — 2 шт. по 10Гбит SFP+.

Для более длительного хранения содержимого «сырого» сетевого потока требуется использовать распределённую архитектуру, состоящую из сенсора и нескольких модулей хранения. Системные требования определяются глубиной хранения содержимого «сырого» сетевого потока.

Рисунок 2. Распределённая архитектура с несколькими модулями хранения

Рисунок 3. Распределённая архитектура на географически распределённых площадках

«Гарда NDR» разворачивается в виртуальных средах VMware и Proxmox (KVM) с пропускной способностью до 1 Гбит/c. Требования к ресурсам платформы виртуализации аналогичны «железным». При установке системы на платформе виртуализации необходимо иметь выделенные физические Ethernet-порты для приёма трафика.

Доступ пользователей к веб-интерфейсу осуществляется с использованием одного из браузеров: Google Chrome версии 115, «Яндекс Браузер» версии 23.7, Mozilla Firefox 116, Opera 100 или более поздних версий.

Процесс установки и настройки «Гарда NDR 4.0»

Подготовка и установка системы

Подготовка сети предприятия к установке «Гарда NDR 4.0» состоит из нескольких этапов.

- Подготовка точки съёма трафика: организация подачи трафика на Ethernet-коммутаторах, через которые проходит подлежащий анализу трафик. В случае использования в сети технологии NAT перенаправление трафика должно осуществляться до момента применения NAT-оборудования.

- Выбор способа подачи трафика: SPAN, RSPAN, GRE- или ERSPAN-туннель, отправка данных по протоколу NetFlow/IPFIX/sFlow, декодированный HTTPS-трафик с прокси-сервера по протоколу ICAP.

- Подготовка необходимых настроек на контроллере домена для персонификации трафика (в случае необходимости).

- Проверка выполнения системных требований, предъявляемых к платформе.

- Подготовка необходимых данных: IP-адрес, шлюз, адрес DNS-сервера, настройка контроллера домена (при необходимости персонификации трафика), открытие необходимых портов.

Процесс установки «Гарда NDR 4.0» состоит из нескольких шагов:

- установка операционной системы Alt Linux требуемой версии на сервере;

- сетевая настройка сервера: IP-адрес, шлюз, адрес DNS-сервера;

- настройка DNS-сервера;

- установка и обновление «Гарда NDR» производятся централизованно с главного (master) узла;

- запуск системы через браузер Google Chrome.

Настройка системы

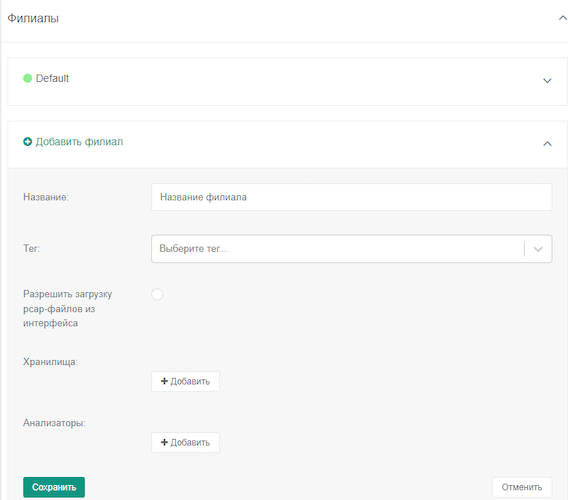

Система позволяет объединить территориально распределённые узлы в филиалы для централизованного управления из единого веб-интерфейса.

Для удобства анализа внешних PCAP-файлов желательно развернуть отдельный инстанс совмещённой компоновки.

Рисунок 4. Настройка загрузки файлов PCAP в «Гарда NDR»

Настройка шаблонов экспорта PCAP выполняется в отдельном одноимённом блоке, где указывается директория экспортируемых файлов и параметры их группировки по интервалу времени и размеру. Данная настройка используется в случае использования записи в PCAP активным реагированием.

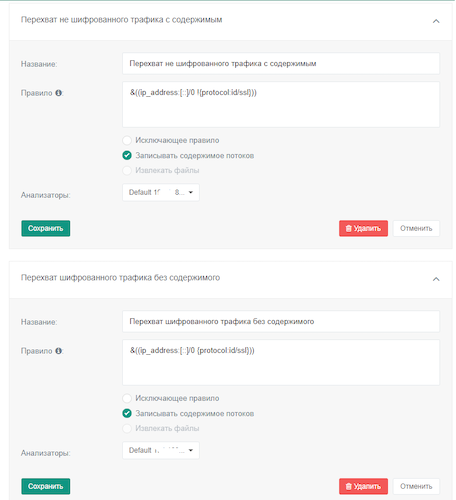

Настройка правил записи трафика выполняется на основе логических выражений по IP-адресу/маске или MAC-адресу.

Рисунок 5. Настройка правила записи трафика в «Гарда NDR»

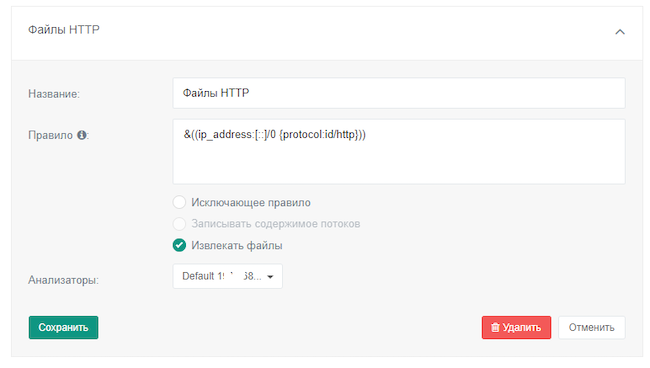

Для настройки извлечения файлов из протоколов HTTP, FTP, TFTP, SMB, SMTP, POP3, IMAP, NFS пользователю необходимо добавить соответствующий критерий отбора.

Рисунок 6. Настройка извлечения файлов из протоколов в «Гарда NDR»

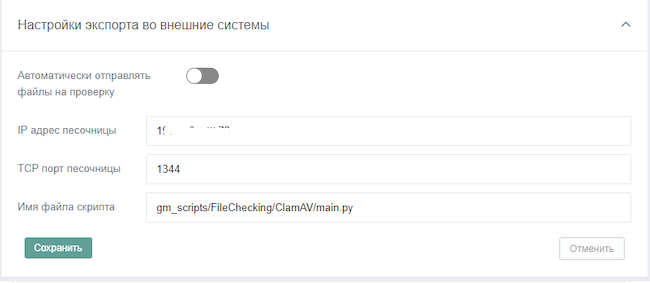

После настройки извлечения содержимого могут быть настроены параметры экспорта файлов на проверку во внешнюю систему (песочницу, антивирусную среду или DLP) в ручном и автоматическом режимах или скачивание файлов без проверки.

Экспорт файлов поддерживается из протоколов HTTP, FTP, TFTP, SMB, SMTP, POP3, IMAP, NFS.

Рисунок 7. Настройка экспорта файлов во внешние системы в «Гарда NDR»

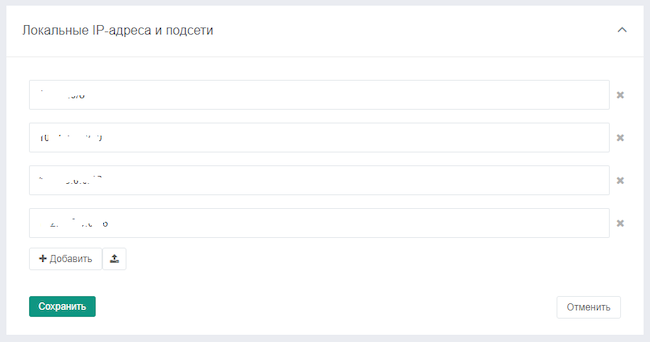

Настройки локальных IP-адресов доступны в отдельном блоке «Локальные IP-адреса и подсети». В дальнейшем система подсвечивает IP-адреса домашней сети зелёным цветом, а внешние узлы и IP-адреса — серым.

Рисунок 8. Настройка локальных IP-адресов и подсетей в «Гарда NDR»

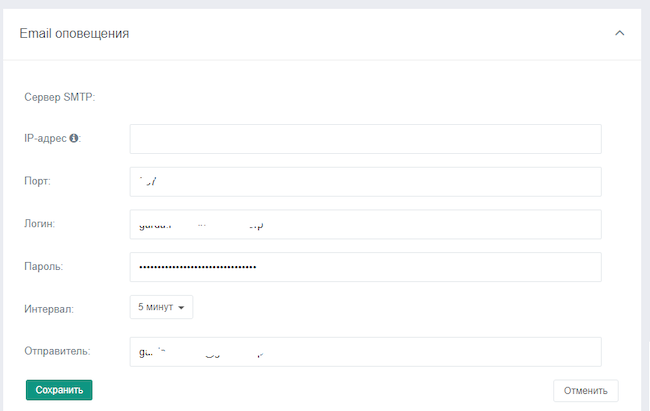

Система позволяет настраивать оповещения об обнаруженных событиях в рамках политик безопасности по электронной почте, включая группы рассылки для разных политик безопасности (блок «Email-оповещения»).

Рисунок 9. Настройка почтового оповещения в «Гарда NDR»

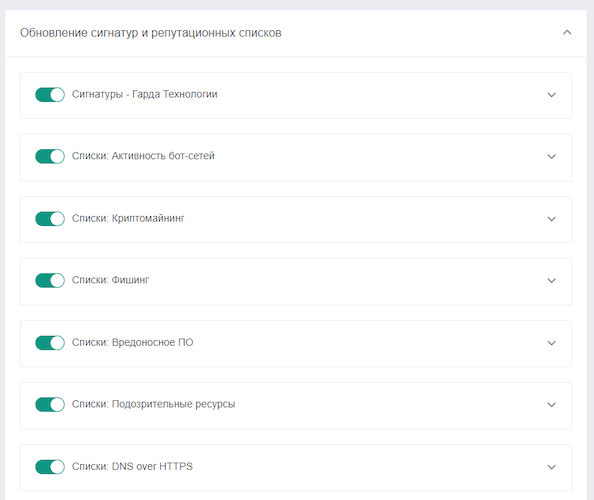

Пользователь имеет возможность включать/отключать автоматическое обновление источников сигнатур и репутационных списков, задавать периодичность проверок и добавлять дополнительные источники обновлений.

Рисунок 10. Настройка обновления сигнатур и репутационных списков в «Гарда NDR»

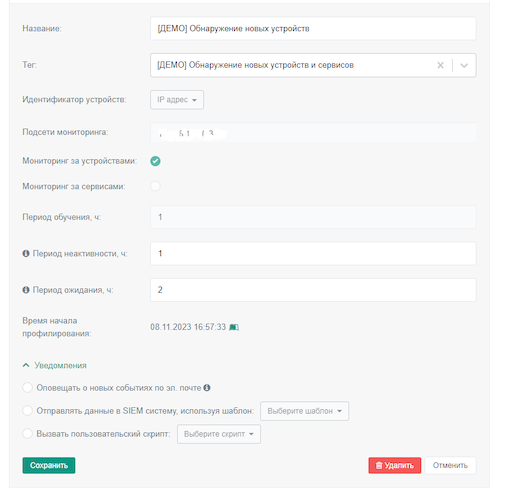

«Гарда NDR 4.0» позволяет выявлять новые устройства и сервисы во всей локальной сети или конкретной подсети. В качестве активного реагирования поддерживается оповещение по электронной почте, отправка данных в SIEM-систему и запуск пользовательского Python-скрипта для интеграции с СЗИ, передачи инцидента или блокирования атаки.

Рисунок 11. Настройка профиля мониторинга устройств в «Гарда NDR»

Проверка доступа к системе может осуществляться с помощью LDAP. В блоке настроек «Профили аутентификации через LDAP» указываются домен, хосты, порт, учётные данные, корневые каталоги поиска, тип аутентификации и роль по умолчанию. Тип аутентификации определяет тип соединения с доменом (Simple, SSL, TLS).

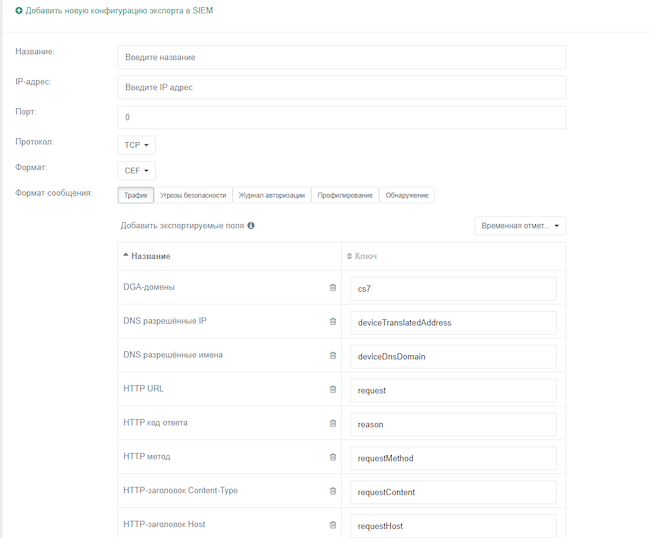

Настройка отправки данных в SIEM-систему по протоколам TCP/UDP выполняется с помощью шаблонов. Данные отправляются в форматах CEF и LEEF. С учётом экспортируемых полей в качестве формата сообщения могут быть выбраны «Трафик», «Угрозы безопасности», «Журнал авторизации», «Профилирование», «Мониторинг».

Настроенные шаблоны экспорта в SIEM выбираются в активном реагировании политик, что позволяет реализовать детальную настройку системы.

Рисунок 12. Настройка интеграции с SIEM-системой в «Гарда NDR»

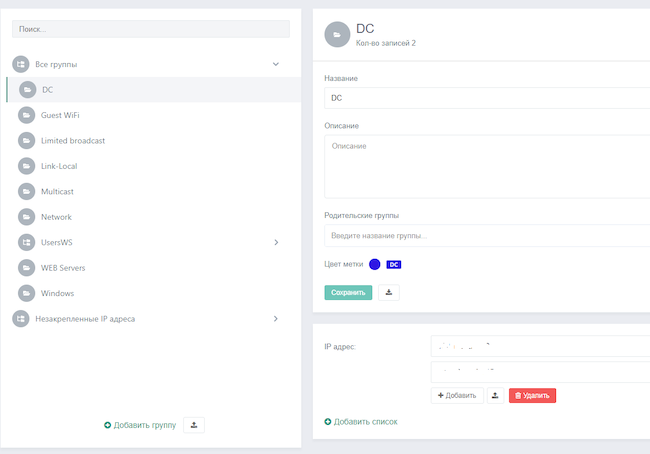

Управление ИТ-активами реализовано через логические группы. У пользователя системы есть возможность формирования собственных логических групп и добавления IP-адресов и подсетей в логически группы прямо из сетевого трафика. Логические группы поддерживают иерархию, индивидуальные цветовые метки и возможность экспорта/импорта шаблонов ИТ-активов типовой территориальной площадки и последующего масштабирования на все остальные площадки. Логические группы отображаются в сетевом трафике и могут использоваться в фильтрах трафика, политиках, дашбордах и отчётах.

Рисунок 13. Настройка логических групп в «Гарда NDR»

Применение «Гарда NDR 4.0»

Вход в систему

Доступ к «Гарда NDR 4.0» осуществляется через веб-браузер. Для входа при помощи доменной учётной записи имеется отдельный переключатель «Вход через LDAP». После 10 неуспешных попыток входа доступ к форме блокируется на 10 минут.

Контроль целостности компонентов системы

Проверка целостности реализована на основе подсчёта хеш-сумм файлов системы. Информация доступна по нажатию на кнопку «Проверить целостность» в разделе «О программе».

Трафик

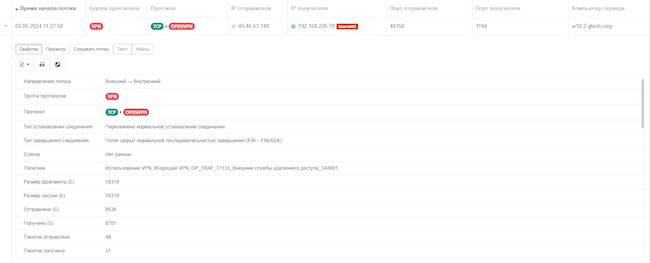

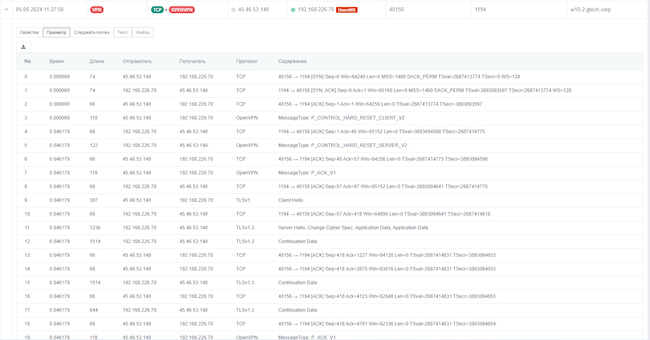

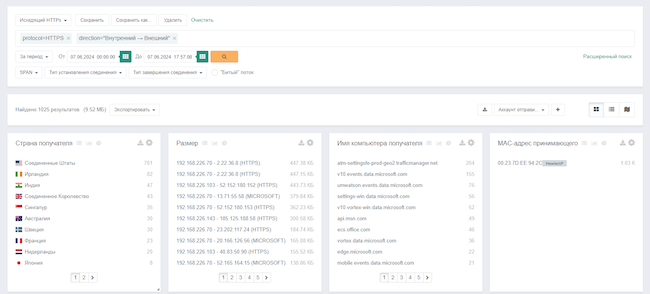

Раздел «Трафик» отображает все данные, полученные системой посредством SPAN или NetFlow, и предназначен для поиска данных и создания фильтров, на основе которых могут работать политики информационной безопасности. Поиск можно осуществлять по параметрам, вводимым вручную из выпадающего списка, или путём добавления параметра из имеющегося события. Полученные результаты могут быть экспортированы в форматах CSV, PDF, XML и JSON. DPI позволяет анализировать более 30 видов метаданных сетевого трафика, благодаря чему можно точно настроить фильтры политики системы, используя в фильтрах параметры MAC/IP-адреса, направление трафика, размер и длительность сессий, гео-принадлежность, туннели, команды протоколов, логические группы и др. Созданные фильтры используются в политиках для автоматического выявления аномалий машинными и пороговыми моделями. Помимо этого, технологии фильтрации трафика позволяют автоматически выявлять туннели, shadow it, отклонение от политик безопасности и правил сетевого взаимодействия.

Рисунок 14. Метаданные сессии в «Гарда NDR»

«Гарда NDR» анализирует более 250 видов протоколов, позволяя детализировать данные до уровня сетевых команд и прикладных протоколов. Также поддерживает:

- перехват логинов и паролей из протоколов HTTP, SMTP, POP3, IMAP, EXCHANGE, TELNET, SMB, FTP, TFTP, NFS, LDAP, RLOGIN;

- перехват команд, передаваемых в протоколах TELNET, SMB, FTP, TFTP, NFS, LDAP OPCUA, S7COMM, DNP3, MODBUS;

- выделение текстовой информации из протоколов HTTP, SMTP, POP3, IMAP, EXCHANGE.

Рисунок 15. Сетевые команды протоколов в «Гарда NDR»

Важно отметить, что система позволяет осуществлять сквозной поиск по всему сетевому трафику, хранимому на всех инсталляциях системы, а ролевая модель доступа обеспечивает гибкое управление доступом к данным.

Рисунок 16. Данные по исходящему HTTPS-трафику с учётом фильтров в «Гарда NDR»

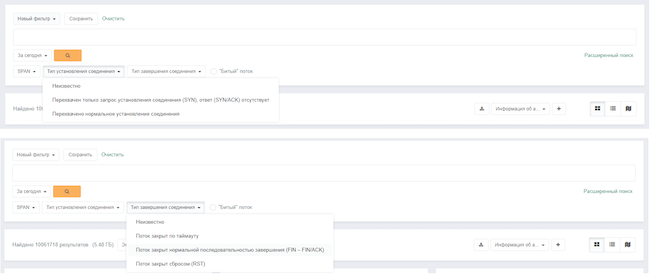

Система поддерживает поиск по командам сетевых протоколов при установлении и завершении соединения. Таким образом, «Гарда NDR» позволяет анализировать инциденты уровня сети, частично обладает функциональностью решений класса NPMD.

Рисунок 17. Поиск сетевых флагов в «Гарда NDR»

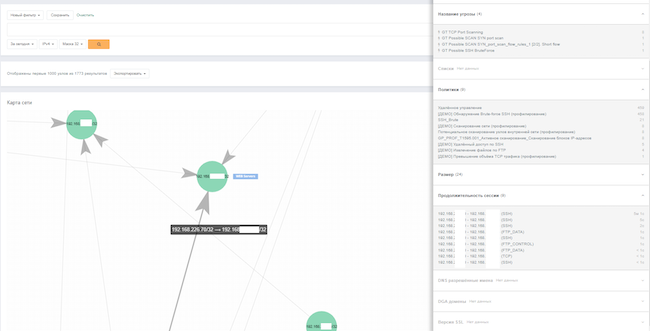

В разделе поддерживается графическое отображение межсетевого взаимодействия (карта сетевых соединений). При нажатии на вектор связи пользователь может увидеть всю статистику по данному взаимодействую, включая сработавшие сигнатуры, фиды Threat Intelligence, политики, используемые порты, размер и длительность сессии и другие характеристики, которые помогают в проведении расследований.

Рисунок 18. Карта сетевых взаимодействий в «Гарда NDR»

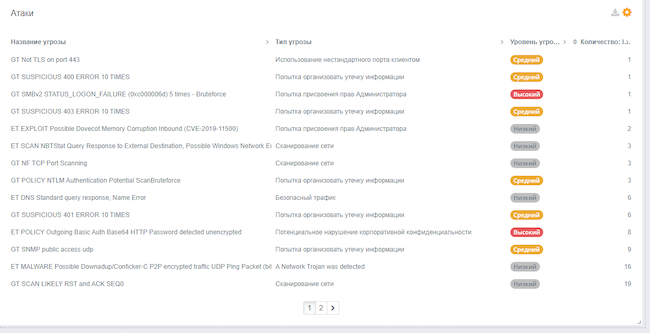

Угрозы безопасности

Раздел «Угрозы безопасности» отображает результаты сигнатурного анализа трафика (IDS) и состоит из двух подразделов: «Факты сетевой разведки» и «Угрозы».

Для более тонкой настройки и снижения количества ложных срабатываний в разделе могут использоваться фильтры для применения конкретных типов сигнатур к конкретной инфраструктуре, тем самым уменьшается количество ложных срабатываний и упрощается работа по конкретным направлениям атак. Фильтры в этом разделе поддерживают более 22 параметров. Созданные фильтры в дальнейшем используются в политиках безопасности для автоматического выявления и реагирования на угрозы.

Из каждого выявленного события можно перейти в сырой трафик и изучить метаданные сессии.

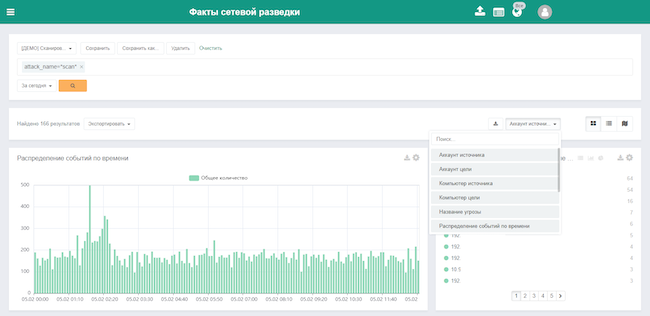

Подраздел «Факты сетевой разведки» выводит информацию о фактах сканирования сети организации с целью получить данные, которые могут быть использованы при атаке. В разделе содержатся сигнатуры для выявления сканирований, а также собственные правила глубокого анализа сетевого трафика для обнаружения сканирований, которые также работают на основе данных сетевой телеметрии.

Для более точной настройки и снижения количества ложных срабатываний в подразделе могут использоваться фильтры для применения конкретных типов сигнатур к конкретной инфраструктуре. Поддерживается более 22 параметров фильтрации.

Рисунок 19. Факты сетевой разведки в «Гарда NDR»

Подраздел «Угрозы» содержит данные о сетевой активности, представляющей угрозу для системы информационной безопасности организации. С применением фильтра можно более точно настроить поиск сигнатур для его дальнейшего использования в политиках безопасности, тем самым уменьшается количество ложных срабатываний и упрощается работа по выявлению направлений атак.

Рисунок 20. Детальная настройка фильтра сигнатур в «Гарда NDR»

В табличном представлении пользователь может детально изучить информацию об угрозе, в том числе узнать её тип, направление потока и уровень опасности. В дальнейшем созданный фильтр можно использовать в политиках для соотнесения конкретных сервисов и актуальных для них атак, повышая вероятность детектирования и снижая количества ложных срабатываний. Также система поддерживает исключение из правил и сигнатур по IP-адресам и портам.

Аномалии

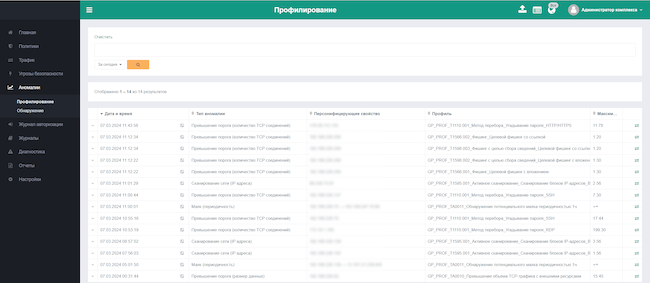

В разделе «Аномалии» отображается аномальная активность в сетевых потоках. Пользователю доступны результаты работы политик поведенческой аналитики, их моделей (профилирования) и сведения о выявленных в сети устройствах и сервисах.

В подразделе «Профилирование» пользователь имеет возможность фильтровать аномалии по времени и параметрам. Интерфейс позволяет переходить от профиля в «Аномалиях» к сетевому трафику, соответствующему выбранному профилю в разделе «Трафик».

Стоит отметить, что система позволяет выявлять аномалии не только на копии сырого трафика, но и на основе сетевой телеметрии.

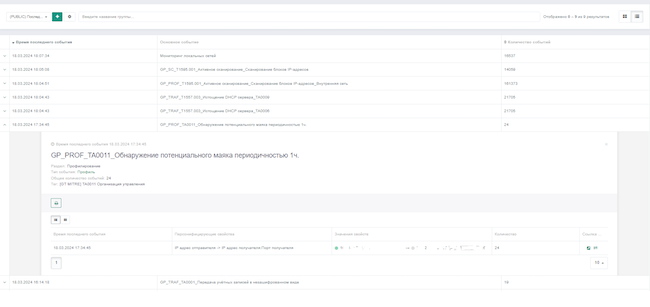

Рисунок 21. Выявленные аномалии в «Гарда NDR»

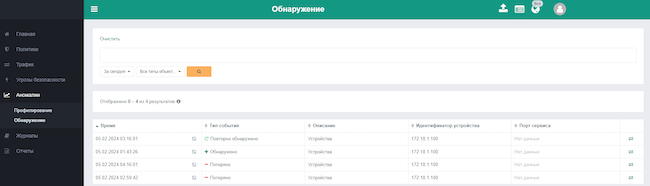

В подразделе «Обнаружение» отображается информация о новых устройствах/сервисах или о потере связи с известным устройством. Пользователь может фильтровать события по времени и типам объектов.

Рисунок 22. Сведения об изменении статусов устройств, сервисов и портов получателей в «Гарда NDR»

Журнал авторизации

Журнал содержит информацию об авторизации сотрудников на рабочих местах и серверах организации. По умолчанию система обогащается сведениями из журнала безопасности (Security Log) контроллера домена. Так же, как и в других разделах системы, здесь можно составлять поисковые запросы и сохранять их в качестве фильтров, которые в дальнейшем могут быть использованы для создания политик информационной безопасности.

Рисунок 23. Журнал авторизации в «Гарда NDR»

Политики

Политики являются средством автоматического централизованного управления безопасностью в системе. Политики позволяют настроить правила детектирования событий безопасности, активное реагирование на эти события и филиалы (инсталляции), на которые будут применяться эти политики.

Политики работают как на основе фильтров трафика, так и позволяют совмещать фильтры с другими технологиями выявления угроз: поведенческая аналитика, сигнатуры IDS, журнал авторизаций.

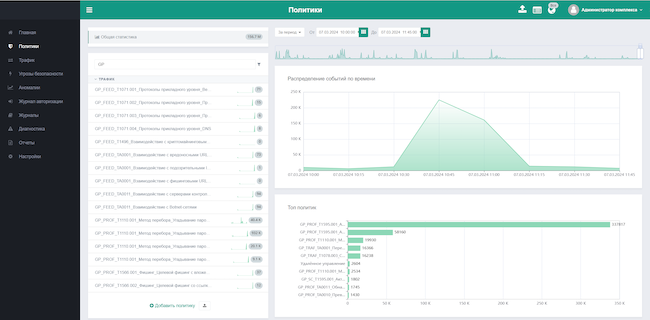

Часть политик системы привязана к MITRE ATT&CK и Kill Chain. В разделе «Политики» отображаются список созданных политик информационной безопасности и общая статистика по политикам за выбранный промежуток времени. Система позволяет выполнить поиск политик по названию, виду активного реагирования или типу политики. Для просмотра событий по политике в разделе «Трафик» необходимо нажать на ссылку «Показать событие».

Рисунок 24. Политики в «Гарда NDR»

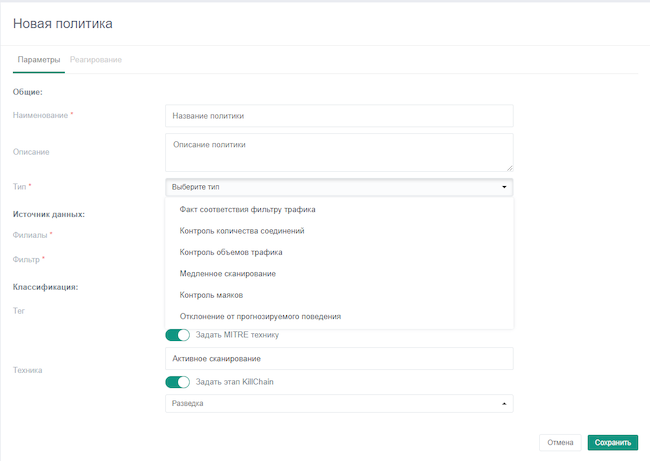

Политика может быть создана пользователем системы или импортирована в формате JSON. Специалисты Центра компетенций информационной безопасности группы компаний «Гарда» разрабатывают и предоставляют новые политики через передачу JSON-файлов.

Для самостоятельного создания политики требуется указать название, филиал, технологию выявления угроз, фильтр и настроить активное реагирование, если это необходимо. Чтобы вывести событие конкретной политики на дашборд «Последние события» необходимо указать её тег. При создании политики пользователь может выбрать технику MITRE ATT&CK и этап Kill-Chain.

Рисунок 25. Создание политики в «Гарда NDR»

После создания политик пользователю становятся доступны типы политик:

- факт соответствия фильтру трафика;

- контроль количества соединений;

- контроль объёма трафика;

- медленное сканирование;

- контроль маяков;

- отклонение от прогнозируемого поведения.

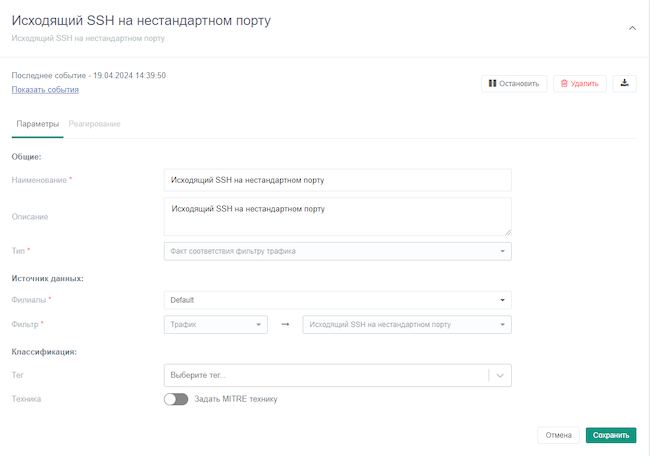

Тип политики «Факт соответствия фильтру трафика» предполагает соответствие настройкам:

- для фильтра раздела «Трафик (DPI)» в основное применение выявление уязвимостей в ACL, недопустимого трафика, протоколов и т.п.;

- для разделов «Угрозы» и «Факты сетевой разведки (IDS)» фильтры позволяют более детально настраивать применение сигнатур в соответствии с особенностями инфраструктуры. Более подробно описано в разделе «Угрозы Безопасности»;

- для «Журнала авторизаций» фильтры позволяют выявлять недопустимые события применения учётных записей в инфраструктуре.

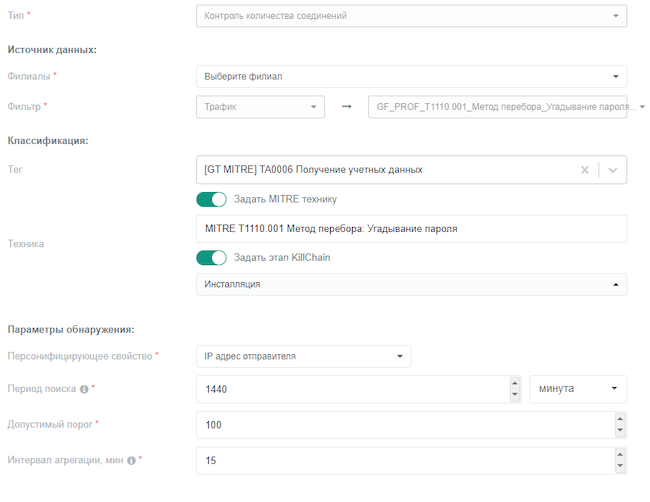

Рисунок 26. Политика соответствия сетевому фильтру в «Гарда NDR»

Типы политик, контроль количества соединений, контроль объёма трафика, медленное сканирование используют пороговые поведенческие модели, которые выявляют сетевые аномалии, работая поверх используемых фильтров трафика. Модели позволяют с помощью индикаторов превышения объёма данных, количества TCP-соединений и подключений выявлять brute-force управляющих протоколов RDP/SSH и др., эксфильтрацию данных, различные виды сканирований и другие атаки и аномалии. Для настройки необходимо указать порог, пересечение которого необходимо считать аномалией, и временной интервал, за который осуществляется поиск аномалии.

Рисунок 27. Выявление политикой bruteforce SSH в «Гарда NDR»

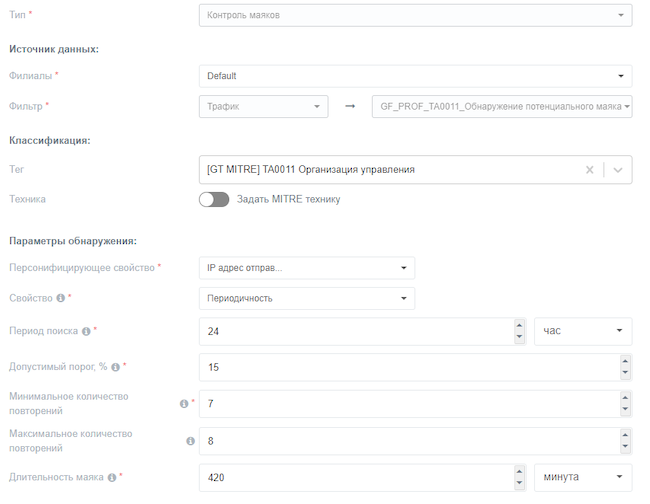

Тип политики «Контроль маяков (beacon) С&C» использует специальную поведенческую модель машинного обучения (ML) для бессигнатурного выявления различных ботнетов и атакующих фреймворков типа Cobalt Strike, Sliver и др. Чувствительность модели можно детально настраивать в зависимости от целей.

Для этого политика сопоставляет сетевой трафик по периодичности запросов, количеству соединений и размеру пакетов. Контроль маяков C&C работает поверх фильтров трафика, значительно увеличивая точность обнаружения. Модель позволяет выявлять отстуки beacon ботнета к C&C даже при использовании DNS over HTTPS.

Рисунок 28. Выявление маяков ботнетов C&C в «Гарда NDR»

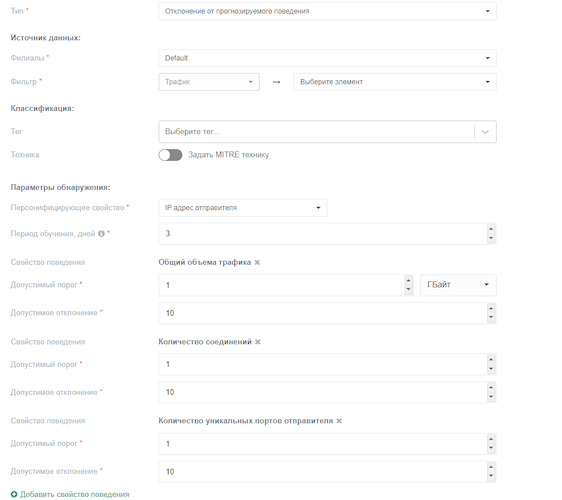

Тип политики «Отклонение от прогнозируемого поведения» использует технологию машинного обучения и позволяет выявить аномальные всплески в сети. Вариантов применения политики достаточно много – от обнаружения атак до прогнозирования перегрузок в сети.

Чтобы включить политику, пользователь задает период обучения, свойство поведения, свойство профиля (например, IP-адрес отправителя) и настройки отклонения.

Аномалия будет зафиксирована при превышении величины отклонения получаемых данных от прогнозного значения поведенческой модели или при превышении установленного порога. Политики отклонения от прогнозируемого поведения позволяют выявить атаки типа «эксфильтрация данных», brute-force и различные сканирования.

Рисунок 29. Отклонение от прогнозируемого поведения в «Гарда NDR»

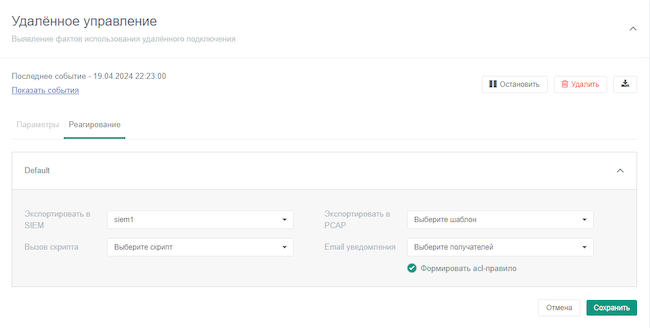

Для всех политик доступны настройки активного реагирования. Тип активного реагирования настраивается в рамках филиала (территориальной площадки инсталляции), позволяя настроить различное реагирование на события одной политики для различных филиалов.

Система поддерживает оповещения по электронной почте, отправку ACL по электронной почте, передачу данных в SIEM, экспорт в PCAP и вызов скрипта для интеграции.

Скрипты позволяют реализовать собственные сценарии обогащения других СЗИ и блокирования атак, таких как:

- отзыв доступа атакующего к сети через интеграцию с NAC;

- блокирование запросов атакующего через интеграцию с активным сетевым оборудованием, NGFW или EDR;

- обогащение данных SOAR/IRP.

Рисунок 30. Активное реагирование в «Гарда NDR»

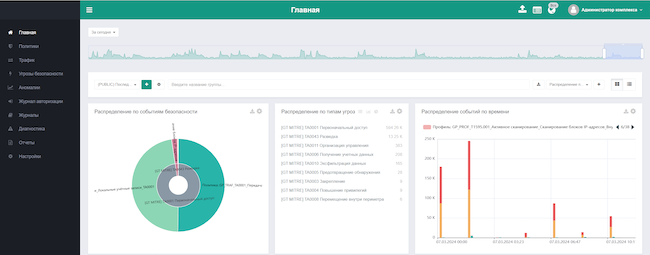

Главная страница

В разделе «Главная» располагаются виджеты по различным показателям за выбранный промежуток времени. Пользователь может открыть один из предустановленных дашбордов («Основной» и «Последние события») или добавить новый.

Виджеты дашборда «Последние события» показывают распределения по времени, событиям безопасности и типам угроз. На дашборде отображаются все события политик безопасности вне зависимости от технологии их выявления, что позволяет точно настроить систему под угрозы, актуальные для конкретной инсталляции.

Дашборд также поддерживает таймлайн для работы с временными интервалами. Табличное представление позволяет перейти непосредственно в сигнатуру или сырой трафик.

Рисунок 31. Дашборд «Последние события» в «Гарда NDR»

Рисунок 32. Табличное представление дашборда «Последние события» в «Гарда NDR»

«Гарда NDR» поддерживает исключения из дашборда для ложных срабатываний по IP-адресу, порту и конкретной сигнатуре.

Дашборды и виджеты могут быть самостоятельно созданы через «Мастер создания виджетов», а также импортированы и экспортированы пользователями. Виджеты поддерживают детальную настройку через мастера в целях изменения размера и положения на дашборде.

Рисунок 33. Пользовательские виджеты в «Гарда NDR»

Для получения дополнительной информации о протоколах имеется «База знаний», где указаны наименования протоколов, их группы и описание.

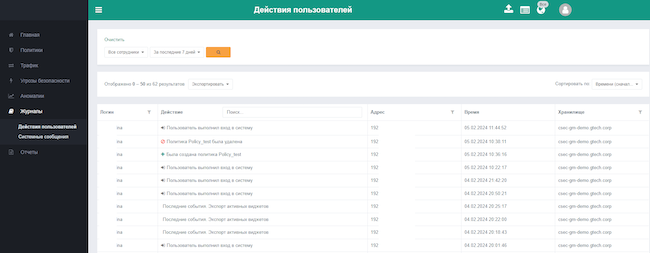

Журналы

В разделе «Журналы» Гарда NDR отображаются действия пользователей и системные события. Журналы могут быть экспортированы в форматы CSV, PDF, XML и JSON.

Рисунок 34. Журнал с действиями пользователей в «Гарда NDR»

Диагностика

Сведения о работе комплекса представлены в разделе «Диагностика» в виде интерактивных графиков с возможностью выбора промежутка времени, за который будут отображаться данные. Пользователь может получить информацию о количестве используемой оперативной памяти, скорости поступления данных на анализатор, ошибках экспорта, количестве свободного пространства на диске, скорости потери данных. В разделе доступен мастер создания виджетов, который позволяет создать пользователю собственный виджет с интересующими данными о состоянии системы.

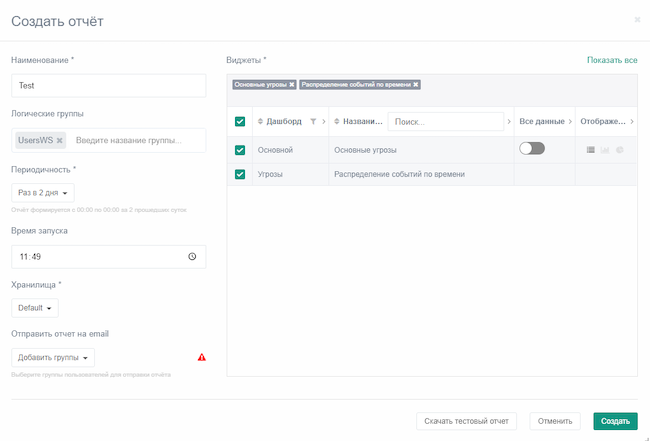

Отчёты

В этом разделе пользователь может создавать, просматривать, скачивать, редактировать и удалять отчёты. Отчёты создаются на базе дашбордов и содержащихся в них виджетов, что позволяет пользователю гибко кастомизировать отчёты под свои нужды.

Рисунок 35. Создание отчёта в «Гарда NDR»

Выводы

«Гарда NDR 4.0» способна обнаруживать и предотвращать разнообразные атаки на сетевую инфраструктуру организации, повышая безопасность и обеспечивая конфиденциальность данных.

Архитектура системы позволяет проводить её инсталляцию как в совмещённом исполнении с пропускной способностью до 10 Гбит/c, так и в распределённом исполнении для сложных территориально-разнесённых инфраструктур с пропускной способностью более 100 Гбит/c.

Одним из главных преимуществ «Гарда NDR» является способность без использования сигнатур обнаруживать скрытые и сложные атаки, включая работу вредоносных программ, аномальное поведение в сети и другие угрозы. Посредством интеграции с другими СЗИ система позволяет автоматически реагировать на них, предупреждать и блокировать атаки.

DPI и система фильтров трафика позволяют настраивать используемые технологии выявления угроз и обнаруживать эксплуатацию уязвимостей конфигураций сетевых СЗИ и нарушение политик безопасности.

Система предоставляет инструменты управления и отчётности с возможностью индивидуальной адаптации и кастомизации под конкретные потребности заказчика для более детального анализа сетевой активности. Кроме того, есть возможность настройки реагирования для каждой конкретной политики, что обеспечивает комплексный подход к защите сети.

Достоинства:

- поведенческая аналитика с машинным обучением;

- собственная модель машинного обучения для выявления ботнетов и атакующих фреймворков;

- высокая производительность: более 100 Гбит/c на систему (10 Гбит/c на один сервер);

- детектирование более 250 типов протоколов;

- поддержка больших гео-распределённых инсталляций с возможностью централизованного управления и конфигурирования;

- централизованное управления политиками безопасности и сквозной поиск по всем хранимым данным во всех инсталляциях;

- глубокие возможности фильтрации данных для threat hunting;

- тонкая настройка детектирования политик безопасности благодаря использованию фильтров совместно с другими технологиями выявления угроз (поведенческие модели, IDS, DPI);

- контроль целостности компонентов системы;

- широкие возможности активного реагирования через email-оповещения, передачу данных в SIEM, а также поддержку внешних интеграций с СЗИ через Python-скрипты для обогащения данных об угрозах и блокирования атак;

- позволяет реализовать защиту АСУ ТП, поддерживает анализ протоколов OPCUA, S7COMM, DNP3, MODBUS;

- широкие возможности кастомизации системы под задачи заказчика;

- поддержка NetFlow, IPFIX, sFlow, ICAP, зеркалирования, RSPAN, GRE, ERSPAN;

- встроенная IDS с собственными обновляемыми сигнатурами;

- возможность выявления новых узлов и сервисов сети и активного реагирования на них;

- наличие сертификата ФСТЭК России.

Недостатки:

- виртуальное развёртывание только в средах VMware и Proxmox (KVM);

- небольшое количество политик «из коробки», поддерживающих техники и тактики атакующих по матрице MITRE ATT&CK и Kill Chain;

- отсутствие рекомендаций по реагированию на атаки.