Системы класса Network Traffic Analysis (NTA) предназначены для перехвата и анализа сетевого трафика, а также для обнаружения сложных и целевых атак. С их помощью можно проводить ретроспективное изучение сетевых событий, обнаруживать и расследовать действия злоумышленников, реагировать на инциденты. NTA могут служить отличным источником данных для оперативных центров информационной безопасности (SOC).

- Введение

- Что такое Network Traffic Analysis?

- Мировой рынок Network Traffic Analysis

- Российский рынок Network Traffic Analysis

- Краткий обзор продуктов класса Network Traffic Analysis

- 5.1. Awake Security Platform

- 5.2. Cisco Stealthwatch

- 5.3. Darktrace Enterprise Immune System

- 5.4. ExtraHop Reveal(x)

- 5.5. LogRhythm NetworkXDR

- 5.6. Positive Technologies Network Attack Discovery

- 5.7. RSA NetWitness Network

- 5.8. Group-IB Threat Detection System (TDS)

- 5.9. Kaspersky Anti Targeted Attack (KATA)

- 5.10. «Гарда Монитор»

- Выводы

Введение

Исторически инспектированием трафика занимаются системы обнаружения вторжений (Intrusion Detection Systems, IDS). Однако они функционируют только в режиме реального времени, поэтому с их помощью невозможно увидеть атаки в прошлом, просто подгрузив новые сигнатуры угроз и индикаторы компрометации. Кроме того, IDS-решения обычно не применяются для выявления опасной и подозрительной активности во внутрисетевых информационных потоках. В тех случаях, когда они всё же используются для анализа внутреннего трафика (преимущественно — с помощью сигнатурных методов), в «слепой зоне» остаются скрытые каналы передачи данных, перемещения злоумышленника по сети и его закрепление в ней, несанкционированный доступ к сетевым сервисам (в том числе — посредством легитимных инструментов) и всевозможные новые техники атакующих.

Кроме того, просто обнаружить проблемы недостаточно. Необходимо оперативное расследование инцидента и эффективное реагирование. Злоумышленники могут действовать и закрепляться в инфраструктуре жертвы весьма быстро, поэтому важно сократить время между обнаружением атаки и откликом на неё.

В обзоре мы рассмотрим продукты класса Network Traffic Analysis (NTA). Это — новая категория систем сетевой безопасности, которые не только служат источниками данных для центров мониторинга (SOC), но и обеспечивают мощные возможности ретроспективного поиска, расследования инцидентов, централизованного противодействия вредоносной активности.

Что такое Network Traffic Analysis?

Системы анализа сетевого трафика (NTA) предназначены для перехвата потоков данных и обнаружения признаков сложных, чаще всего целевых атак (APT). С их помощью можно проводить ретроспективное изучение сетевых событий, обнаруживать и расследовать операции злоумышленников в информационной инфраструктуре предприятия, а также эффективно реагировать на соответствующие происшествия. Такие системы отлично дополняют продукты класса Endpoint Detection and Response (EDR), могут служить богатым источником сведений для SIEM-систем или центров мониторинга и оперативного реагирования на инциденты информационной безопасности (SOC).

Решения класса NTA отслеживают трафик и коммуникации внутри корпоративной сети и применяют различные техники (поведенческий анализ, машинное обучение) для того, чтобы быстро обнаружить, проанализировать и обработать угрозы, которые в противном случае оставались бы скрытыми. NTA может применяться в сетях любого масштаба, равно как и любой архитектуры: локальной, облачной, гибридной.

Интеграция с EDR- и SIEM-решениями обеспечивает бесшовную корреляцию данных. В такой схеме NTA отвечает за видимость информации, передаваемой по сети, EDR поставляет соответствующие сведения от конечных точек, а SIEM агрегирует журналы событий.

Основные функции NTA-решений:

- анализ трафика как на периметре сети, так и внутри инфраструктуры,

- выявление атак с помощью комбинации технологий обнаружения,

- помощь в расследовании инцидентов.

Как правило, типовая архитектура NTA-решений включает:

- сетевой сенсор, который собирает трафик,

- серверы централизованного управления,

- консоль мониторинга (дашборд).

Некоторые решения NTA сочетают возможности поиска проблем безопасности с автоматизированными задачами по реагированию на риски и смягчению последствий инцидентов. Инструменты этого типа постоянно ищут в сети подозрительные или вредоносные данные. Если в результате сканирования удалось что-то обнаружить, то NTA диагностирует проблему, чтобы определить, в чём именно заключается угроза безопасности. Основываясь на этом диагнозе, продукт развёртывает автоматизированные задачи, чтобы помочь нейтрализовать проблему, одновременно оповещая отдел ИБ или SOC о ней.

Цель автоматизированных задач — попытаться разрешить ситуацию без участия человека. Это сокращает время между поиском и снятием проблемы безопасности, позволяя команде специалистов решать другие важные вопросы.

Мировой рынок Network Traffic Analysis

Network Traffic Analysis — это относительно новый рыночный сегмент, на который с 2016 года выходят многие вендоры. В этом обзоре мы будем рассматривать представителей рынка, которые специализируются на анализе трафика с использованием таких технологий для обнаружения угроз внутри сети, как машинное обучение, правила детектирования, индикаторы компрометации, глубокая аналитика.

В 2019 году компания Gartner проводила исследование решений класса Network Traffic Analysis. Результаты сосредоточены в отчёте «Market Guide for Network Traffic Analysis», согласно которому на мировом рынке можно выделить следующих игроков и решения:

- Awake Security Platform;

- Bricata;

- Cisco Stealthwatch;

- Corelight Sensor;

- Corvil Security Analytics;

- Darktrace Enterprise Immune System;

- ExtraHop Reveal(x);

- Fidelis Elevate;

- FireEye SmartVision;

- GREYCORTEX MENDEL;

- HighBar SS8;

- Hillstone Networks Server Breach Detection System;

- HPE Aruba Networks IntroSpect;

- IronNet Cybersecurity IronDefense;

- Lastline Defender;

- LogRhythm NetworkXDR;

- Palo Alto Networks Cortex XDR;

- Plixer Scrutinizer;

- RSA NetWitness Network;

- Vectra Cognito Detect;

- Verizon Network Detection and Response.

Как можно увидеть, на сегодняшний день выбор поставщиков на мировом рынке NTA-решений весьма велик. К сожалению, мы не располагаем сведениями об объёмах продаж и долях рынка этих компаний, поэтому не сможем в рамках данной статьи представить их ранжирование.

Российский рынок Network Traffic Analysis

Российский рынок NTA сейчас находится на стадии развития. К соответствующему классу можно отнести следующие продукты отечественных разработчиков:

- PT Network Attack Discovery (Positive Technologies);

- Threat Detection System (Group-IB);

- Kaspersky Anti Targeted Attack («Лаборатория Касперского»);

- «Гарда Монитор» («Гарда Технологии»).

Заказчикам также доступны и предложения западных вендоров, например Cisco Stealthwatch.

Краткий обзор NTA-решений, популярных на мировом и российском рынках, приведён ниже.

Краткий обзор продуктов класса Network Traffic Analysis

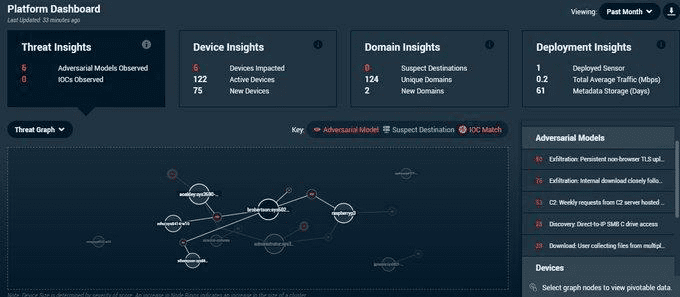

Awake Security Platform

Платформа Awake Security разработана компанией Awake (Саннивейл, Калифорния, США). Решение использует комбинацию контролируемого и неконтролируемого машинного обучения и других аналитических методов для обнаружения подозрительного трафика. Платформа может быть развёрнута по принципу «всё-в-одном» (сенсор и аналитика в одном блоке) или распределённым способом, где сенсор и аналитический центр разделены. Сенсор может функционировать как физическое или виртуальное устройство в локальных и промышленных сетях, а также в облаке для защиты рабочих нагрузок Amazon Web Services (AWS), Microsoft Azure и Google Cloud Platform (GCP).

Рисунок 1. Консоль мониторинга (дашборд) в Awake Security Platform

Awake использует машинное обучение для поиска угроз в зашифрованных данных без необходимости декодирования. При этом Awake не обеспечивает расшифровку трафика SSL / TLS.

Awake Security не блокирует атаки изначально. Используемый подход заключается во взаимодействии с решениями по оркестрации (Splunk Adaptive Response, Demisto и т.п.) либо защите конечных точек (Carbon Black) для выполнения карантина или запуска программ восстановления. Например, клиенты используют эти механизмы, чтобы блокировать домены и IP-адреса в брандмауэре или прокси-сервере и переводить устройства в автономный режим.

Awake продаёт решение в виде годовой лицензии (в зависимости от требуемой пропускной способности). Виртуальные устройства предоставляются бесплатно, а физические — за отдельную плату.

Подробная информация о продукте доступна здесь.

Cisco Stealthwatch

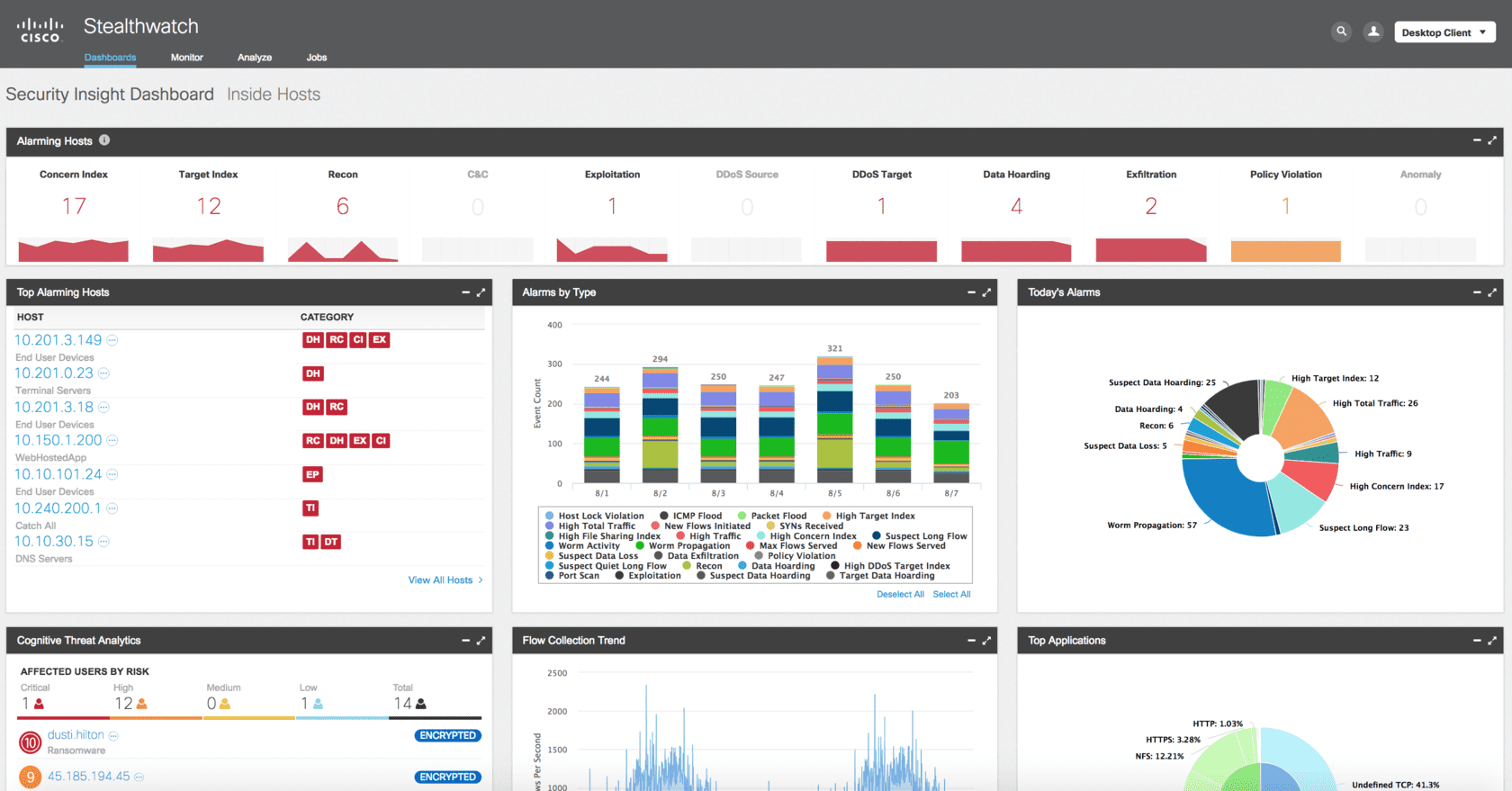

Американская компания Cisco Systems разработала решение Stealthwatch для анализа трафика с целью выявления угроз и реагирования на них. Cisco Stealthwatch — это средство мониторинга ИБ в сети, которое основано на сборе телеметрических данных с различных устройств: межсетевых экранов, маршрутизаторов, коммутаторов, серверов с виртуальными машинами, конечных точек.

Рисунок 2. Консоль мониторинга (дашборд) в Cisco Stealthwatch

Основные функции данной системы:

- Сбор и анализ трафика NetFlow с устройств любых производителей, в том числе и с тех, которые не поддерживают этот протокол.

- Обнаружение в режиме реального времени как внешних, так и внутренних угроз сети.

- Возможность анализировать и обнаруживать аномальное содержание трафика, в том числе — шифрованного.

- Ускорение реагирования на инциденты и проведения технической экспертизы.

- Упрощение сегментации сети при интеграции с платформой Cisco Identity Services Engine.

- Интеграция как с продуктами Cisco (ISE, TrustSec), так и с внешними системами (Active Directory, прокси-серверы).

- Обнаружение нарушения внутренних политик сетевой безопасности.

- Возможность обнаружения несанкционированной сетевой активности.

- Использование многоуровневого машинного обучения для выявления новых видов угроз.

- Обнаружение распространения вредоносного кода.

Архитектура решения включает компоненты Stealthwatch Management Console и Flow Collector. Доступны также дополнительные элементы: Flow Sensor и UDP Director.

В качестве основного протокола сбора данных о телеметрии в решении Cisco Stealthwatch используется NetFlow / IPFIX. Расширенную информацию о контексте безопасности предоставляют облачные службы производителя, содержащие базы данных IP / URL-репутаций, и отдельное решение Cisco ISE.

Cisco Stealthwatch позволяет также контролировать облачные среды и мобильные устройства. Продукт отслеживает каждый хост и пользователя, записывает все действия в сети (в том числе — видит сетевой трафик на уровне сигнатур приложений), отслеживает отклонения от «нормального» поведения, обеспечивает хранение этих данных и способен делать выборки из них, включая анализ подозрительной активности. Решение содержит более ста различных алгоритмов обнаружения аномалий и поведения, что позволяет ему предупреждать администраторов ИБ о любых изменениях. Также Cisco Stealthwatch можно использовать в качестве инструмента постоянного аудита работоспособности традиционных защитных средств или для расследования путей распространения вредоносного кода и векторов атаки.

Подробная информация о продукте доступна здесь.

Частично о Cisco Stealthwatch рассказал нам в интервью Лотар Реннер, директор подразделения компании Cisco в регионе EMEAR по продажам решений для обеспечения безопасности.

Darktrace Enterprise Immune System

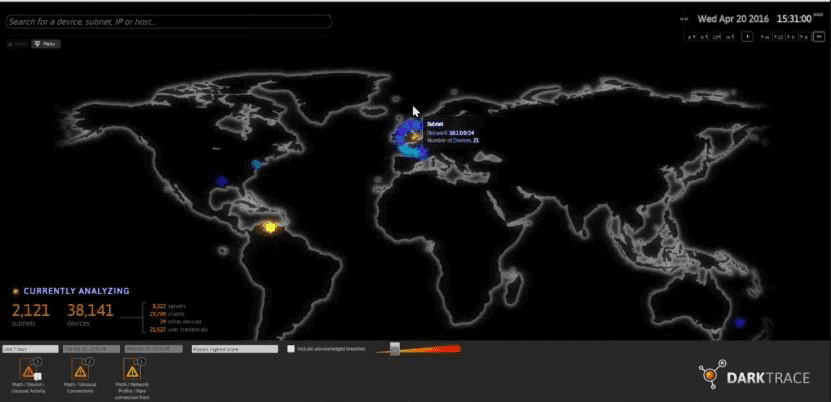

Платформа Enterprise Immune System разработана британской ИБ-компанией Darktrace со штаб-квартирой в Кембридже, Великобритания, и Сан-Франциско, США.

Enterprise Immune System умеет наблюдать за сетевой активностью пользователей и устройств, в режиме реального времени обнаруживая аномалии на основе поведенческого анализа. По заявлению производителя, его разработка способна выявлять инсайдерскую активность, программы-вымогатели, автоматизированные атаки и другие неизвестные угрозы. Решение доступно в виде физического устройства или виртуальной машины.

Рисунок 3. Консоль оператора в Darktrace Enterprise Immune System

Проводя анализ фиксируемой активности в сети, Enterprise Immune System сигнализирует администратору ИБ о подозрительном поведении; в случае выявления киберугрозы принимаются экстренные меры, подавляющие либо замедляющие (в крайнем случае) атаку. Регулирование скорости трафика в сети при инсайдерском воздействии даёт администратору ИБ больше времени для того, чтобы оценить все факторы и принять правильное решение.

Enterprise Immune System умеет не только держать под контролем весь трафик, но и дифференцировать активность, отделяя опасные процессы от нормальных операций, осуществление которых требует производственная деятельность. Поскольку скорость инсайдерской атаки может нарастать быстро, платформа способна в автоматическом режиме блокировать угрозу.

Подробная информация о продукте доступна здесь.

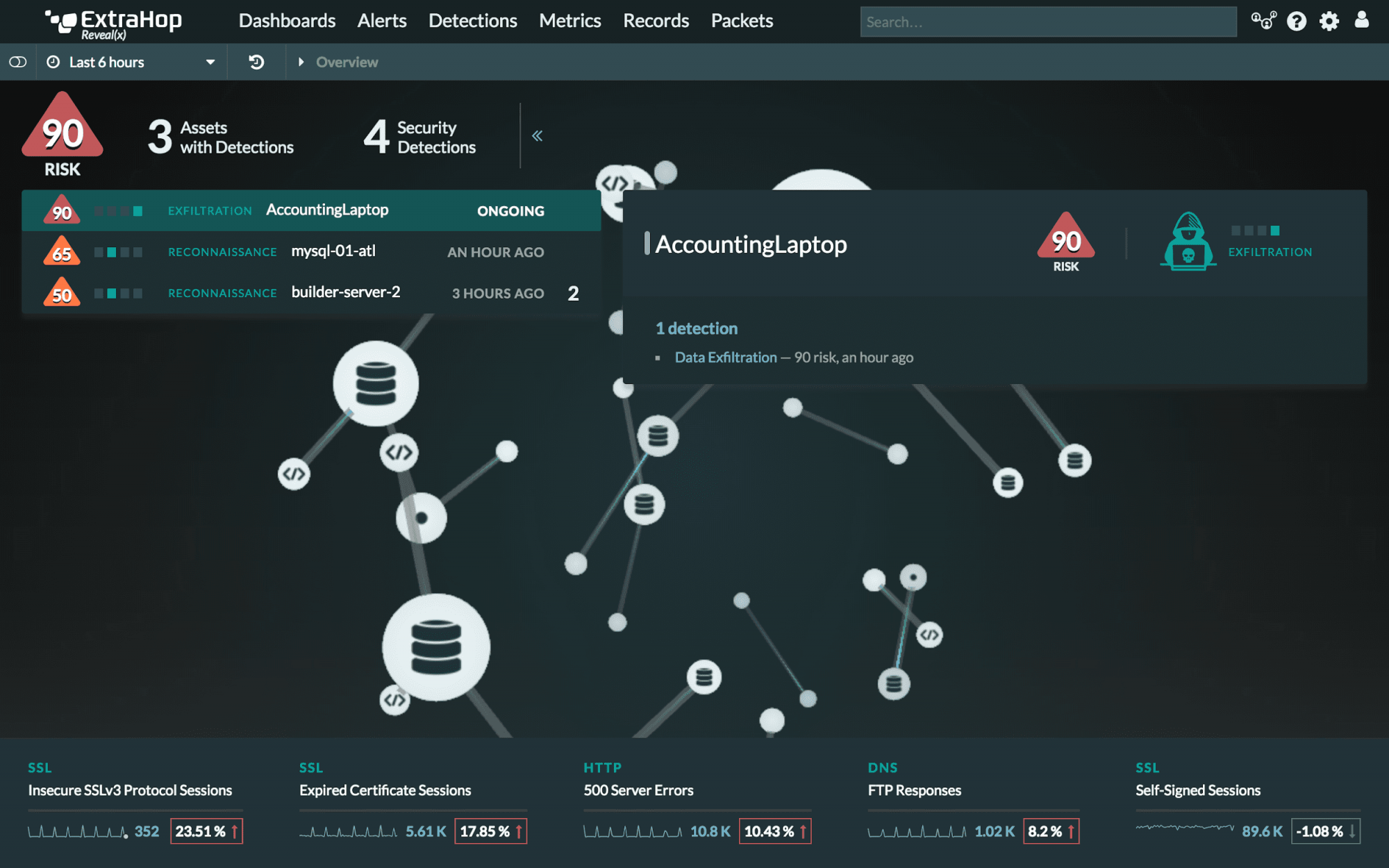

ExtraHop Reveal(x)

Решение ExtraHop Reveal(x), разработанное американской компанией ExtraHop Networks, представляет собой анализатор сетевого трафика, который объединяет автоматическое детектирование с технологиями машинного обучения и анализа поведения — в целях обнаружения аномалий в работе сети и последующего выявления атак.

Reveal(x) наделяет возможностью оценивать риск и уверенно реагировать на угрозы: нет ложных срабатываний или сигналов тревоги, есть только глубокий контекст и высокая точность понимания того, что необходимо защищать и что имеет наибольшее значение.

Рисунок 4. Консоль мониторинга (дашборд) в ExtraHop Reveal(x)

Reveal(x) обеспечивает:

- Автоматическое нахождение и классифицирование всей техники, которая связана с сетью, включая BYOD, IoT и устройства, которые невозможно измерить или зарегистрировать.

- Лёгкую фокусировку на критически важных активах, таких как базы данных, AAA- и DNS-серверы, ноутбуки руководителей и администраторов, R&D-системы.

- Доступ к полному комплекту данных L2-L7 для всех операций, включая контекст и зависимости между уровнями, в одном событии.

- Возможность анализа более чем 50 протоколов дешифрованного SSL- и PFS-трафика.

Reveal(x) использует аналитическую обработку в режиме реального времени и машинное обучение по «проводным» данным (wire data) — самому изобильному источнику информации, доступному в сети, — для обнаружения аномального поведения, влияющего на критически важные активы. Облачная система предупреждает о подозрительном поведении и отображает активность по одному или нескольким шагам в цепочке атаки: Command & Control, Reconnaissance, Exploitation, Lateral Movement или Action on Objective.

Аналитикам ИБ предоставляется приоритетный список обнаруженных объектов и событий, связанных с угрозами безопасности, который можно исследовать мгновенно, переходя от потоков к транзакциям и дешифрованным пакетам одним щелчком мыши. SOC может использовать эту информацию для того, чтобы автоматизировать анализ и реагирование посредством прямой интеграции и оркестровки.

Подробная информация о продукте доступна здесь.

![]()

LogRhythm NetworkXDR

Для обнаружения атак в сети и реагирования на них американская компания LogRhythm предлагает продукт NetworkXDR — решение для обеспечения сетевой безопасности, позволяющее выявлять, квалифицировать и расследовать сетевые угрозы. LogRhythm NetworkXDR даёт полную видимость сети, необходимую для борьбы с атаками злоумышленников; для этого применяется анализ сетевого трафика с моделированием на основе сценариев TTP, а также проверкой по индикаторам компрометации (IoC) и поведению.

Рисунок 5. Консоль мониторинга (дашборд) в LogRhythm NetworkXDR

Продукт использует возможности платформы LogRhythm Next Gen SIEM, включая запатентованную систему аналитической оценки безопасности и встроенную функциональность SOAR.

NetworkXDR от LogRhythm позволяет обнаруживать, исследовать и отрабатывать множество угроз, таких как:

- утечки данных по сети,

- скомпрометированные серверы, используемые в атаках,

- разведка привилегированных пользователей во внутренних сетях,

- атаки на сети АСУ ТП.

Подробная информация о продукте доступна здесь.

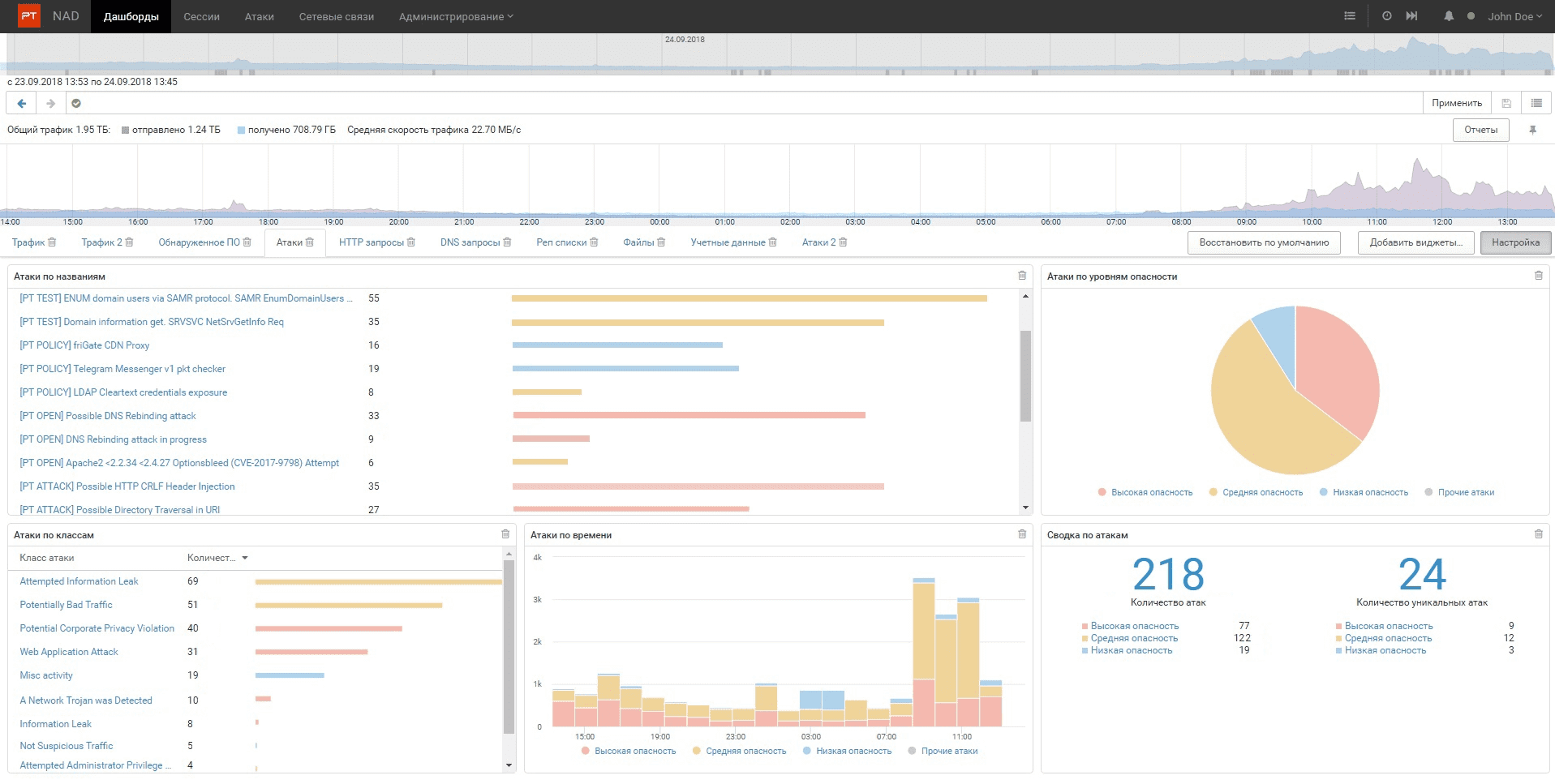

Positive Technologies Network Attack Discovery

Решение PT Network Attack Discovery (далее — PT NAD) создано компанией Positive Technologies, специализирующейся на разработке ПО и оказании сервисов в области кибербезопасности, и представляет собой систему глубокого анализа сетевого трафика (NTA) для выявления атак на периметре сети и внутри неё.

PT NAD анализирует потоки данных на периметре и в инфраструктуре, обнаруживает активность злоумышленников даже в зашифрованном трафике и помогает в расследованиях. Также продукт способен выявить нарушения регламентов ИБ, сопоставить события с техниками и тактиками злоумышленников по матрице MITRE ATT&CK, оказать содействие при выстраивании процесса Threat Hunting (проактивного поиска угроз).

PT NAD определяет 70 сетевых протоколов и разбирает 30 наиболее распространённых из них на уровнях L2-L7. Система работает с зеркалированной копией трафика и поэтому не влияет на производительность сети.

Рисунок 6. Консоль мониторинга (дашборд) в PT Network Attack Discovery

На этот момент в базе знаний PT NAD — более 5 000 правил детектирования и 20 000 индикаторов компрометации. Новые правила и индикаторы дважды в неделю поступают от специалистов экспертного центра безопасности Positive Technologies (PT Expert Security Center).

Продукт выявляет горизонтальное перемещение злоумышленника внутри периметра, активность вредоносных программ, попытки скрыть выполняемые действия от средств защиты, эксплуатацию уязвимостей и использование хакерского инструментария.

Не так давно мы опубликовали «Обзор системы глубокого анализа сетевого трафика PT Network Attack Discovery», в котором подробно рассказали о данном продукте.

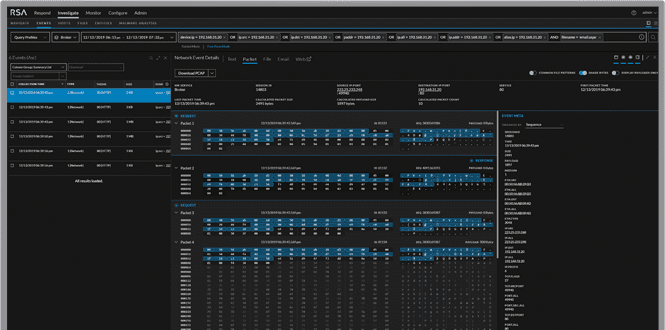

RSA NetWitness Network

RSA NetWitness Network является неотъемлемой частью платформы RSA NetWitness Platform. Он обеспечивает перехват пакетов, метаданных и NetFlow на локальном уровне, в облаке и в виртуальных инфраструктурах. С помощью RSA NetWitness Network можно обнаруживать и отслеживать целевые атаки и неизвестные угрозы по мере их возникновения в сети.

Рисунок 7. Консоль мониторинга (дашборд) в RSA NetWitness Network

Используя уникальную запатентованную технологию синтаксической обработки и индексирования, RSA NetWitness Network динамически исследует и обогащает сведения из журнала во время захвата пакетов, создавая метаданные, которые значительно ускоряют оповещение и анализ. Продукт объединяет глубокую проверку сотен протоколов с мощным, интегрированным инструментарием для киберрасследований (forensics).

RSA NetWitness Network обеспечивает доступ в режиме реального времени ко всему сетевому трафику — локальному, облачному, виртуальному. Благодаря уникальному сочетанию поведенческой аналитики с методами изучения данных и угроз это решение обнаруживает известные и неизвестные атаки, которые подвергают организации риску.

Подробная информация о продукте доступна здесь.

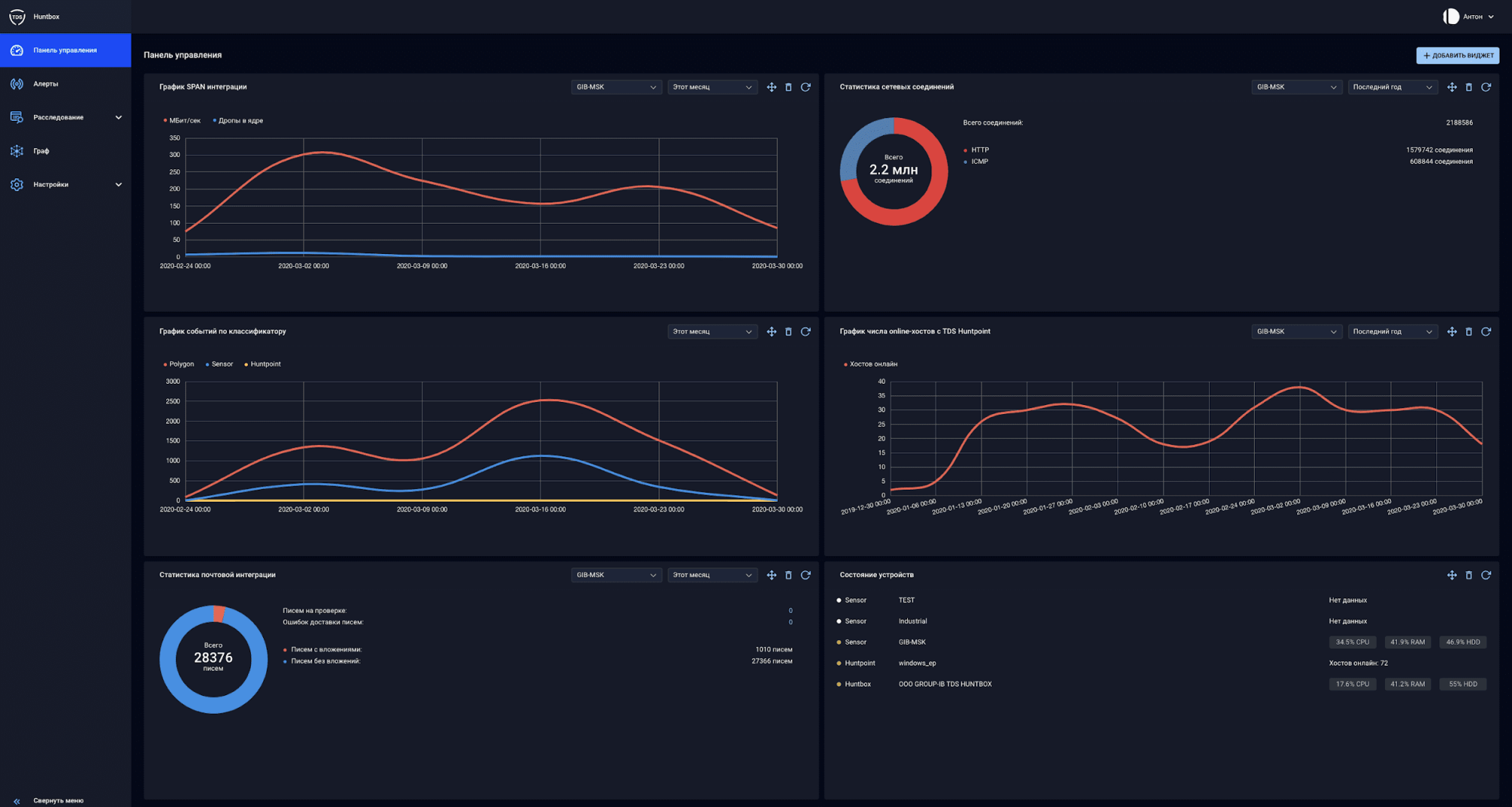

Group-IB Threat Detection System (TDS)

Group-IB Threat Detection System (TDS) — комплексное многокомпонентное решение, предназначенное для выявления современных высокотехнологичных атак на ранней стадии. Оно определяет заражения, которые пропускают стандартные средства защиты (антивирусы, межсетевые экраны, системы предотвращения вторжений). Не так давно мы опубликовали «Обзор Group-IB TDS — системы раннего предупреждения угроз», в котором подробно рассказали о данном продукте.

Group-IB TDS может как выполнять анализ шифрованного трафика на предмет скрытых каналов взаимодействия с командными серверами, так и осуществлять расшифровку потоков данных SSL / TLS для глубокого исследования. В целях обработки возникающих угроз решение использует собственный терминальный (endpoint) агент, способно интегрироваться с SIEM- и SOAR-системами для реализации сценариев реагирования (playbooks), а также позволяет блокировать входящую и исходящую загрузку вредоносных объектов.

Рисунок 8. Центральная консоль управления системы TDS

Одним из компонентов архитектуры решения является модуль TDS Sensor, предназначенный для анализа внутреннего и внешнего сетевого трафика. Он даёт возможность выявить взаимодействие заражённых узлов с командными центрами злоумышленников (равно как и попытки сокрытия каналов, через которые оно осуществляется), необычное поведение устройств и файлов, а также сетевые аномалии, используемые для распространения угроз внутри сети.

Для работы сенсор использует собственные сигнатуры и поведенческие правила. Система обеспечивает анализ потока данных, подаваемого на оборудование TDS Sensor из разных источников: SPAN / RSPAN (в том числе — в GRE-туннеле), ICAP (файлы из трафика), SMB / NFS (сетевые хранилища), SMTP / POP3 (почтовый трафик). При интеграции по SMTP и по ICAP возможно настроить режим блокировки: пользователи не смогут загрузить вредоносные вложения либо получить вредоносные письма.

Подробная информация о продукте доступна здесь.

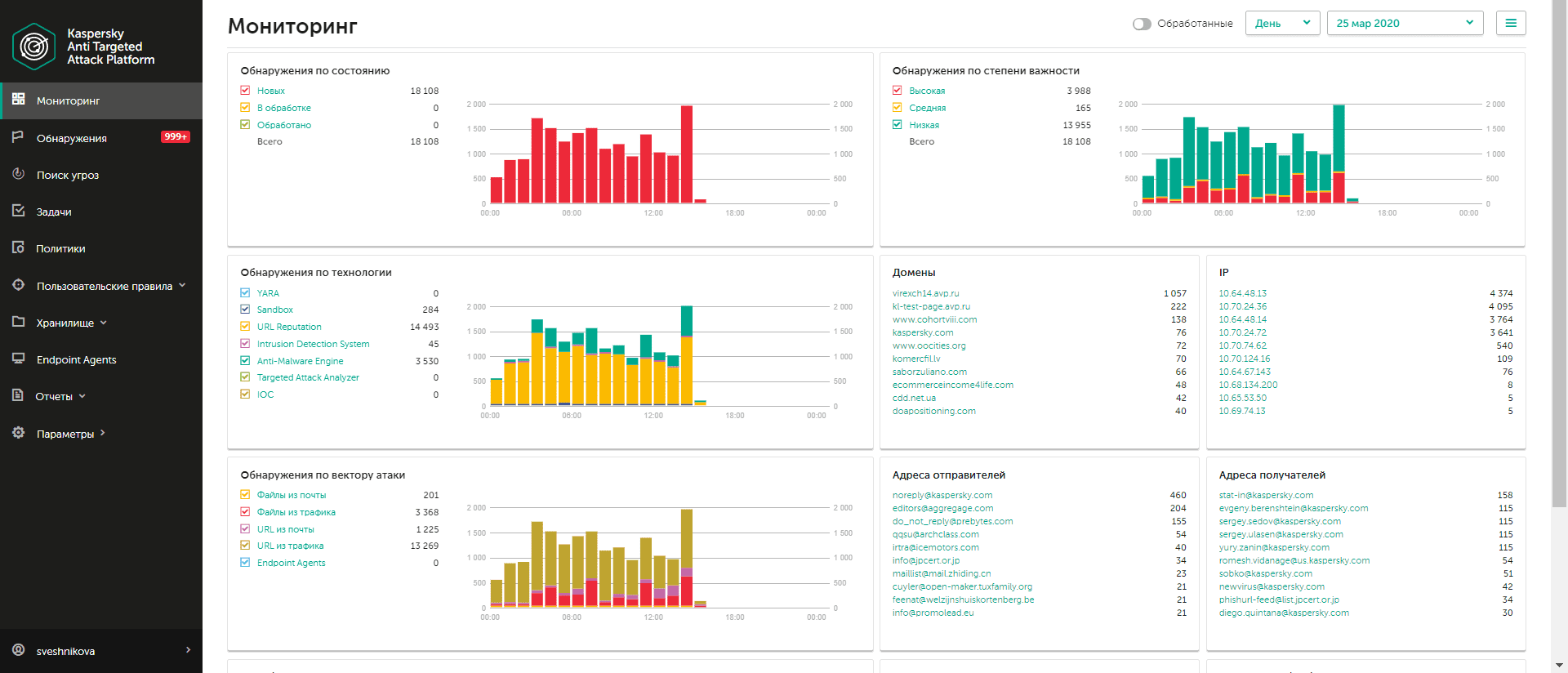

Kaspersky Anti Targeted Attack (KATA)

KATA — унифицированная платформа для защиты от APT-угроз и целенаправленных атак, которая сочетает возможности обнаружения вредоносной активности на уровне сети со средствами выявления и нейтрализации угроз на рабочих местах. Платформа KATA защищает несколько точек входа потенциальной угрозы — сеть, почтовый и веб-трафик, конечные точки, серверы, виртуальные машины, — а также предоставляет специалисту по ИБ комплексный инструментарий для расследования сложных инцидентов и реагирования на них.

Для своевременного выявления действий злоумышленников платформа КАТА применяет анализ сетевого трафика, мониторинг активности на рабочих местах, эмуляцию угроз с помощью песочницы, ретроспективный анализ, IoC-сканирование, а также сопоставление событий с собственным набором индикаторов атак от «Лаборатории Касперского» (IoA-анализ). Доступна возможность составлять сложные запросы на поиск нетипичного поведения, подозрительной активности и иных признаков вредоносных действий в рамках проактивного поиска угроз (Threat Hunting).

Рисунок 9. Консоль мониторинга (дашборд) в платформе Kaspersky Anti Targeted Attack

Песочница в платформе КАТА обеспечивает многоуровневую оценку и динамический анализ эмулируемых объектов. Она имеет доступ ко встроенному специализированному сетевому интерфейсу для мониторинга взаимодействий вредоносных объектов с интернет-ресурсами, а также способна противостоять современным техникам обхода песочниц.

Всё это в сочетании с доступом ко глобальной базе знаний об угрозах, принадлежащей «Лаборатории Касперского», и сопоставлением обнаруженного с тактиками и техниками злоумышленников по MITRE ATT&CK позволяет проводить глубокий анализ сложных проблем безопасности, понять всю последовательность действий злоумышленников и принимать необходимые меры по реагированию.

Ранее мы опубликовали «Обзор Kaspersky Threat Management and Defense (KTMD). Часть 1 — Основные возможности», в котором подробно рассказали о платформе КАТА, входящей в состав этого решения.

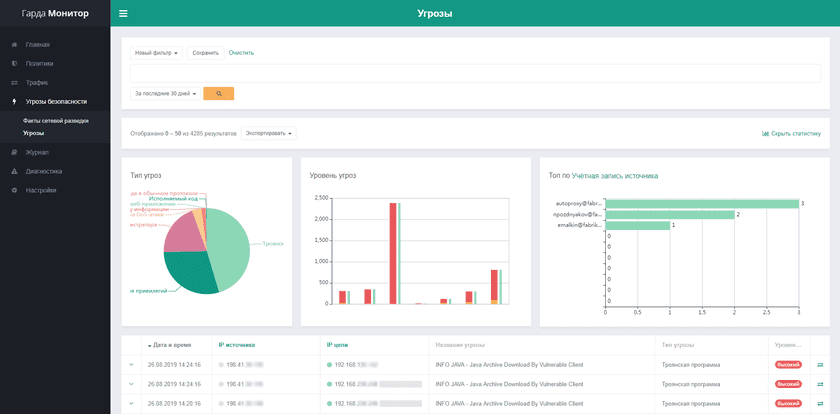

«Гарда Монитор»

«Гарда Монитор» даёт возможность выявлять угрозы безопасности и расследовать сетевые инциденты, обнаруживать атаки на периметре и внутри него. Система способна находить аномалии и слабые места сети, анализировать сетевые события, выявлять нецелевое использование ресурсов и т.п. Продукт использует сочетание сигнатурного анализа, машинного обучения и расширенной аналитики для обнаружения подозрительной и вредоносной активности в корпоративной сети.

«Гарда Монитор» позволяет работать через единый центр управления даже в том случае, если комплекс установлен на территориально удалённых друг от друга площадках.

Рисунок 10. Консоль мониторинга (дашборд) в «Гарда Монитор»

Основные особенности «Гарда Монитор»:

- Комбинация различных технологий для выявления угроз и обнаружения сетевых инцидентов.

- Выявление сетевых аномалий и информирование службы безопасности в режиме реального времени.

- Гибкие политики, позволяющие детектировать различные типы инцидентов.

- Расширенная система фильтров и многокритериальный поиск подозрительных событий.

- Неограниченный объём записи трафика и доступ к данным за любой период времени.

- Разнообразие способов подачи трафика: SPAN, NetFlow, агенты, GRE.

- Быстрая реакция на инциденты и наглядная демонстрация аномальных событий.

Подробная информация о продукте доступна здесь.

Выводы

Network Traffic Analysis (NTA) — это новая категория решений для обеспечения безопасности, дополняющих SIEM и EDR. Они служат источниками данных для центров мониторинга информационной безопасности (SOC), создавая мощные возможности обнаружения сложных угроз и централизованного реагирования на инциденты, максимально автоматизируя при этом процессы сбора и анализа информации и принятие ответных мер по отношению к обнаруженным рискам.

Использование NTA позволит:

- повысить эффективность обработки сложных инцидентов за счёт дополнительной видимости конечных точек, возможности проактивного поиска угроз и наглядного представления информации об обнаруженных событиях в сети;

- обогатить базу SOC предварительно обработанными релевантными данными для сопоставления с журналами, поступающими из других источников, для эффективного расследования;

- значительно сократить количество часов, затрачиваемых аналитиками на утомительные, но необходимые задачи, связанные с проверкой данных от рабочих мест и серверов, а также с реагированием на инциденты.

В настоящее время сегмент NTA-решений развивается. На мировом рынке представлены уже десятки продуктов для поиска угроз в сети и реагирования на них. Российский рынок NTA на данный момент пока находится на стадии развития, но на нём уже есть высокотехнологичные решения.

Учитывая развитие направлений, связанных с SOC и ГосСОПКА, можно утверждать, что решения класса NTA актуальны для отечественных заказчиков и дальнейший спрос на них будет только расти. Это, несомненно, должно положительно сказаться на развитии российского рынка таких продуктов.