Сертификат AM Test Lab

Номер сертификата: 278

Дата выдачи: 16.01.2020

Срок действия: 16.01.2025

- Введение

- Как работает PT Network Attack Discovery

- Что может PT Network Attack Discovery

- Отличия от IDS / IPS

- Варианты применения PT Network Attack Discovery

- Знакомство с PT Network Attack Discovery

- Практические сценарии работы с PT Network Attack Discovery

- 7.1. Пример 1. Выявляем передачу паролей в открытом виде

- 7.2. Пример 2. На каком этапе находится злоумышленник? Выявляем атаки с определением тактики и техники MITRE ATT&CK

- 7.3. Пример 3. Threat Hunting. Как охотиться на киберугрозы с PT Network Attack Discovery

- Лицензирование и варианты поставки PT Network Attack Discovery

- Выводы

Введение

Для анализа трафика создано большое количество технологий и классов решений. Первые IDS-системы появились ещё в 80-х годах прошлого столетия. NTA-продукты стали логичным развитием популярного направления: с одной стороны, они включают в себя функциональность IDS, с другой — содержат элементы решений для сетевой киберкриминалистики (network forensics).

За рубежом рынок NTA развивается с 2016 года, и на нём уже представлено 17 вендоров. Некоторые из них работают в России. Однако на нашем рынке есть и отечественные продукты, в частности решения компании Positive Technologies, которая 17 лет занимается разработкой средств защиты информации и имеет большой опыт в исследовательской деятельности.

Система PT NAD интересна тем, что «ловит» вредоносную активность в зашифрованном трафике без его расшифровки, обнаруживает нарушения регламентов ИБ, сопоставляет атаки с техниками и тактиками злоумышленников по матрице MITRE ATT&CK и позволяет раскрыть цепочку действий киберпреступников. В обзоре мы расскажем о том, как в целом работает продукт, посмотрим на его функциональность и архитектуру, а также разберём три практических сценария его применения.

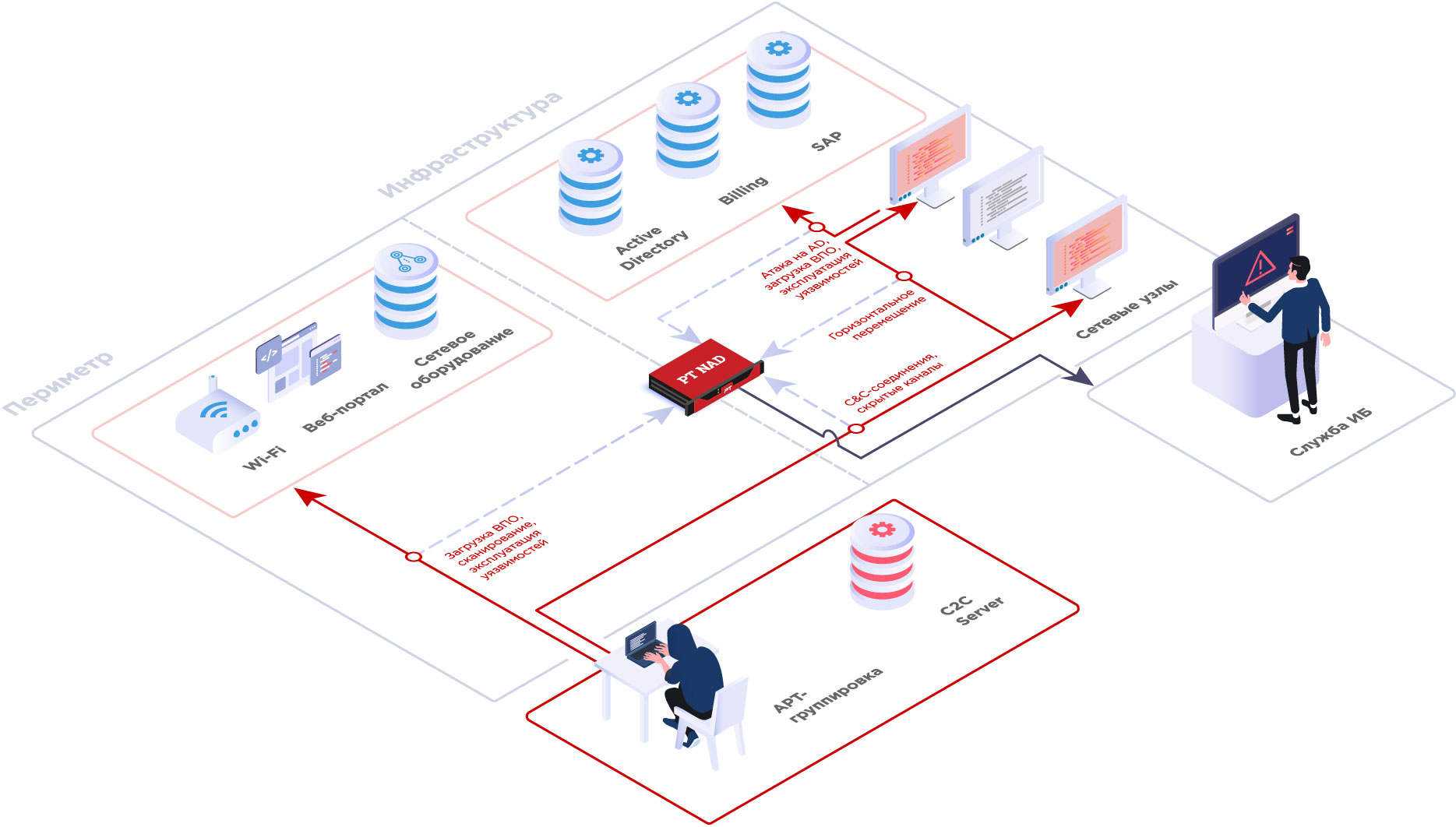

Как работает PT Network Attack Discovery

PT NAD анализирует данные на уровнях модели OSI от L2 (канальный уровень) до L7 (уровень приложений) с разбором содержимого пакетов. Продукт работает с зеркалированной копией трафика и поэтому не влияет на производительность сети. Компания Positive Technologies рекомендует подавать трафик из внешней и внутренних сетей: это позволит выявлять активность злоумышленника на разных этапах развития атаки.

Рисунок 1. Схема работы PT NAD

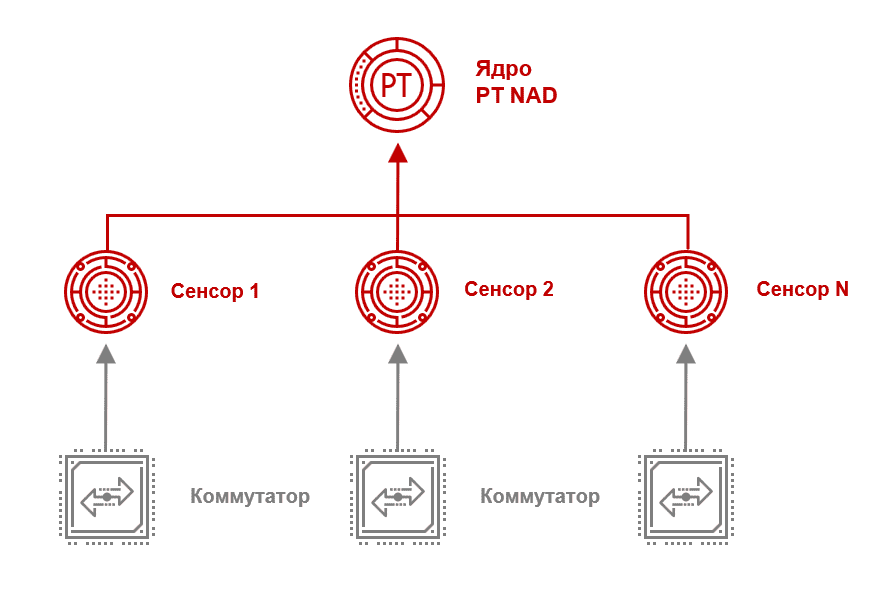

Архитектурно продукт состоит из ядра и сенсоров.

Рисунок 2. Логическая архитектура PT NAD

Сенсоры разбирают сетевые протоколы, проводят анализ трафика с помощью правил и выполняют роль хранилища «сырого» трафика.

Захват трафика ограничен пропускной способностью: не более 10 Гбит/с от одного сенсора. Количество сенсоров не ограничено.

Диссекторы протоколов — собственные. Сейчас их — 30 штук, и они покрывают самые распространённые сетевые стандарты обмена данными, в частности SMB, DCE/RPC, Kerberos, LDAP. Список диссекторов постоянно пополняется.

Анализ трафика на сенсоре происходит с помощью правил детектирования. На сегодня в базе знаний PT NAD — более 5 000 правил. Продукт выявляет горизонтальное перемещение злоумышленника внутри периметра, активность вредоносных программ, попытки скрыть выполняемые действия от средств защиты, эксплуатацию уязвимостей и использование хакерского инструментария.

«Сырой» трафик хранится в файлах формата PCAP. Их можно выгружать для более подробного анализа в сторонних системах и использовать в качестве доказательной базы при расследовании инцидента.

С сенсоров разобранный трафик передаётся в ядро. Там он исследуется с применением машинного обучения, ретроспективного анализа и индикаторов компрометации. Здесь же хранятся метаданные — обогащённая информация о сетевых взаимодействиях, необходимая для понимания контекста атаки.

Что может PT Network Attack Discovery

Изучив «вживую» продукт и его документацию, мы обратили внимание на следующие особенности PT NAD:

- Видит активность злоумышленников даже в зашифрованном трафике. Этого удаётся достичь с помощью пассивного метода анализа через побочные каналы. Признаки вредоносной активности выявляются благодаря анализу длин пакетов и порядка их следования, которые затем сопоставляются с закономерностями, выявленными аналитиками при исследовании определённых инструментов.

- Выявляет модифицированные вредоносные программы. Одно правило срабатывает на целое семейство вредоносных образцов, с учётом модификации, повторной сборки и переупаковки.

- Хранит записи трафика. Это позволяет понять контекст атаки для её расследования, выстроить процесс проактивного поиска угроз (Threat Hunting), собрать доказательную базу.

- Выявляет отклонения от нормативных требований (нарушения сетевого комплаенса). Система обнаруживает использование протоколов удалённого администрирования, анонимайзеров и других стандартов обмена данными, которые могут являться нелегитимными в рамках политики безопасности конкретной организации. Также PT NAD отслеживает использование открытых протоколов (LDAP, HTTP, SMTP и т. п.) и отображает все учётные данные, которые передаются по ним.

- Помогает выполнить требования к защите информации, в том числе к безопасности объектов критической информационной инфраструктуры (Федеральный закон № 187-ФЗ).

Таблица 1. Функциональные возможности PT NAD

| Функция | Характеристики PT NAD |

| Основные возможности | |

| Захват и хранение необработанного трафика | Пропускная способность от 100 Мбит/с до 10 Гбит/с |

| Обнаружение угроз | Сигнатурный, эвристический и поведенческий методы анализа позволяют выявить подозрительную и вредоносную активность, применение хакерского инструментария, эксплуатацию уязвимостей, угрозы в зашифрованном трафике, попытки сокрытия активности хакеров от средств защиты |

| Реконструкция сессий. Извлечение метаданных | Сетевые протоколы (например, IPv4, IPv6, ICMP, TCP, UDP, HTTP, DNS, NTP, FTP, TFTP), извлечение их метаданных |

| Извлечение и хранение файлов | Извлечение объектов, передаваемых на прикладном уровне (например, через HTTP, FTP, POP3, SMTP, SMB, NFS), их дальнейшее сохранение |

| Визуализация данных | Возможность не только использовать встроенные панели мониторинга («дашборды»), но и подключить Grafana |

| Дополнительные возможности | |

| Ретроспективный анализ | Автоматическая проверка проиндексированного трафика с учётом новых индикаторов компрометации |

| Поддержка открытого HTTP API | Подключение сторонних приложений |

| Отправка данных в SIEM | Передача в MaxPatrol SIEM или через syslog в сторонние системы анализа событий ИБ |

| Интеграция с PT MultiScanner и песочницей | Для передачи извлечённых файлов на антивирусную проверку |

PT NAD не только умеет взаимодействовать с продуктами Positive Technologies, но и поддерживает интеграцию со средствами мониторинга сети, построения графиков и анализа метрик:

- взаимодействие с Graphite и Grafana может добавить возможность обрабатывать и визуализировать статистические данные от компонентов компьютерных систем. В данной схеме Grafana используется вместо стандартного графического интерфейса Graphite;

- интеграция с Zabbix позволяет обеспечить прозрачный мониторинг с гибкой визуализацией состояния компонентов PT NAD.

Отличия от IDS / IPS

С точки зрения обработки данных, получаемых из сетевого потока, или файлов с ранее сохранёнными пакетами (PCAP) PT NAD в чём-то может напоминать традиционные системы обнаружения вторжений (IDS) или ставшие уже привычными для специалистов по ИБ снифферы (например, Wireshark). Однако, поработав со стендом и изучив техническую документацию вместе с аналитическими исследованиями Gartner, мы увидели чёткие отличия от традиционных средств защиты. Эти отличия, по сути, являются ключевыми характеристиками решений класса NTA. Мы проанализировали критерии Gartner, которые они предъявляют к NTA-решениям, и применили их к PT NAD (см. таблицу ниже).

Зелёным выделены критерии, которым функциональность PT NAD соответствует полностью. Жёлтым — те пункты, которые используются как вспомогательные, поэтому говорить, что из-за них PT NAD не относится к NTA, нельзя. Красным — те, которым возможности PT NAD не соответствуют.

Таблица 2. Отличительные характеристики средств класса NTA (PT NAD)

| Критерии отнесения к классу NTA | Критерии исключения из класса NTA |

| Способность анализировать сетевой трафик или NetFlow в режиме реального времени | Не может полноценно выполнять свои функции без дополнительной информации из SIEM или межсетевых экранов |

| Возможность анализировать перемещение трафика за периметр (north / south), а также внутри корпоративной сети (east / west) | Работает только на основе захваченного трафика и журналов IP-пакетов |

| Умение строить эталонные модели сетевого трафика и выделять аномальный трафик | В первую очередь отрабатывает обнаружение по репутационным спискам и индикаторам компрометации |

| Применение поведенческих методов обнаружения (без использования репутационных списков), например, машинного обучения или расширенного анализа | Выявление злоумышленников осуществляется в основном на основе анализа пользовательских действий и процессов (UBA) |

| Способность определять фазу атаки, на которой находится злоумышленник, а не просто проводить криминалистический анализ по ранее собранным данным | Средства защиты, «заточенные» под обнаружение в среде интернета вещей, или сбор статистики на основе мониторинга состояний программно-аппаратных компонентов |

В итоге мы пришли к выводу, что PT NAD отвечает ключевым критериям для средств защиты класса NTA.

Варианты применения PT Network Attack Discovery

Есть четыре основных сценария использования продукта, которые актуальны для внутренних подразделений ИБ и для команд SOC.

1. Выявление атак внутри инфраструктуры и на периметре. PT NAD обнаруживает атаки с помощью технологии машинного обучения, глубокого анализа содержимого пакетов, ретроспективного анализа, собственных правил детектирования и индикаторов компрометации.

Технология машинного обучения в PT NAD выявляет соединения с автоматически сгенерированными доменами (DGA-доменами). Злоумышленники используют их для обхода систем защиты, которые полагаются на репутационные списки: усовершенствованные вредоносные программы генерируют доменные имена командных серверов динамически с помощью специальных алгоритмов. PT NAD распознаёт соединения с DGA-доменами, которые свидетельствуют об активности вредоносных программ в сети.

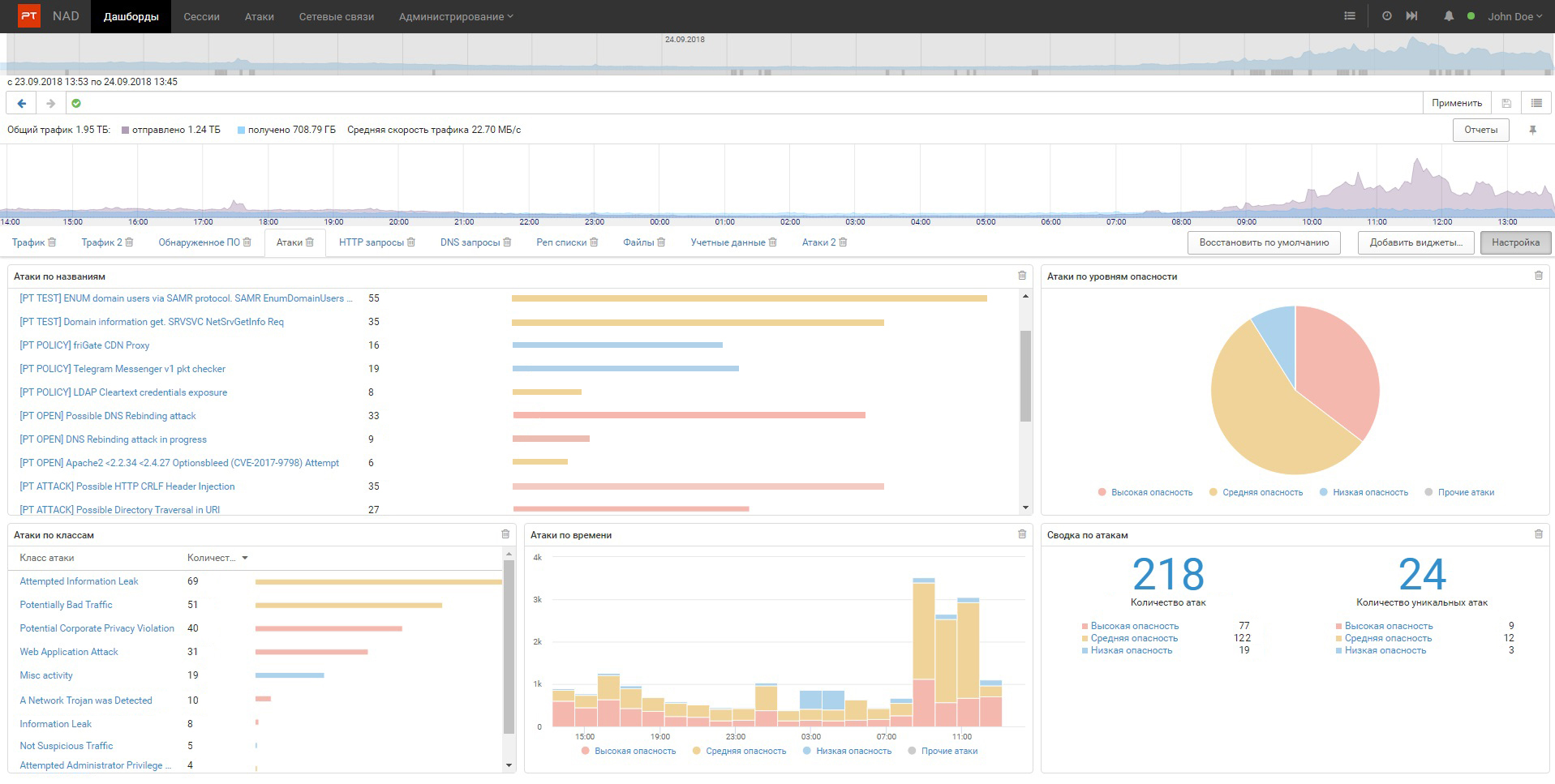

Правила и индикаторы еженедельно поставляются в продукт специалистами экспертного центра безопасности Positive Technologies. Ключевая информация об атаках отображается на панели мониторинга («дашборде»).

Рисунок 3. «Дашборд» PT NAD с информацией об атаках

2. Расследование атак. Чтобы дать возможность «раскрутить» цепочку атаки, понять, что предшествовало подозрительному событию, PT NAD хранит данные о сетевых взаимодействиях. Можно фильтровать их по 1200 параметрам и изучать подробности событий в прошлом. Для ещё более детального анализа PT NAD сохраняет записи «сырого» трафика, который можно выгружать в формате PCAP и включать в состав доказательной базы.

3. Охота на киберугрозы и уязвимости (Threat Hunting). Данные о сетевых взаимодействиях — полезный источник данных для проактивного поиска угроз, которые не обнаруживаются традиционными средствами безопасности. Оператор системы может проверять гипотезы о присутствии хакеров по трафику, выявлять скрытые угрозы и таким образом предотвращать развитие атаки.

4. Контроль соблюдения регламентов ИБ. Разбирая сетевые протоколы, PT NAD видит ошибки конфигурации устройств, передачу паролей в незашифрованном виде, применение инструментов сокрытия активности (Tor, VPN) и утилит для удалённого доступа: в крупных компаниях всё это часто запрещено внутренними политиками ИБ. Подобные нарушения упрощают задачу хакеров. Перехватив пароли пользователей и используя RAT, они могут быстро развить атаку, не вызывая подозрений у систем защиты.

Знакомство с PT Network Attack Discovery

Тестовый стенд, который мы использовали для написания обзора, был развёрнут по принципу «все компоненты на одном устройстве» (All-in-One), настроен на работу с копией трафика по SPAN.

Главное меню PT NAD интуитивно понятно и обеспечивает доступ к основным функциям:

- «дашборды» (страница со статистическими данными в наглядном представлении);

- сессии (страница со списком сессий и информацией о них);

- атаки (страница с информацией о зафиксированных атаках);

- сетевые связи (страница топологии сети и связи между узлами);

- элементы управления (находятся в правой части).

Рисунок 4. Меню PT NAD

Если оператор системы использует несколько продуктов Positive Technologies, то благодаря технологии single sign-on после авторизации в одном продукте можно переходить в интерфейсы других без повторного ввода логина и пароля.

Практические сценарии работы с PT Network Attack Discovery

Пример 1. Выявляем передачу паролей в открытом виде

PT NAD разбирает 30 распространённых сетевых протоколов на уровнях L2–L7 по модели OSI. Поэтому он видит происходящее в сети в деталях, в том числе ошибки и нарушения политик ИБ. Самые популярные из них:

- передача паролей в открытом виде,

- передача незашифрованных почтовых сообщений,

- использование утилит для удалённого доступа,

- применение широковещательных протоколов, подверженных спуфингу, например LLMNR и NetBIOS,

- ошибки в конфигурации сети,

- применение Tor, VPN-туннелей и других инструментов сокрытия активности в сети,

- нецелевое использование IT-инфраструктуры: майнеры, торренты и онлайн-игры.

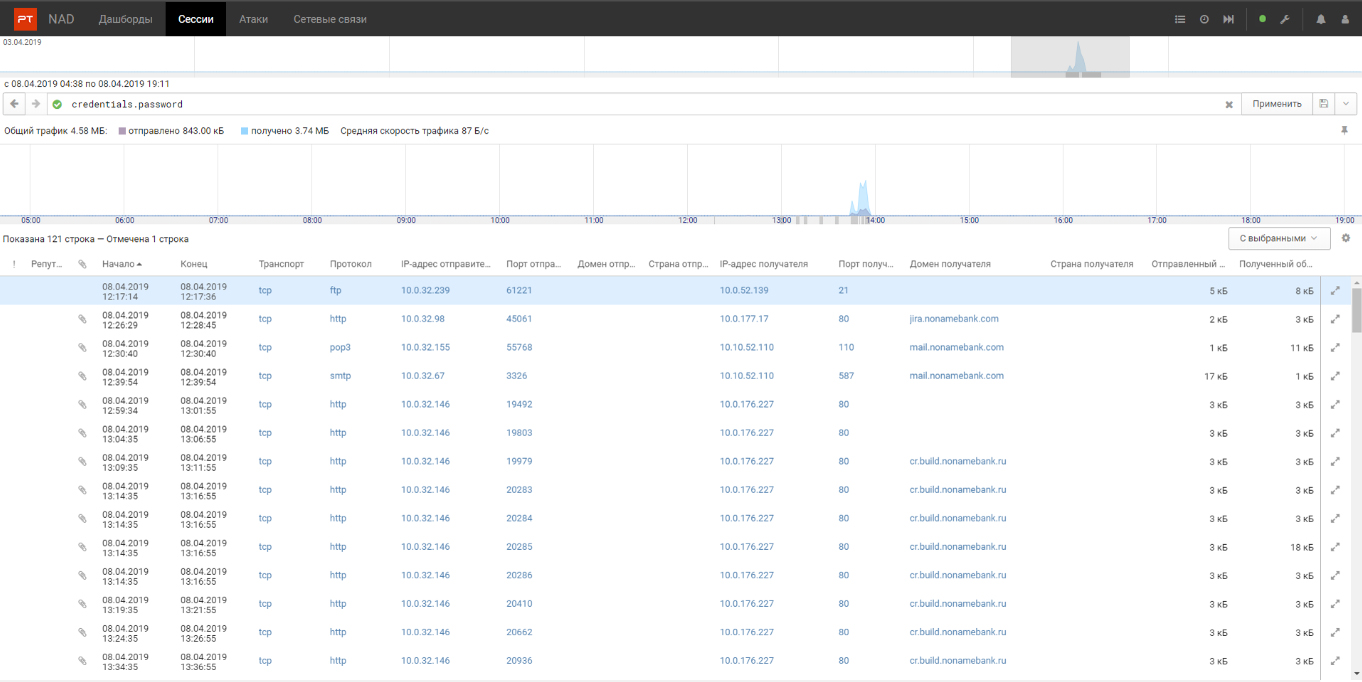

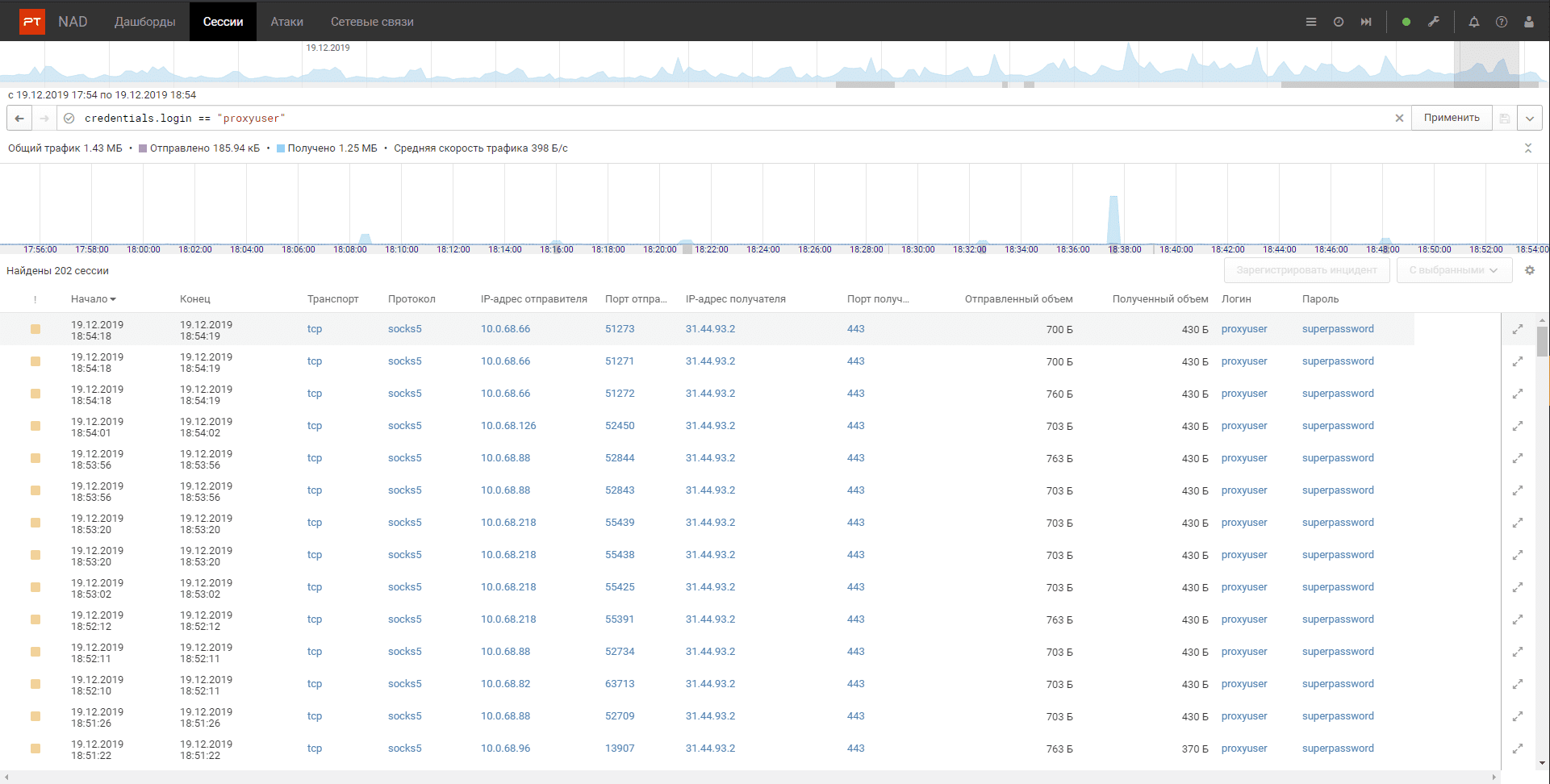

Рассмотрим пример того, как с помощью PT NAD можно найти логины и пароли, передаваемые в открытом виде внутри корпоративной сети заказчика. Для этого необходимо проверить сетевые взаимодействия по фильтрам полнотекстового поиска:

- credentials.login (поиск по логину, выявленному в незашифрованной сессии);

- credentials.password (поиск по паролю, выявленному в незашифрованной сессии);

- credentials.valid (фильтрация по валидным учётным записям).

PT NAD проверяет все сохранённые сессии на наличие в них логинов и паролей и выдаёт список тех, которые соответствуют заданному критерию.

Рисунок 5. Поиск переданных паролей в незащищённом виде

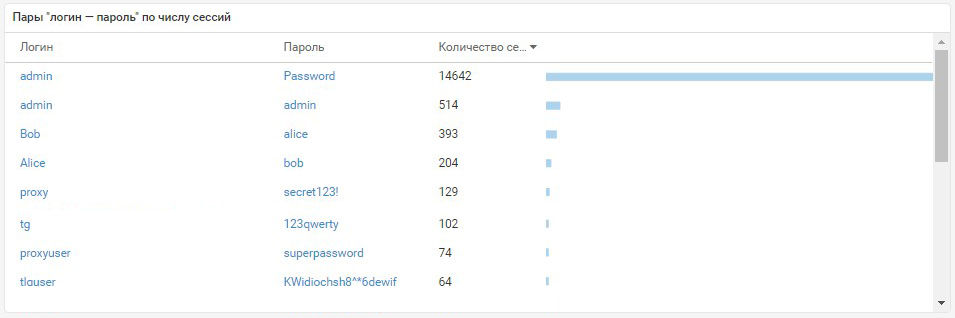

Результаты фильтрации можно вывести на панель мониторинга в виде виджета. Так пользователь будет отслеживать все логины и пароли с указанием количества сессий, в которых они передавались.

Рисунок 6. Виджет с открытыми логинами и паролями

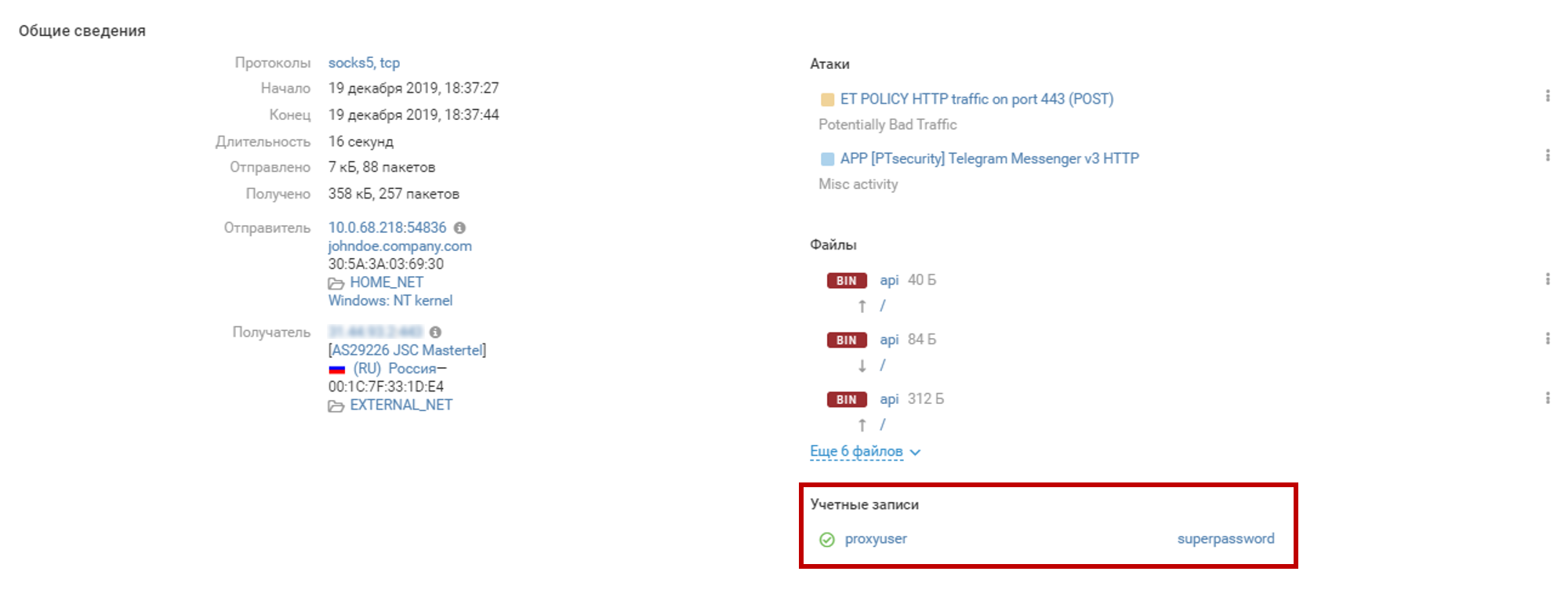

Данные в виджете интерактивны: если нажать на логин или пароль, то в строку поиска добавится фильтр с таким признаком, и тогда, перейдя на страницу «Сессии», можно изучить все сеансы связи, в которых этот логин или пароль передавался. Например, нажав на «proxyuser» и перейдя на вкладку с сессиями, мы увидели все 74 сеанса, в которых такой логин передавался в открытом виде.

Рисунок 7. Фильтрация списка сессий по логину «proxyuser»

Выбрав первую из сессий, мы «провалились» в карточку сессии. В ней в текстовом виде отображены данные учётной записи.

Рисунок 8. Карточка сессии с передачей логина «proxyuser»

Пример 2. На каком этапе находится злоумышленник? Выявляем атаки с определением тактики и техники MITRE ATT&CK

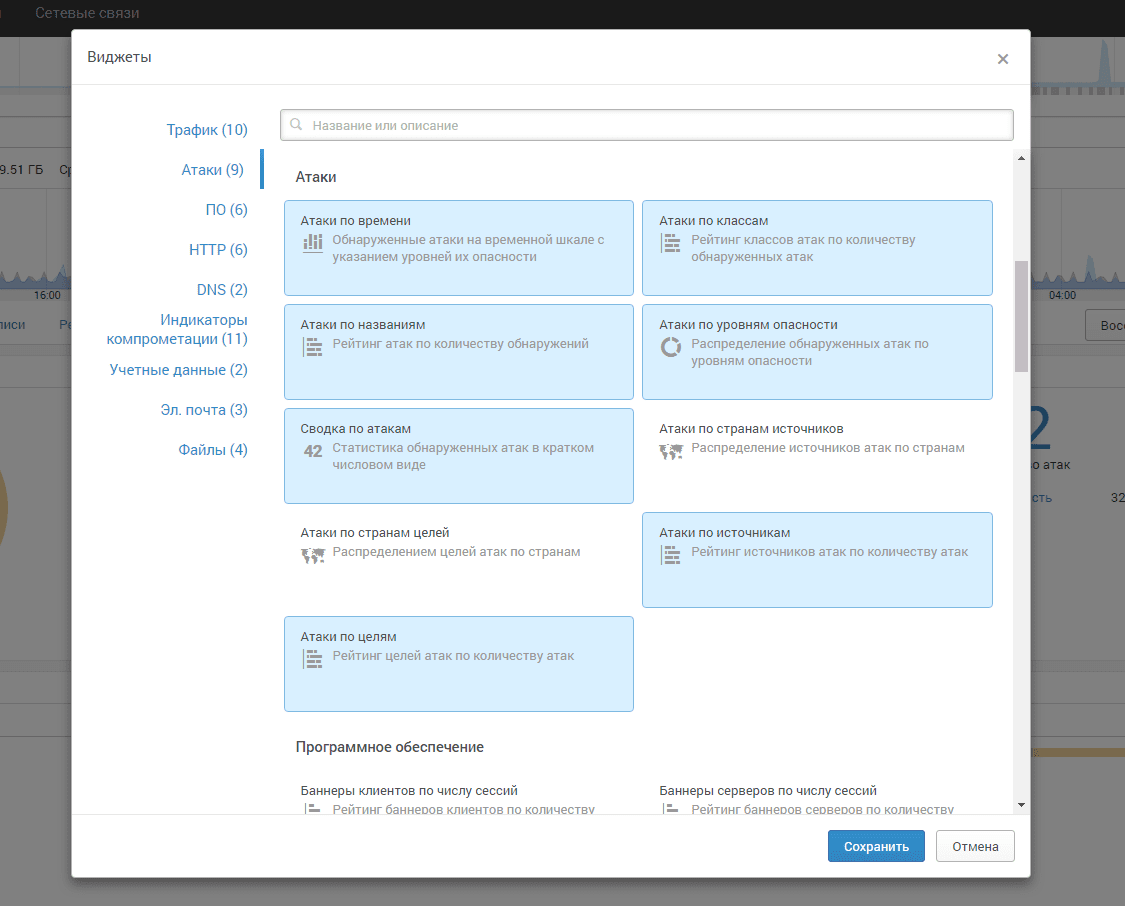

Для оперативного мониторинга подозрительных событий данные об атаках отображаются на «дашбордах». Панели мониторинга индивидуализируются: можно выбрать нужные данные для вывода их на главную страницу. Сейчас пользователю доступны 53 стандартных виджета; набор регулярно пополняется.

Рисунок 9. Выбор виджетов для отображения на «дашборде»

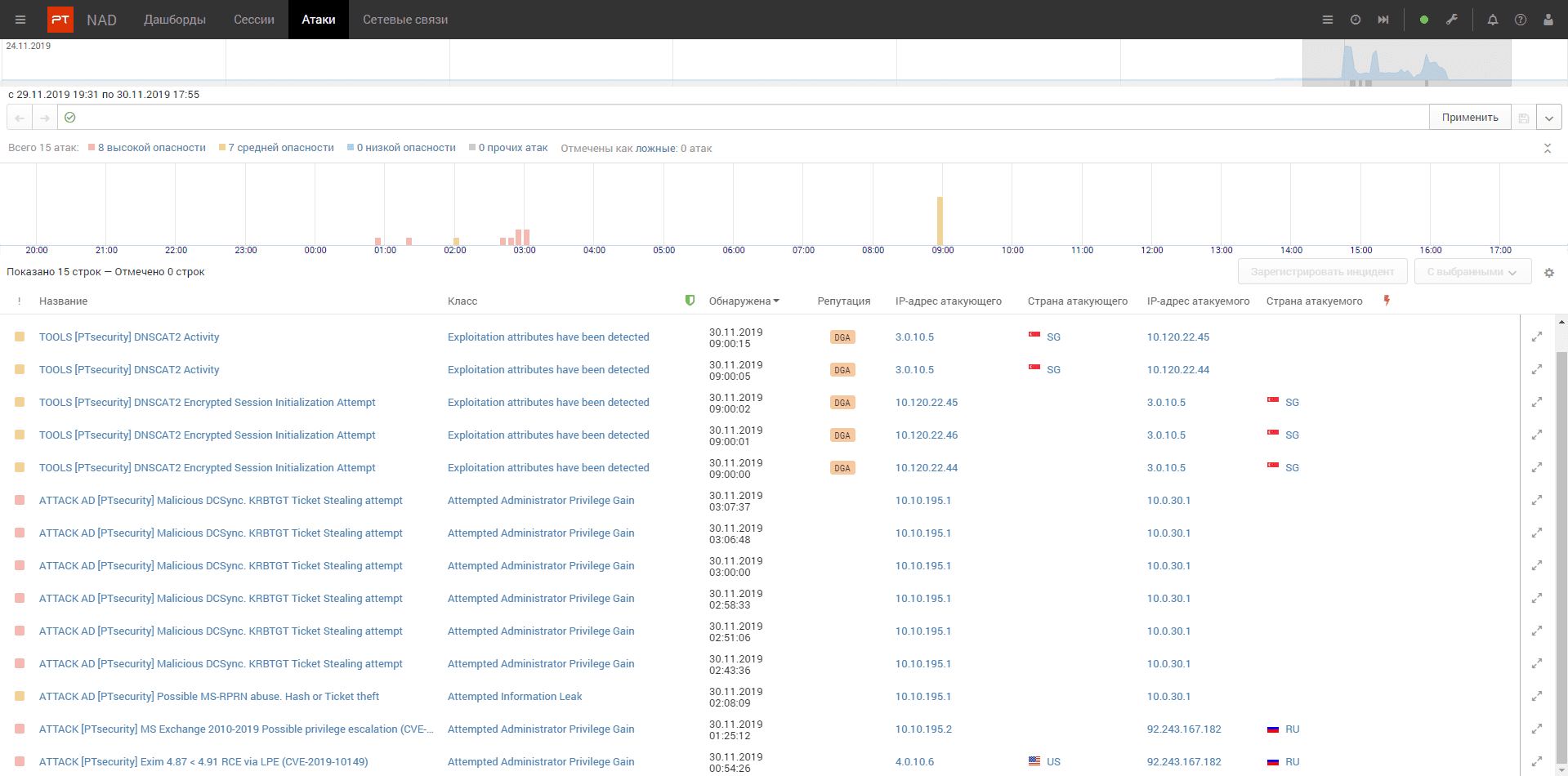

Для получения подробностей переходим на вкладку «Атаки». Здесь отображается список подозрительных событий.

Рисунок 10. Вкладка «Атаки» со списком нападений за сутки

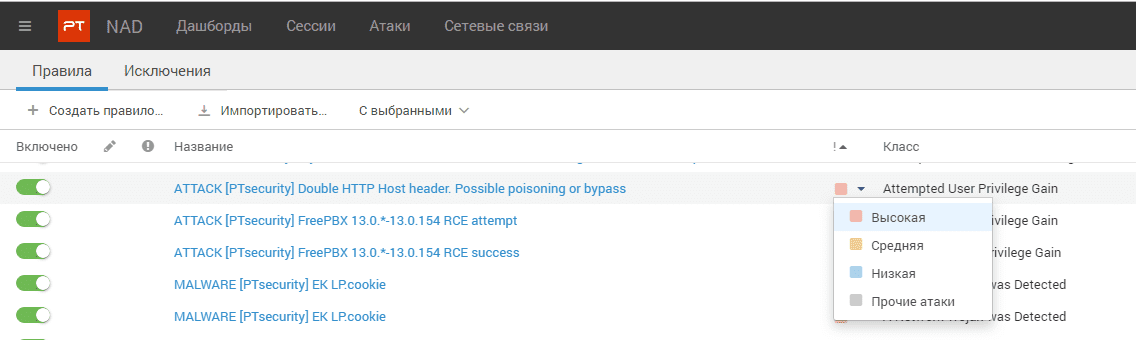

Атакам автоматически присваиваются уровень опасности (от низкого до высокого) и класс. Уровень опасности можно менять в настройках правил в зависимости от политик ИБ компании либо от важности события для сети.

Рисунок 11. Изменение уровня опасности правила

Класс атаки поменять нельзя: его задают специалисты PT Expert Security Center. Это — центр безопасности Positive Technologies, который проводит расследования инцидентов, исследует угрозы и создаёт способы их обнаружения: правила детектирования и индикаторы компрометации. Соответствующие обновления поступают в базу знаний PT NAD еженедельно.

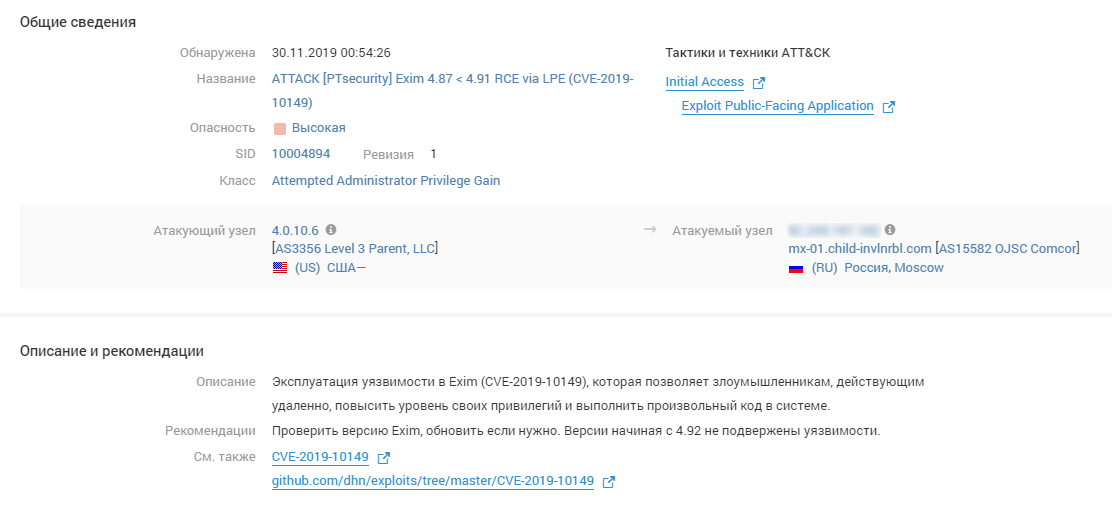

Вернёмся к списку атак. Нажав на интересующее вас событие, вы увидите подробную карточку атаки. В карточке отображаются данные о задействованных узлах, о времени события, о сессии, а также об использованных тактиках и техниках по матрице MITRE ATT&CK. Имеется также описание атаки и рекомендации по реагированию от специалистов PT ESC. Это помогает понять, на какой стадии атаки находятся злоумышленники и что следует делать.

Рисунок 12. Пример карточки атаки

Нам не хватило визуализации данных об атаках с учётом знаний о приёмах и тактике нарушителя. Выбрав из списка конкретную обнаруженную атаку, хочется посмотреть на условной матрице MITRE ATT&CK, насколько глубоко продвинулся злоумышленник. Представители Positive Technologies говорят, что уже в начале года появится виджет с наиболее распространёнными техниками и тактиками, которые выявил PT NAD в сети заказчика. Параллельно прорабатываются другие идеи визуализации.

Пример 3. Threat Hunting. Как охотиться на киберугрозы с PT Network Attack Discovery

Threat Hunting — это процесс проактивного поиска угроз в сети, когда специалисты строят гипотезы о взломе инфраструктуры и проверяют их, анализируя релевантные данные. Таким специалистам нужно быть немного параноиками, чтобы регулярно придумывать гипотезы и внимательно искать им подтверждение или опровержение. Но результаты оправдывают такой подход: Threat Hunting позволяет выявлять компрометацию, находить уязвимые места в сети до возникновения инцидента и заодно лучше узнавать свою инфраструктуру.

Проверим гипотезу, что сервер базы данных скомпрометирован и злоумышленники украли с него чувствительную информацию. Для этого нужно посмотреть, соединялся ли сервер с внешними узлами в интернете. Такие узлы могут оказаться командными центрами злоумышленников.

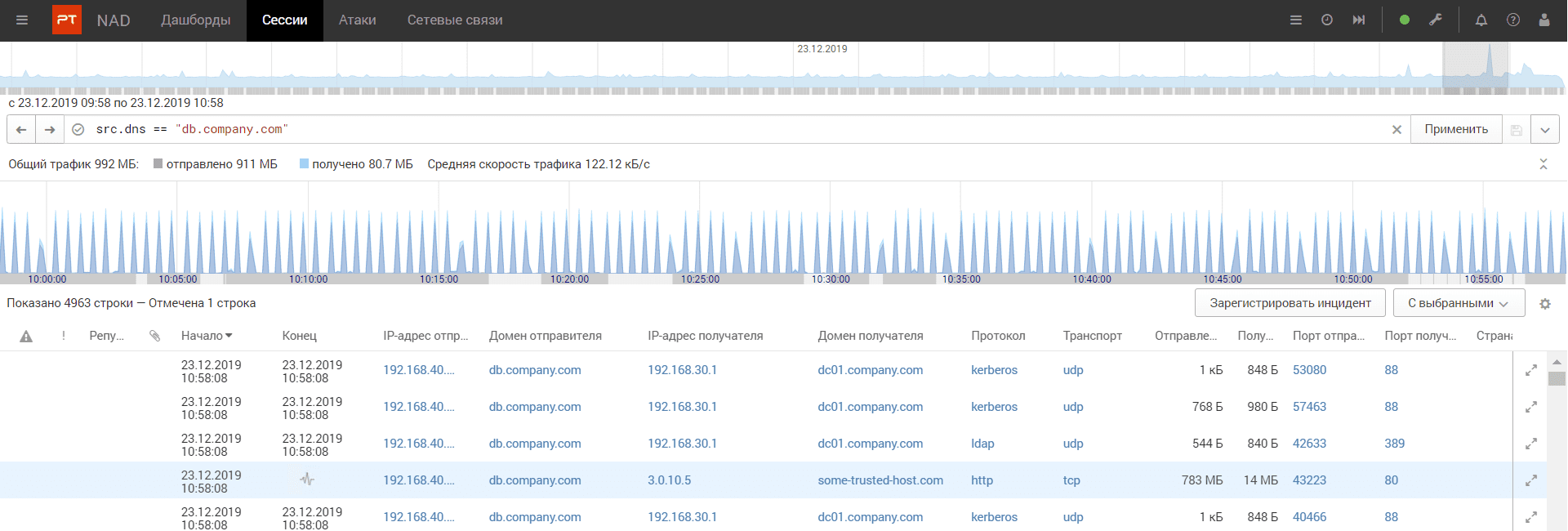

Перейдём на вкладку «Сессии» и изучим все обращения сервера вовне. Для этого отфильтруем трафик по источнику соединения: в данном случае это — исследуемый нами сервер db.company.com.

Рисунок 13. Исходящие соединения с сервера базы данных

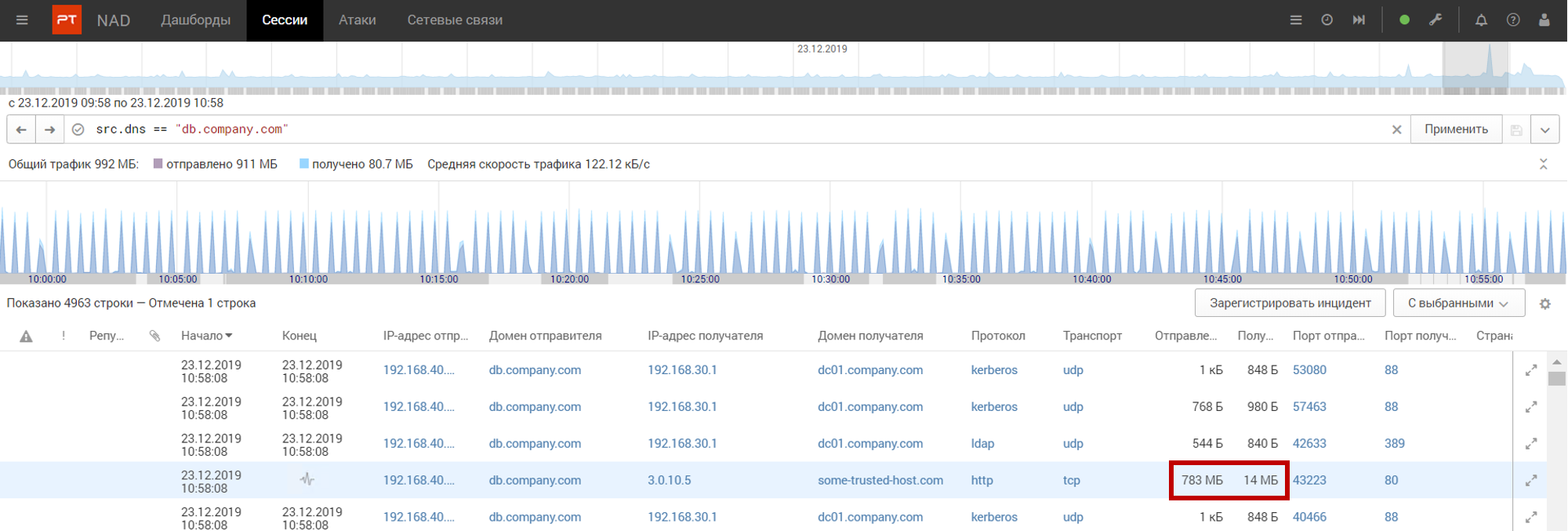

Проанализировав сессии, мы обратили внимание на одно HTTP-соединение, которое ведёт на some-trusted-host.com — некий доверенный внешний веб-сайт. Это вызывает подозрения, поскольку сервер базы данных — консольный, без графического интерфейса, так что вряд ли кто-то пытался просмотреть с него сайт. Более того, заметно явное преобладание загруженного контента над полученным, что говорит о выгрузке информации с сервера.

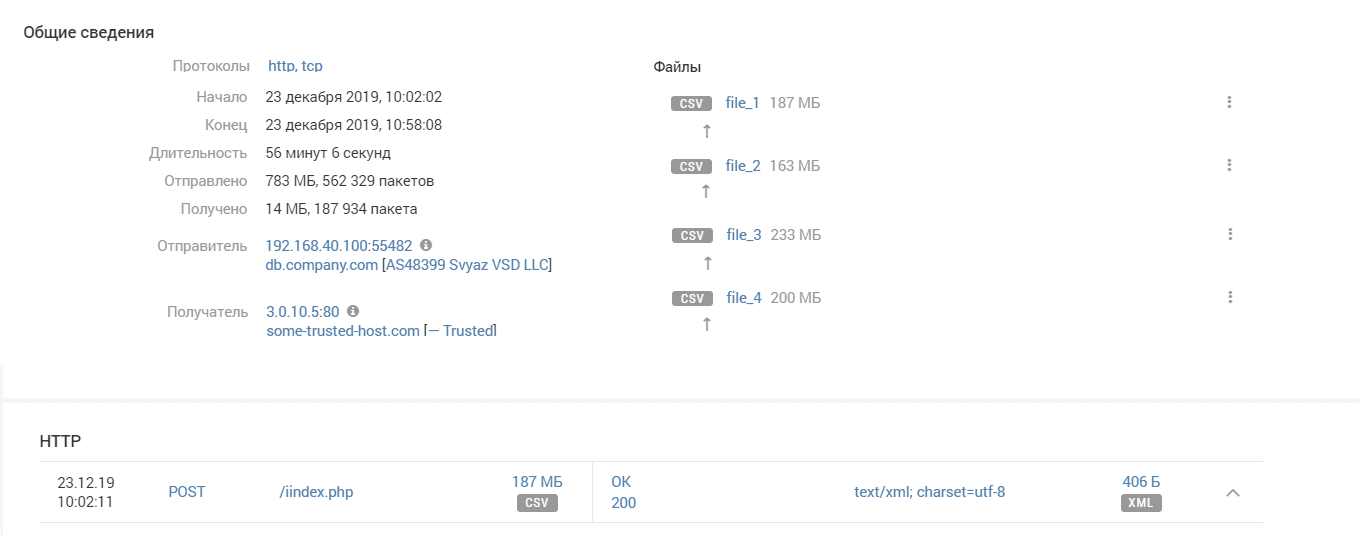

Рисунок 14. Объём отправленных данных превышает объём полученных в 56 раз

Изучим сессию подробнее. Во время этого сеанса передавалось большое число POST-запросов, которые направлены на выгрузку содержимого. За счёт анализа сессии целиком PT NAD не только отобразил все такие запросы, но и предоставил возможность увидеть в явном виде переданный контент: были выгружены большие CSV-файлы (размер каждого — от 163 до 233 МБ).

Рисунок 15. С сервера были выгружены четыре CSV-файла и отправлены POST-запросы

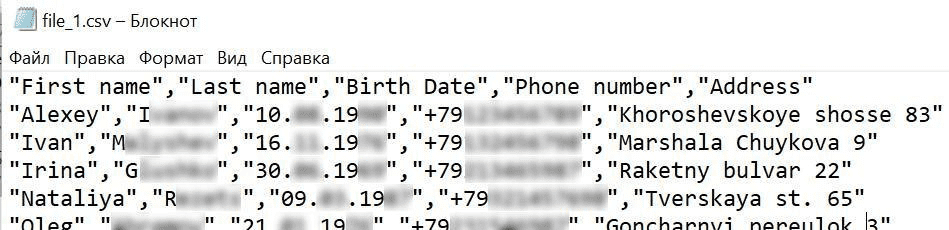

Скачаем для примера файл file_1.csv.

Рисунок 16. Содержимое файла file_1.csv

В файле оказались персональные данные клиентов компании. Это значит, что гипотеза подтверждена: сервер скомпрометирован. Нужно заблокировать доступ к сайту online-store.com и устранить вредоносную программу, которая установила связь с командным сервером.

Лицензирование и варианты поставки PT Network Attack Discovery

Продукт поставляется в двух вариантах: в виде программно-аппаратного комплекса или ПО для развёртывания на виртуальной машине. Лицензирование — годовое. Права на использование продукта включают базовую лицензию (по пропускной способности трафика) и инфраструктурные лицензии на ядро системы и сенсоры.

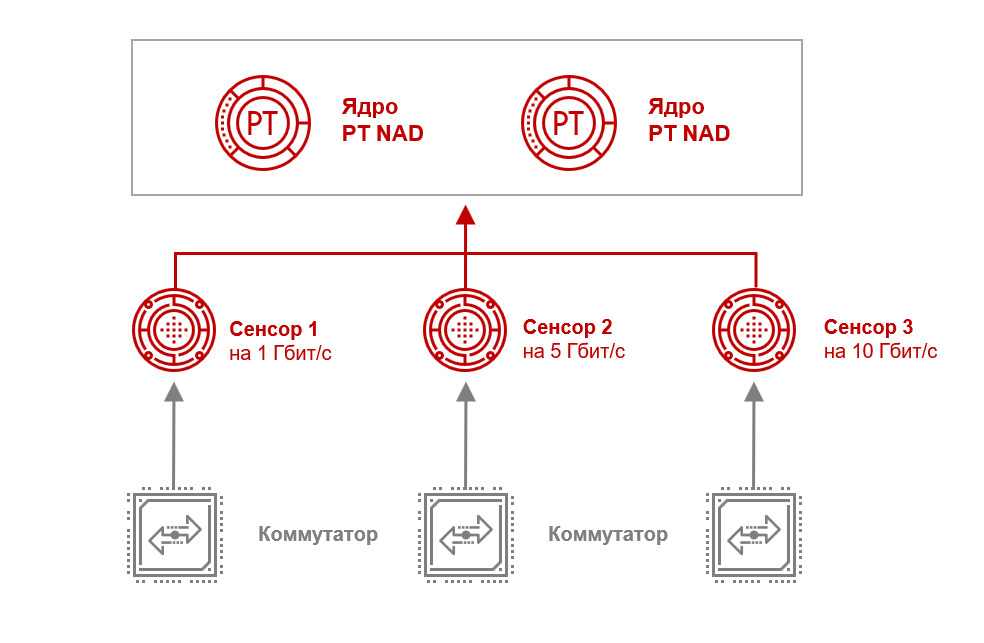

Объясним на примере архитектуры внедрения. Есть три коммутатора; подключаем к ним три сенсора с общей пропускной способностью до 16 Гбит/с. Для обработки трафика с пропускной способностью 16 Гбит/с понадобятся два ядра.

Рисунок 17. Пример архитектуры продукта

Лицензируется такая конфигурация следующим образом:

- базовая лицензия на 20 Гбит/с,

- 2 лицензии на ядро системы,

- 1 лицензия на сенсор до 1 Гбит/с,

- 1 лицензия на сенсор до 5 Гбит/с,

- 1 лицензия на сенсор до 10 Гбит/с.

Количество сенсоров можно постепенно увеличивать (вместе с количеством ядер). Это позволяет масштабировать PT NAD при росте корпоративной сети организации.

Выводы

PT NAD в умелых руках способен на многое. С его помощью можно реализовать разнообразные задачи: от контроля выполнения регламентов ИБ до полноценных расследований. Компетенция специалистов ИБ для этого должна быть высокой. По словам представителей Positive Technologies, они понимают, что не в каждой компании есть специалисты со знаниями в области сетевой безопасности и киберкриминалистики, поэтому они предоставляют двухдневное обучение для пользователей продукта, регулярно проводят на мероприятиях мастер-классы и отвечают на вопросы в чате через «Телеграм». Перед командой разработки сейчас стоит задача по снижению входного порога для работы с продуктом; с этой целью появились, в частности, рекомендации и описания атак.

Достоинства продукта:

- может детектировать действия злоумышленников в зашифрованном трафике;

- способен выявлять даже модифицированные вредоносные программы;

- выявляет нарушения регламентов ИБ: использование нелегитимных и открытых протоколов, передачу учётных данных в открытом виде и т.п.;

- даёт описания и рекомендации по реагированию на атаки, определяет техники и тактики атакующих по матрице MITRE ATT&CK;

- сертифицирован ФСТЭК по профилю «обнаружение вторжений уровня сети 4-го класса»;

- может обеспечивать защиту в рамках выполнения требований по безопасности критической информационной инфраструктуры Российской Федерации;

- интегрируется с внешними системами безопасности и другими решениями Positive Technologies: с PT MultiScanner — для антивирусной проверки пересылаемых по сети файлов, с MaxPatrol SIEM — для передачи событий и данных о сетевой конфигурации IT-активов.

Недостатки:

- не хватает визуализации действий атакующих по матрице MITRE ATT&CK;

- для полноценной работы с продуктом необходимы знания в сфере сетевой безопасности;

- для антивирусной проверки передаваемых по сети файлов нужно подключать сторонние решения, например PT MultiScanner.