После санкций 2022 года значительно вырос спрос на отечественные облачные решения. Как учесть российскую специфику и выбрать подходящего облачного провайдера сегодня? Поговорим об основных критериях, разграничении ответственности, рисках и опасениях, а также тенденциях будущего.

- Введение

- Контекст: российское правовое поле

- Риски в сфере облачной безопасности

- Как выбрать облачного провайдера?

- Модели распределения ответственности

- Опасения клиентов

- Дополнительные сервисы

- Важно ли наличие собственного SOC у облачного провайдера?

- Технологические тенденции будущего

- Выводы

Введение

После санкций 2022 года переход на отечественные облачные технологии стал важнейшим этапом цифровой трансформации российского бизнеса. Ограничения, связанные с уходом западных вендоров и блокировкой международных облачных платформ, заставили компании пересмотреть подходы к построению ИТ-инфраструктуры, сделав ставку на отечественные решения. К 2025 году эта тенденция только усилилась: согласно данным за 2024 год, российский рынок облачных услуг показал рост на 36,3%, достигнув 165,6 млрд рублей, а в текущем году ожидается увеличение еще на 20–30%.

Контекст: российское правовое поле

Стремительное развитие облачных технологий требует от компаний повышенного внимания к информационной безопасности. Важно использовать сертифицированные отечественные решения, соответствующие требованиям регуляторов.

В российской правовой системе вопросы безопасности облачных сред регулируются через общие нормы информационной безопасности при отсутствии специального законодательства, регулирующего деятельность облачных провайдеров. При этом отрасль демонстрирует зрелый подход, добровольно внедряя международные стандарты ISO серии 27000 и рекомендации Cloud Security Alliance, которые устанавливают комплексные требования к управлению рисками, контролю доступа и защите данных.

Основные требования формируются на уровне федерального законодательства. Так, федеральный закон №152-ФЗ и его подзаконные акты (постановления правительства, документы ФСТЭК, ФСБ, Роскомнадзора) устанавливают общие требования по защите персональных данных независимо от используемой платформы. Федеральный закон №187-ФЗ регламентирует защиту критической информационной инфраструктуры.

К облачным платформам, работающим с государственными информационными системами, предъявляются особые требования. Для получения необходимого аттестата соответствия провайдеры должны реализовать многоуровневую систему, включающую технические средства защиты информации, среди которых обеспечение физической безопасности дата-центров, межсетевые экраны, криптографическое оборудование, средства защиты виртуализации, средства защиты от несанкционированного доступа, антивирусные средства защиты и безопасность виртуальных сред.

Риски в сфере облачной безопасности

Прежде чем приступать к оценке провайдеров, компании необходимо провести внутренний аудит рисков.

При использовании облачных сервисов компании могут сталкиваться с рисками, специфичными для облачных сред, где одним из ключевых является риск потери контроля над данными.

В отличие от локальных решений, когда компания полностью управляет инфраструктурой, в облаке критически важная информация хранится на сторонних ресурсах. Это создает угрозы несанкционированного доступа, особенно если провайдер не обеспечивает достаточный уровень изоляции клиентов или использует устаревшие системы защиты.

Еще одна серьезная проблема — риск нарушения целостности данных. В облачных средах информация часто обрабатывается распределенно, что повышает вероятность ее искажения из-за ошибок синхронизации, сбоев в работе программных интерфейсов (API) или злонамеренных действий. Особенно опасны атаки на цепочки поставок (Supply Chain), когда злоумышленники компрометируют облачные сервисы через обновления или сторонние компоненты.

Кроме того, существует риск несоблюдения регуляторных требований. Если провайдер не соответствует этим нормам или не предоставляет инструментов для их выполнения, компания может столкнуться с штрафами и репутационными потерями.

Как отмечает Иван Гузев, директор центра развития безопасности облачной инфраструктуры и сервисов МегаФона ПроБизнес:

«Наконец, нельзя недооценивать риски, связанные с человеческим фактором. Ошибки конфигурации облачных сервисов, слабые пароли или фишинг-атаки на сотрудников остаются одной из главных причин утечек данных. При этом в облаке последствия таких инцидентов масштабируются гораздо быстрее из-за высокой степени автоматизации и взаимосвязанности компонентов».

Как выбрать облачного провайдера?

Переход на облачные сервисы требует ответственного подхода к выбору провайдера, поскольку от этого зависит безопасность корпоративных данных.

Процесс перехода должен основываться на существующих политиках информационной безопасности, включая регламенты по работе с ИТ-аутсорсингом, требования к защите данных, процедуры контроля поставщиков и четко определенные процессы миграции и удаления информации из облака.

Иван Гузев подчеркивает, что при оценке потенциальных поставщиков облачных услуг следует уделить особое внимание их репутации на рынке. Нужно изучить историю инцидентов, проанализировать отзывы клиентов, особенно из вашей отрасли, и обратить внимание на срок работы компании на рынке. Опытные провайдеры с прозрачной историей обычно демонстрируют более высокий уровень надежности, а наличие лицензий ФСТЭК и ФСБ России, сертификатов отечественных и международных стандартов свидетельствуют о высокой зрелости компании в области ИБ.

Прозрачность работы провайдера и его готовность предоставлять отчеты о проведенных аудитах безопасности также имеют важное значение. Надежный поставщик услуг должен быть открыт для проверок и готов предоставлять клиентам полную информацию о мерах защиты данных.

Особое внимание стоит уделить условиям соглашения о качестве (Service Level Agreement, SLA). В этом документе должны быть четко прописаны гарантии доступности сервиса, время реагирования на инциденты и механизмы компенсации при нарушении обязательств.

Модели распределения ответственности

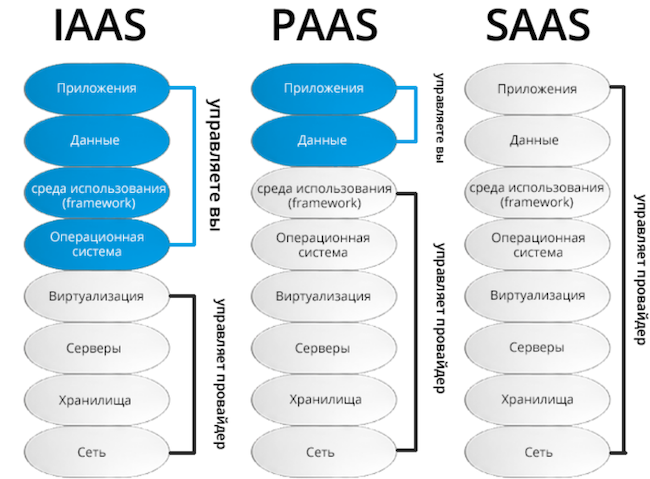

Защита данных в облачных инфраструктурах остается одной из ключевых задач в сфере информационной безопасности. В зависимости от типа облака (публичное, гибридное или частное) и модели сервиса (IaaS, PaaS, SaaS) распределение ответственности между клиентом и провайдером может существенно различаться. Это определяет, какие уровни защиты обеспечивает поставщик облачных услуг, а какие остаются в зоне контроля заказчика. Можно выделить следующие модели распределения ответственности в облачной безопасности:

- IaaS (Infrastructure as a Service): разделение на уровне виртуализации. В модели IaaS провайдер отвечает за безопасность физической инфраструктуры, включая дата-центры, серверное оборудование, сети и гипервизоры. Также в его зону ответственности входит защита системного ПО, резервное копирование и отказоустойчивость на уровне базовой инфраструктуры.

- PaaS (Platform as a Service): безопасность на уровне платформы. В модели PaaS провайдер берет на себя защиту не только инфраструктуры, но и платформы: операционных систем, промежуточного ПО (middleware), баз данных и инструментов разработки. Это позволяет клиенту сосредоточиться на безопасности приложений и данных, не отвлекаясь на управление нижележащими слоями.

- SaaS (Software as a Service): максимальная ответственность провайдера. В SaaS-модели провайдер обеспечивает безопасность на всех уровнях — от физической инфраструктуры до прикладного ПО. Клиенту остается лишь управлять правами доступа пользователей, настраивать ролевые модели и следить за соблюдением внутренних политик безопасности.

Рисунок 1. Модели SaaS, PaaS, IaaS

Защита данных в облаке требует четкого понимания зон ответственности, анализа угроз и применения комплексных мер — как организационных, так и технических.

Как отмечает Иван Гузев, распределение зон ответственности между поставщиком услуг и заказчиком — критически важный аспект, который необходимо заранее зафиксировать в договоре. По его словам, уровень вовлеченности клиента в вопросы безопасности во многом зависит от используемой модели облачных сервисов (IaaS, PaaS, SaaS) и специфики подключенных решений. По опыту МегаФона ПроБизнес, наиболее эффективная защита облачной среды достигается за счет четкого разграничения обязанностей и активного участия клиента в контроле безопасности. Это позволяет создать действительно устойчивую и безопасную ИТ-инфраструктуру.

Опасения клиентов

Компании, планирующие переход в облако, закономерно беспокоятся о защите данных. Основные опасения касаются двух аспектов: надежности провайдера и соблюдения нормативных требований.

Главный страх клиентов — недостаточная защита данных провайдером. Они опасаются, что сотрудники облачной компании или хакеры получат доступ к конфиденциальной информации. Также тревогу вызывает возможная уязвимость инфраструктуры, которую предоставляет провайдер к атакам или сбоям.

Не менее важен вопрос соответствия законодательным нормам. Для организаций, работающих с персональными данными или критической инфраструктурой, нарушения могут привести к крупным штрафам и репутационным потерям.

Примечательно, что большинство инцидентов происходит по вине самих компаний — из-за ошибок в настройках безопасности, неправильного управления доступом к сервису или действий персонала. Это показывает, что организации должны активно участвовать в защите своих данных.

По словам Ивана Гузева, снизить риски при переходе к облачному провайдеру и риски потери данных позволяет шифрование, страхование рисков ИБ и регулярные аудиты инфраструктуры и обеспечения комплексной ИБ.

Шифрование остается ключевым инструментом защиты. Оно гарантирует, что даже при утечке данные останутся недоступными без криптографического ключа. Страхование киберрисков помогает снизить финансовые последствия возможных инцидентов. Для подтверждения соответствия стандартам важны регулярные аудиты и сертификация. А открытость провайдера и успешный опыт других клиентов укрепит доверие к облачному сервису.

Дополнительные сервисы

Безопасность облачной инфраструктуры в первую очередь зависит от облачного провайдера, который должен обеспечивать ее всеми доступными способами. Однако использование дополнительных сервисов безопасности позволяет заказчику существенно повысить уровень своей информационной защиты, дополняя базовые меры, предоставляемые провайдером.

Их внедрение может выполняться как самим облачным провайдером, что обеспечивает глубокую интеграцию и профессиональную поддержку, так и сторонними поставщиками, что расширяет возможности выбора и настройки решений под конкретные потребности заказчика.

При выборе дополнительных мер защиты необходимо учитывать тип и назначение размещаемых информационных систем, поскольку разные приложения и данные требуют индивидуального подхода к обеспечению безопасности.

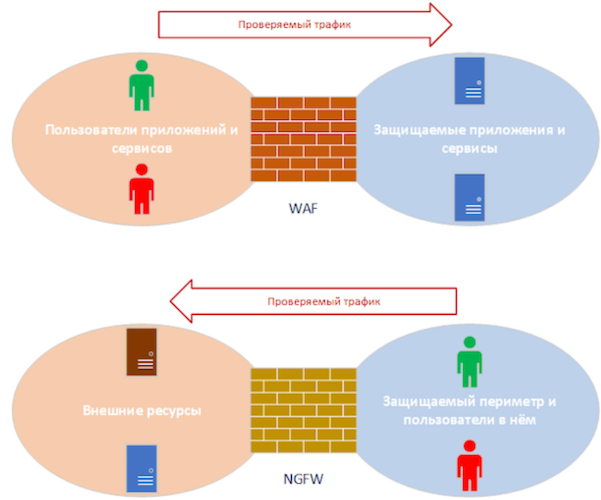

Государственные информационные системы требуют обязательной сертификации облачных платформ. Для получения аттестата соответствия провайдер должен обеспечить комплексную защиту: физическую безопасность инфраструктуры, защиту от DDoS-атак, развернуть системы класса Next Generation Firewall (NGFW) и Web Application Firewall (WAF), а также средства защиты виртуализации и конечных точек. Без выполнения этих требований работа с государственными данными невозможна.

Рисунок 2. Разница между WAF и NGFW

WAF защищает веб-приложения, анализируя HTTP-трафик и блокируя атаки, такие как SQL-инъекции, XSS и другие уязвимости OWASP Top 10. Защита работает на уровне приложений (L7), используя сигнатурный и поведенческий анализ.

NGFW расширяет возможности классического межсетевого экрана, добавляя глубокий анализ трафика (DPI), IPS, фильтрацию по приложениям и пользователям, а также интеграцию с системами защиты от угроз. Работает на сетевом (L3-L4) и прикладном (L7) уровнях.

Прикладные сервисы, включая управление уязвимостями, обнаружение и реагирование на конечных точках (EDR, Endpoint Detection and Response) и двухфакторную аутентификацию (2FA), помогают выявлять и устранять уязвимости, контролировать доступ и предотвращать компрометацию устройств. Также важны сервисы мониторинга, такие как SOC, которые обеспечивают сбор, анализ, оперативное реагирование на угрозы в режиме реального времени и повышают эффективность защиты.

Таким образом, комплексное применение дополнительных сервисов, адаптированных под специфику информационных систем и предоставляемых как провайдером, так и сторонними специалистами, значительно повышает уровень безопасности облачной инфраструктуры, создавая многоуровневую защиту и снижая вероятность инцидентов.

Важно ли наличие собственного SOC у облачного провайдера?

Собственный центр мониторинга безопасности (Security Operations Center, SOC) у облачного провайдера существенно повышает уровень защиты клиентских данных. SOC представляет собой специализированное подразделение, которое круглосуточно отслеживает угрозы, анализирует инциденты и оперативно на них реагирует, сочетая эффективность автоматизированных систем с экспертной оценкой специалистов.

Облачный провайдер с собственным SOC демонстрирует зрелый подход к информационной безопасности. Он обеспечивает непрерывный контроль как инфраструктуры провайдера, так и клиентских сред, выявляет аномалии и предотвращает атаки до нанесения существенного ущерба.

Иван Гузев отмечает, что наличие собственного SOC подтверждает глубокую экспертизу провайдера в области кибербезопасности и позволяет не только оперативно реагировать на известные угрозы, но и применять уже существующий опыт реагирования на киберинциденты при работе с клиентами, которые ранее не сталкивались с данной проблемой, а также внедрять специализированные защитные решения, адаптированные к текущим векторам атак с учетом особенностей инфраструктуры клиента. Наши клиенты получают многоуровневую систему мониторинга, охватывающую всю цепочку — от физической инфраструктуры до прикладного уровня.

Для заказчиков использование SOC провайдера означает снижение операционных рисков, соответствие регуляторным требованиям и повышение общей надежности облачного сервиса. В современных условиях, когда киберугрозы становятся все более изощренными, наличие собственного центра мониторинга переходит из категории конкурентных преимуществ облачного провайдера в обязательное требование к нему.

Технологические тенденции будущего

Современные облачные инфраструктуры сталкиваются с быстро меняющимся ландшафтом угроз, требующим постоянной эволюции защитных механизмов. Ключевые технологические тренды существенно влияют на подходы к обеспечению безопасности в облаке.

Искусственный интеллект и машинное обучение, комментирует Иван Гузев, становятся основой для современных систем мониторинга и реагирования. Они позволяют не только автоматизировать обнаружение событий ИБ, а также повысить точность анализа угроз за счет обработки данных в реальном времени, но и анализировать данные о киберугрозах, полученные ранее.

Мошенники тоже стали часто применять ИИ в своих атаках, что привело к «гонке вооружений» между злоумышленниками и безопасниками.

Рост сложных целенаправленных атак, особенно использующих уязвимости «нулевого дня» (0-day), способствует развитию принципа «нулевого доверия» (Zero Trust). Этот подход предполагает постоянную проверку подлинности для всех запросов, минимизируя риски перемещения злоумышленников в системе.

Развитие квантовых вычислений открывает перспективы для новых криптографических алгоритмов, но одновременно ставит под угрозу современные методы шифрования и требует подготовки к переходу на постквантовые стандарты.

Например, квантовые алгоритмы могут обеспечить генерацию абсолютно случайных чисел и усилить механизмы шифрования, делая коммуникации в облаке практически неуязвимыми для классических атак. С другой стороны, квантовые вычисления ставят под угрозу существующие стандарты криптографии, на которых сегодня базируется безопасность облачных сервисов, — рано или поздно это потребует перехода на постквантовые криптографические стандарты

Особую остроту приобретают риски, связанные с уязвимостями в цепочках поставок. Компрометация одного звена может привести к нарушению безопасности всей облачной инфраструктуры, что требует тщательного аудита сторонних компонентов.

Эти факторы формируют комплексный вызов для специалистов по безопасности. Будущее облачной кибербезопасности будет зависеть от способности экспертов внедрять новые технологии.

Выводы

Облачные технологии стали важной частью цифровизации бизнеса, особенно после ухода иностранных вендоров. Российский рынок облачных услуг продолжает расти, но вместе с ним растут и киберугрозы, что требует более серьезного подхода к безопасности.

Главное в защите облачных данных — правильно распределить обязанности между провайдером и клиентом. В зависимости от типа сервиса (IaaS, PaaS или SaaS) зоны ответственности будут разными. Также при выборе провайдера важно обратить внимание на наличие у него лицензий ФСТЭК и ФСБ России, а также сертификатов в области информационной безопасности.

Для надежной защиты стоит использовать современные инструменты, в том числе NGFW, системы обнаружения атак, двухфакторную аутентификацию и круглосуточный мониторинг угроз. При этом нужно соблюдать требования российских законов о персональных данных и защите КИИ. Клиентам тоже не стоит оставаться в стороне — важно контролировать доступ и обучать сотрудников.

В будущем облачную безопасность будут определять новые технологии: системы на основе ИИ, модель «нулевого доверия» и защита от квантовых дешифраторов. Но уже сейчас компании могут снизить риски, если выберут надежного провайдера, внедрят современные средства защиты и четко разделят зоны ответственности.