Резкий рост числа киберинцидентов, который специалисты BI.ZONE TDR наблюдали в 2022 и в начале 2023 года, несколько замедлился, а доля высококритичных киберинцидентов незначительно уменьшилась.

Больше всего инцидентов было зафиксировано в промышленности (38%), ИТ-отрасли (27%) и финансовой сфере (15%), однако в подавляющем большинстве случаев злоумышленников удается остановить прежде, чем они успевают нанести ущерб.

Как и в 2023 году, нередко встречаются атаки через подрядчиков, а фишинг и использование легитимных учетных записей остаются в топе наиболее популярных методов для получения первичного доступа к инфраструктуре.

В отчете собраны и обобщены данные о киберинцидентах, зафиксированных специалистами BI.ZONE TDR. Под киберинцидентами понимаются злонамеренные или несанкционированные действия киберпреступников по отношению к ИТ-инфраструктуре компании, связанные с нарушением или неизбежной угрозой нарушения безопасности элементов ИТ-инфраструктуре, например, шифрования ИТ-инфраструктур, уничтожения и кражи конфиденциальной информации.

Большинство киберинцидентов не влекут за собой ущерба для компании, поскольку действия атакующих оказываются пресечены до того, как они успевают продвинуться вглубь ИТ-инфраструктуры и нанести ущерб. Если в ходе атаки злоумышленникам удалось скомпрометировать хотя бы один элемент ИТ-инфраструктуры и повлиять на его работу, такое событие классифицируется как высококритичный инцидент. Сюда же относятся события, когда злоумышленник еще не повлиял на скомпрометированную ИТ-инфраструктуру, но с высокой вероятностью может это сделать.

1. Рост числа киберинцидентов замедлился после резкого скачка в 2022 – начале 2023 гг.

В первом полугодии 2024 года специалисты BI.ZONE TDR зафиксировали почти на 40% больше киберинцидентов, чем год назад. Однако такие изменения связаны не с резкой активизацией злоумышленников, а с увеличением числа клиентов сервиса и конечных точек (серверов и рабочих станций), которые находятся под мониторингом BI.ZONE TDR. По состоянию на конец июня 2024 года их число составило более 250 000, что примерно на 30% больше, чем годом ранее.

Андрей Шаляпин, руководитель BI.ZONE TDR:

В 2022 году произошел резкий всплеск активности кибергруппировок, атакующих российские компании, который продолжился и в начале 2023 года. Сейчас этот показатель растет медленнее, что может говорить о постепенном выходе на более или менее устойчивое плато. Одновременно с этим все больше организаций внедряют у себя мониторинг событий кибербезопасности, а значит, в поле зрения специалистов попадает больше киберугроз. Таким образом, абсолютное число регистрируемых киберинцидентов планомерно растет с увеличением количества клиентов сервиса.

Как правило, второй квартал опережает первый по числу киберинцидентов. Так, в 2023 году во втором квартале было обнаружено на 10% больше инцидентов, чем в первом, а в 2024 разрыв увеличился и составил уже 36%.

Отчасти такая динамика связана с тем, что на первые месяцы года приходится много выходных дней. Некоторая доля фиксируемых оповещений о киберинцидентах неизбежно связана с пентестами, которые, как правило, не проводятся в праздники. Внешне пентесты могут быть неотличимы от настоящих атак, однако их цель – выявить уязвимые места в защите для дальнейшего исправления, а не нанести компании ущерб.

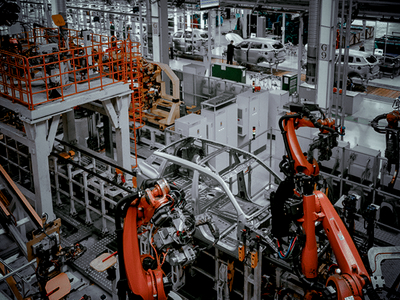

2. Больше всего киберинцидентов зафиксировано в промышленности, ИТ и финансовой отрасли

В первом полугодии 2024 года наибольшее число киберинцидентов (38%) аналитики BI.ZONE TDR зафиксировали в промышленности и энергетике. За аналогичный период прошлого года этот показатель составил 37%. Повышенный интерес злоумышленников к промышленности и ТЭК может быть обусловлен стратегическим значением, которое эти отрасли имеют для экономики. По данным портала киберразведки BI.ZONE Threat Intelligence, шпионаж является основной целью для 35% кибергруппировок, атакующих промышленные предприятия.

На долю ИТ-отрасли пришлось 27% всех киберинцидентов, выявленных в первом полугодии, при этом рост год к году составил всего 1%. Сравнительно большое количество обнаруживаемых кибератак в сфере IT, вероятнее всего, объясняется спецификой отрасли: как правило, ИТ-компании имеют более сложную и изменчивую цифровую инфраструктуру, в связи с чем поверхность атаки становится шире.

15% киберинцидентов в первом полугодии 2024 года были связаны с финансовой сферой и страхованием, тогда как к концу июня 2023 года этот показатель составлял 10%. Одновременно с этим выросла и доля кибергруппировок, атакующих финансовый сектор: по данным BI.ZONE Threat Intelligence, в 2023 году на финансовые организации совершали атаки 16% кластеров, а в первом полугодии 2024 — уже 25%.

При этом подавляющее большинство кибератак, обнаруживаемых в финансовых и страховых компаниях, не приводят к киберинцидентам. Это связано с тем, что отрасль традиционно предъявляет повышенные требования к кибербезопасности, поэтому большинство атак удается остановить на начальном этапе, до того, как злоумышленники успевают нанести какой-либо ущерб или закрепиться в инфраструктуре.

3. Злоумышленников все чаще останавливают на начальных этапах атаки

В первом полугодии 2024 года аналитики BI.ZONE TDR зафиксировали 39 высококритичных киберинцидентов, а годом ранее – 26. Однако рост абсолютных показателей в данном случае нерепрезентативен: в 2024 году к высококритичным инцидентам привели только 0,6% всех зафиксированных атак, а годом ранее — 0,7%.

Одним из факторов, обусловивших снижение доли высококритичных киберинцидентов, могло стать более широкое применение специализированных решений по защите конечных точек класса endpoint detection and response (EDR). Их доля на российском рынке за последние два года увеличилась в 1,5-2 раза. Эти решения позволяют обнаруживать сложные угрозы на конечных точках, а также реагировать на них оперативно, до того, как атакующие проникают вглубь инфраструктуры и достигают своих целей.

4. Большинство киберинцидентов связаны с атаками через подрядчиков

Для проникновения в ИТ-инфраструктуру злоумышленники чаще всего используют фишинг, а также эксплуатируют уязвимости во внешних сервисах. Атаки через подрядчиков встречаются реже, хотя в последние несколько лет их стало больше из-за стабильно высокого спроса на услуги по сопровождению и техподдержке ПО и оборудования, заказной разработке и тестированию программных продуктов.

Тем не менее, атаки на подрядчиков представляют более серьезную угрозу для компаний, чем фишинг или эксплуатация уязвимостей, поскольку действия злоумышленников в таких случаях сложнее распознать и остановить на ранней стадии. Именно по этой причине, а также из-за незащищенности самих подрядчиков такие атаки стали трендом прошлого года. В 2024 году с атаками через подрядчиков по-прежнему связано большинство киберинцидентов несмотря на то, что таких атак значительно меньше, чем например фишинга.

Кроме того, для атак на компании киберпреступники активно используют легитимные учетные записи, данные которых крадут с помощью программ-стилеров.

Из инструментов наибольшей популярностью у злоумышленников пользуются средства для построения сетевых туннелей ngrok и Stunnel, а также утилиты удаленного доступа, такие как PhantomRAT и Sliver. В отличие от трояна удаленного доступа PhantomRAT, Sliver является условно легитимным инструментом, который изначально создавался для тестирования на проникновение.

В топ-5 наиболее популярных инструментов для атак также входит Gsocket – программа удаленного доступа с открытым исходным кодом. Преступники стали активно применять Gsocket в 2023 году, чтобы выполнять в удаленной системе произвольные команды и копировать файлы в обход межсетевых экранов.

![APT28 атаковала UKR[.]NET: фишинг, PDF и прокси ngrok](https://www.anti-malware.ru/files/styles/adaptive-480/public/images/source/fancy_bear-news.png?itok=jcF8JHLv×tamp=1766255143)