В Morphisec зафиксировали новый всплеск активности APT-группы Sticky Werewolf на территории России. Адресные рассылки нацелены на кражу секретов авиационной промышленности и вместо вредоносных ссылок используют вложения.

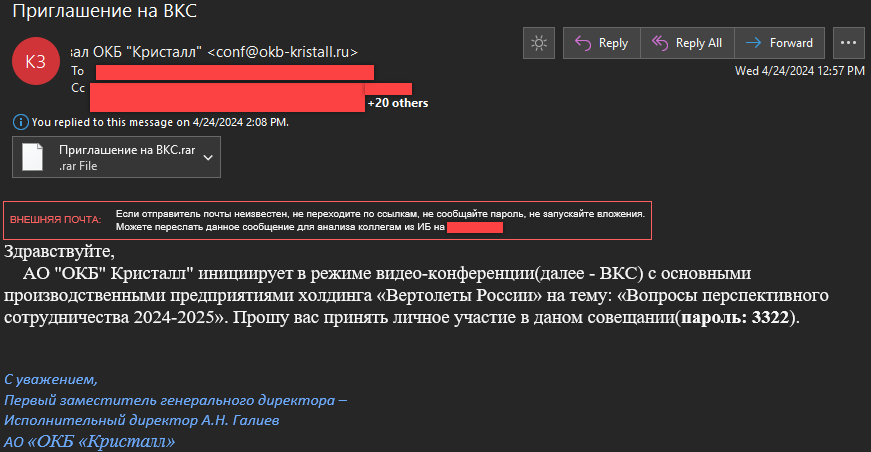

Поддельные имейл-сообщения написаны от имени заместителя гендиректора ОКБ «Кристалл» — конструкторского бюро, занимающегося разработкой и производством агрегатов для самолетов, в том числе военного назначения.

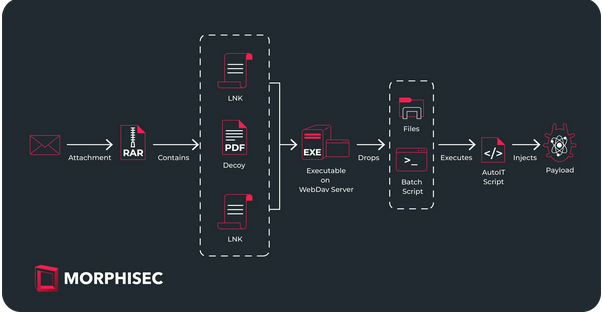

Приаттаченный архив содержит маскировочный PDF-документ и два файла с двойным расширением .docx.lnk (якобы повестка совещания и список рассылки), указывающие на экзешник на внешнем сервере WebDAV.

При активации один LNK отображает фейковое сообщение об ошибке (ошибка при открытии документа, файл поврежден) и создает ключ реестра для запуска WINWORD.exe из сторонней сетевой папки совместного пользования при каждом входе в систему. Второй LNK выполняет команду на запуск WINWORD.exe.

Анализ показал, что этот исполняемый файл представляет собой самораспаковывающийся архив NSIS — вариант хорошо известного упаковщика CypherIT, ранее широко использовавшегося для загрузки зловредов. Содержимое помещается в папку временных файлов $INTERNET_CACHE, затем инсталлятор запускает один из файлов — обфусцированный batch-скрипт.

Этот компонент пытается обезвредить антивирусы (Norton, Sophos, AVG, Webroot): притормаживает процессы, переименовывает файлы. Батник также выполняет конкатенацию, чтобы получить AutoIT-экзешник и соответствующий скрипт.

Последний ищет артефакты, говорящие об использовании эмулятора (BitDefender, Kaspersky, AVG, Microsoft Defender), и закрепляется в системе — создает запланированное задание или прописывается на автозапуск. Подготовив почву, он расшифровывает финальный пейлоад и загружает его в память легитимного AutoIT по методу process hollowing.

В качестве целевой полезной нагрузки может выступать инфостилер Rhadamanthys или троян Ozone RAT..

APT-группа Sticky Werewolf, по данным экспертов, объявилась в интернете в апреле 2023 года. Атаки проводятся в основном в России и Белоруссии, их целью является шпионаж.