У вайб-кодинга появился ещё один показательный кейс. В Сети обсуждают Vib-OS — операционную систему, которую на GitHub подают как «vibe-coded AI OS» с поддержкой ARM64 и x86_64, собственным ядром, GUI в духе macOS, сетевым стеком и даже нативным запуском Doom. Но на практике всё оказалось куда менее красиво, чем в README.

Поводом стал ролик ютубера tirimid, который решил погонять Vib-OS по своему обычному чек-листу для малоизвестных ОС.

Уже на этапе запуска начались приключения: систему, по его словам, было непросто просто нормально загрузить. А когда она всё-таки стартовала, выяснилось, что за эффектным интерфейсом скрывается довольно сырой набор функций.

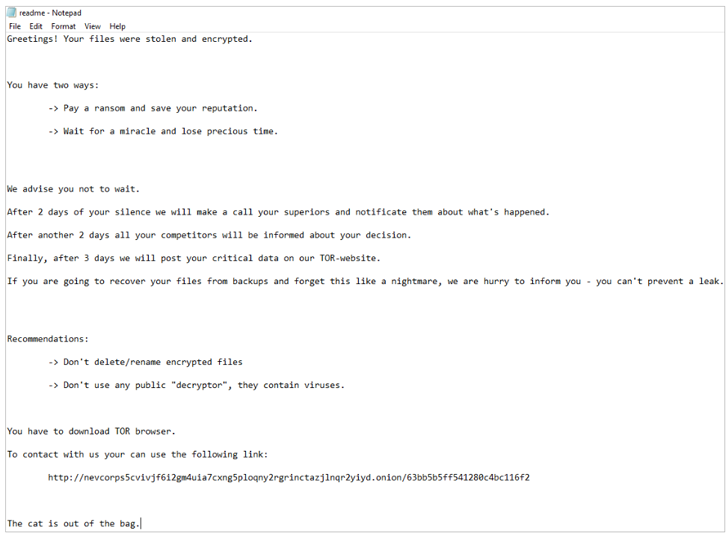

Самое ироничное здесь в том, что README обещает намного больше, чем удалось увидеть в реальном тесте. На странице проекта заявлены рабочие сеть, файловый менеджер, Python, Nano и даже «Classic Doom running natively».

Но в обзоре интернет-подключение так и не заработало, создание новых папок и файлов в менеджере не срабатывало, блокнот вёл себя странно и не умел нормально сохранять текст, а иконка Doom вообще ничего не запускала. Вместо браузера, как заметили в тесте, открывался скорее просмотрщик изображений.

Выглядит это всё как довольно типичная история про ИИ-проект, который хорошо продаёт идею, но спотыкается на базовых вещах. Особенно на фоне того, что сам репозиторий Vib-OS уже собрал заметное внимание на GitHub, а в открытых баг-репортах накопился длинный список претензий — от ошибок в памяти и многопоточности до архитектурных проблем на x86_64.

Сам автор проекта с критикой, похоже, не очень согласен. В комментариях на Hackaday создатель Vib-OS написал, что обзорщик «плохо сделал обзор» и посоветовал запускать систему в QEMU. Это, впрочем, не отменяет главного: прямо сейчас Vib-OS выглядит скорее как любопытный эксперимент и витрина возможностей вайб-кодинга.