В Citrix ADC и Gateway (ранее выпускались под брендом NetScaler) недавно устранили четыре уязвимости, позволяющие получить несанкционированный доступ к устройству и даже захватить контроль над ним. Проведенная Fox IT проверка показала, что несколько тысяч установок по всему миру до сих пор открыты для эксплойта.

Для исследования были отобраны две наиболее опасные уязвимости — CVE-2022-27510 и CVE-2022-27518. Обе допускают удаленную эксплуатацию, вторую злоумышленники начали использовать еще до выхода патча, поэтому эксперты решили выяснить ситуацию с латанием дыр на местах и ускорить процесс, опубликовав результаты.

Проблема CVE-2022-27510 (9,8 балла по шкале CVSS) классифицируется как обход аутентификации. Эксплуатация возможна в тех случаях, когда служба работает с настройками SSL VPN, CVPN, ICA-прокси или RDP-прокси, и позволяет атакующему получить доступ к устройству.

Соответствующие заплатки для контроллеров доставки приложений и защищенных шлюзов Citrix выпустила 8 ноября. В состав обновлений были также включены патчи к CVE-2022-27513 (захват контроля над устройством через фишинг) и CVE-2022-27516 (обход защиты от брутфорса).

Эксплойт CVE-2022-27518 (9,8 балла CVSS) позволяет без аутентификации удаленно выполнить любой код в системе, что грозит захватом контроля над устройством. Исправление доступно с 13 декабря.

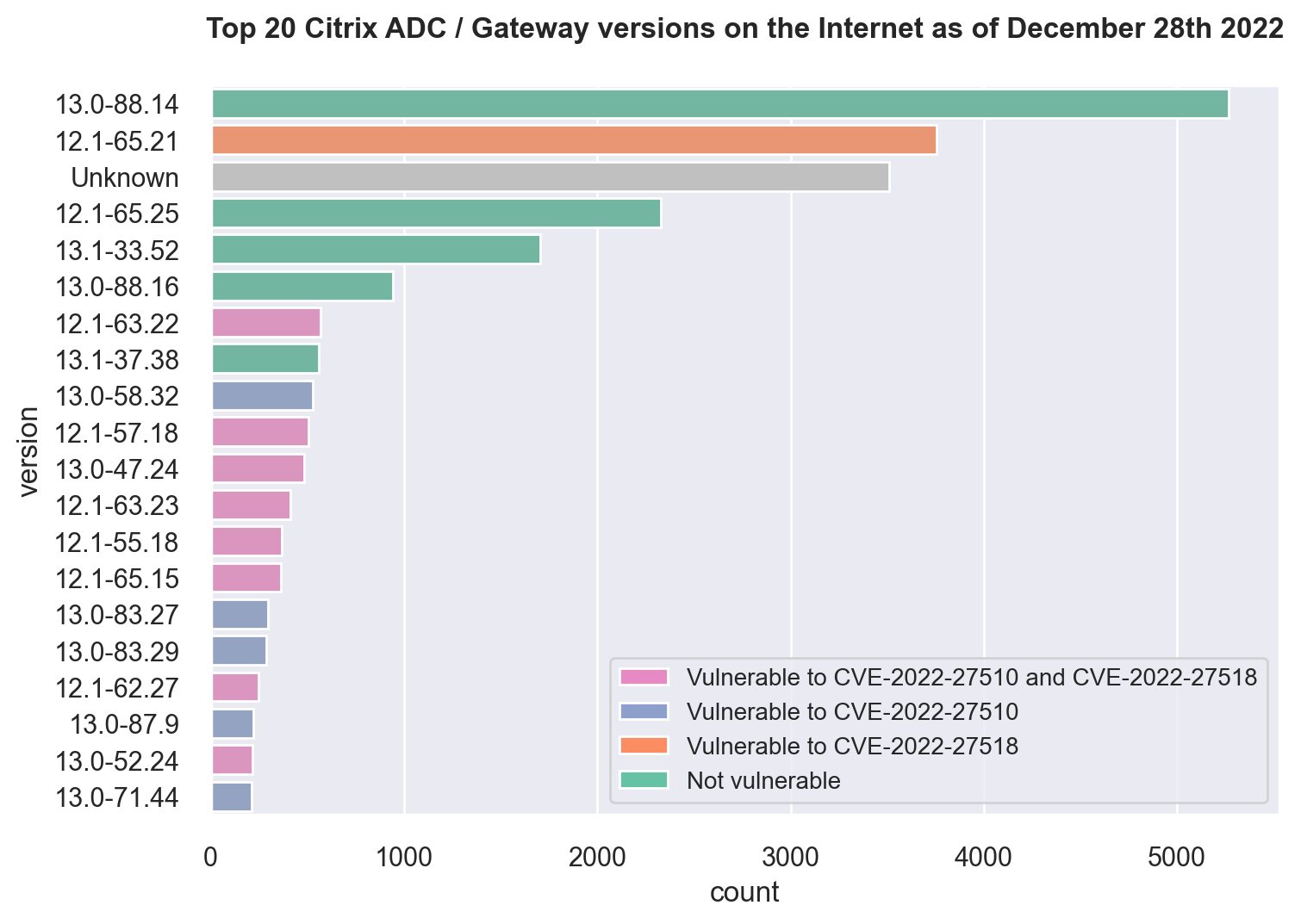

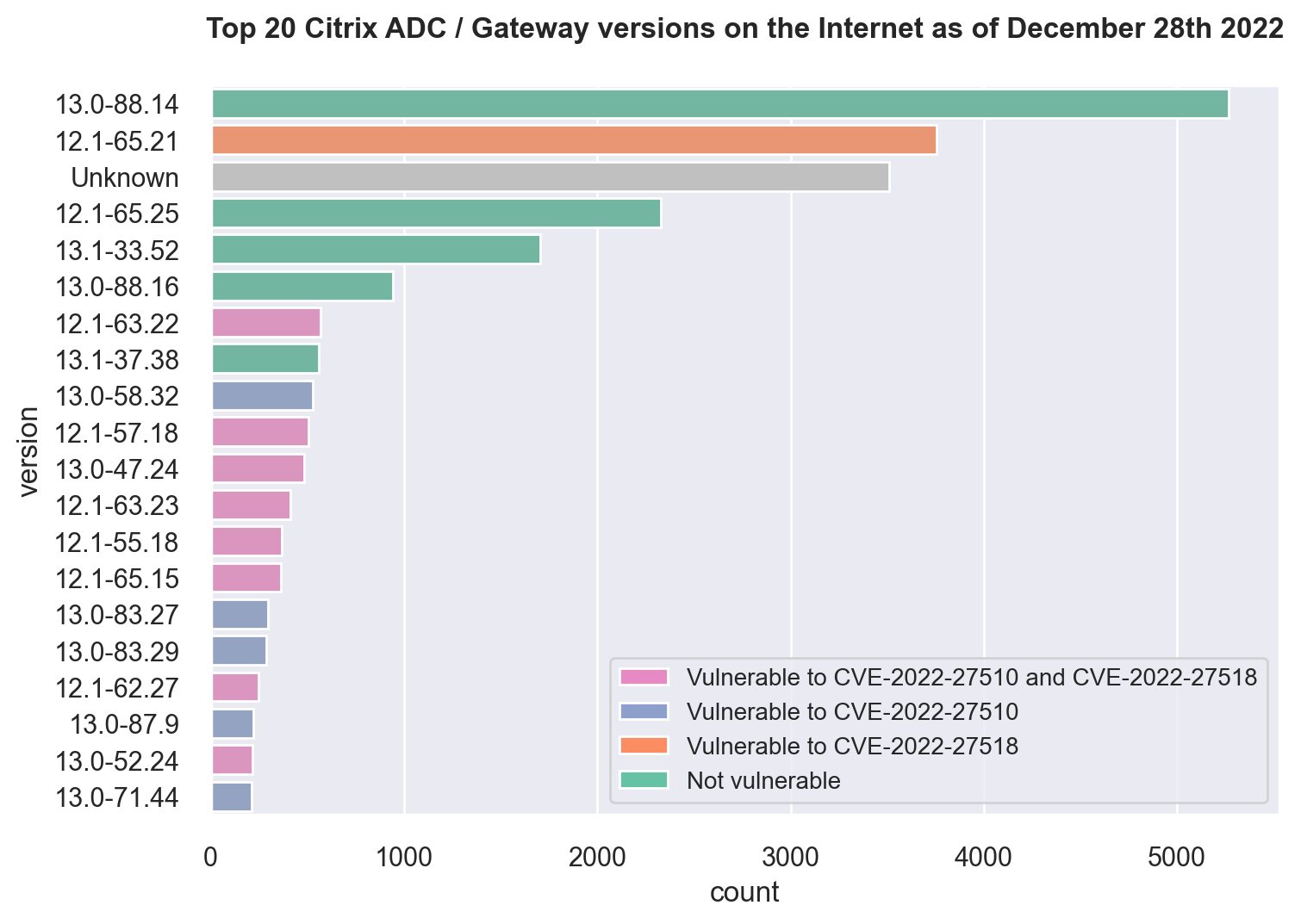

В прошлом месяце в Fox IT провели сканирование интернета и обнаружили 28 тыс. серверов Citrix. Установить версию софта удалось далеко не во всех случаях; большинство экземпляров по оставшейся выборке используют версию 13.0-88.14, для которой CVE-2022-27510 и CVE-2022-27518 не страшны.

Второй по популярности версией оказалась 12.1-65.21, подверженная CVE-2022-27518. Поскольку эксплойт возможен лишь в том случае, когда сервис используется как SAML-совместимый провайдер (SAML SP или IdP), уязвимых экземпляров может оказаться меньше, чем найдено.

Более 1 тыс. серверов нуждаются в патче к CVE-2022-27510, порядка 3 тыс. содержат обе уязвимости.

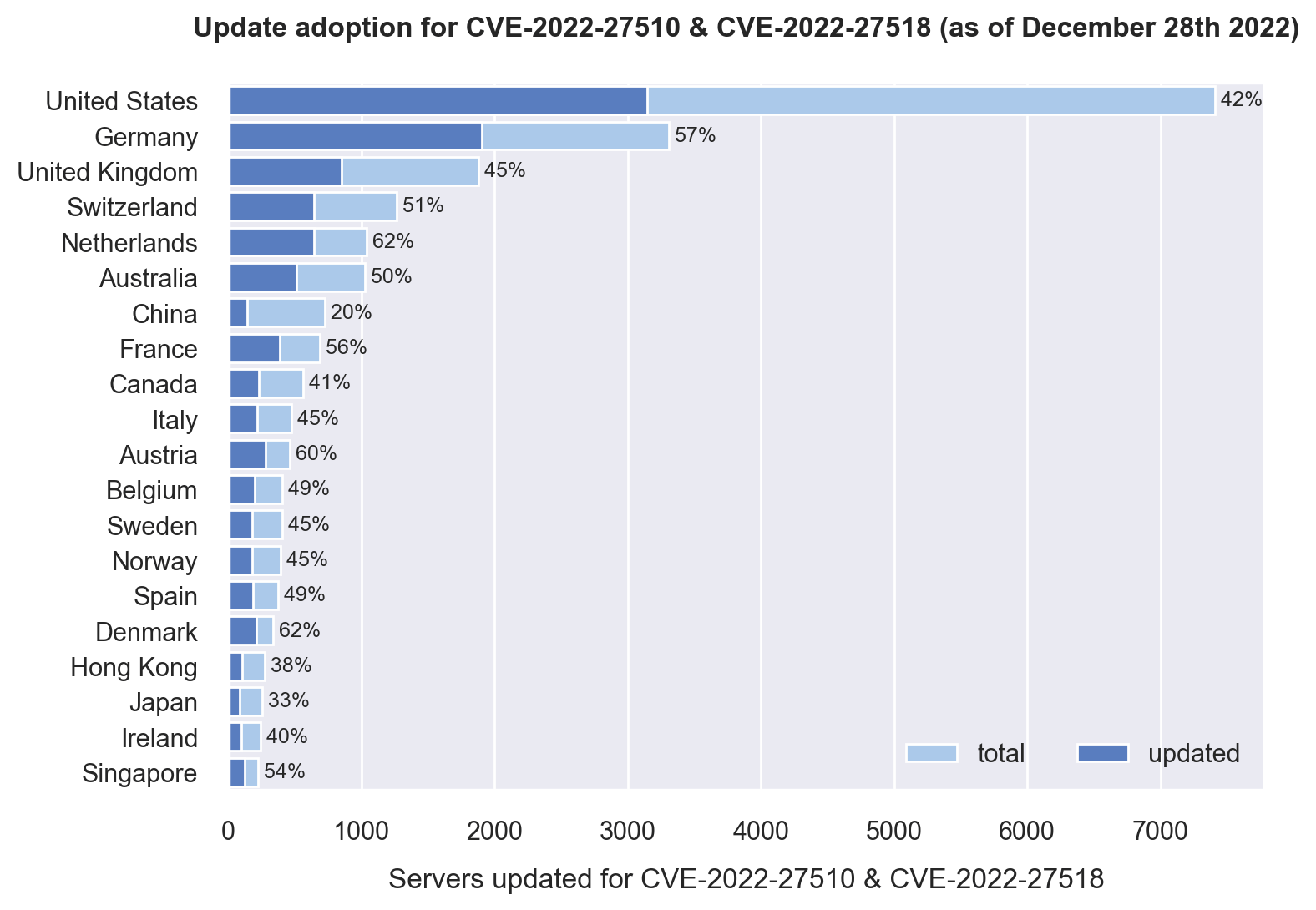

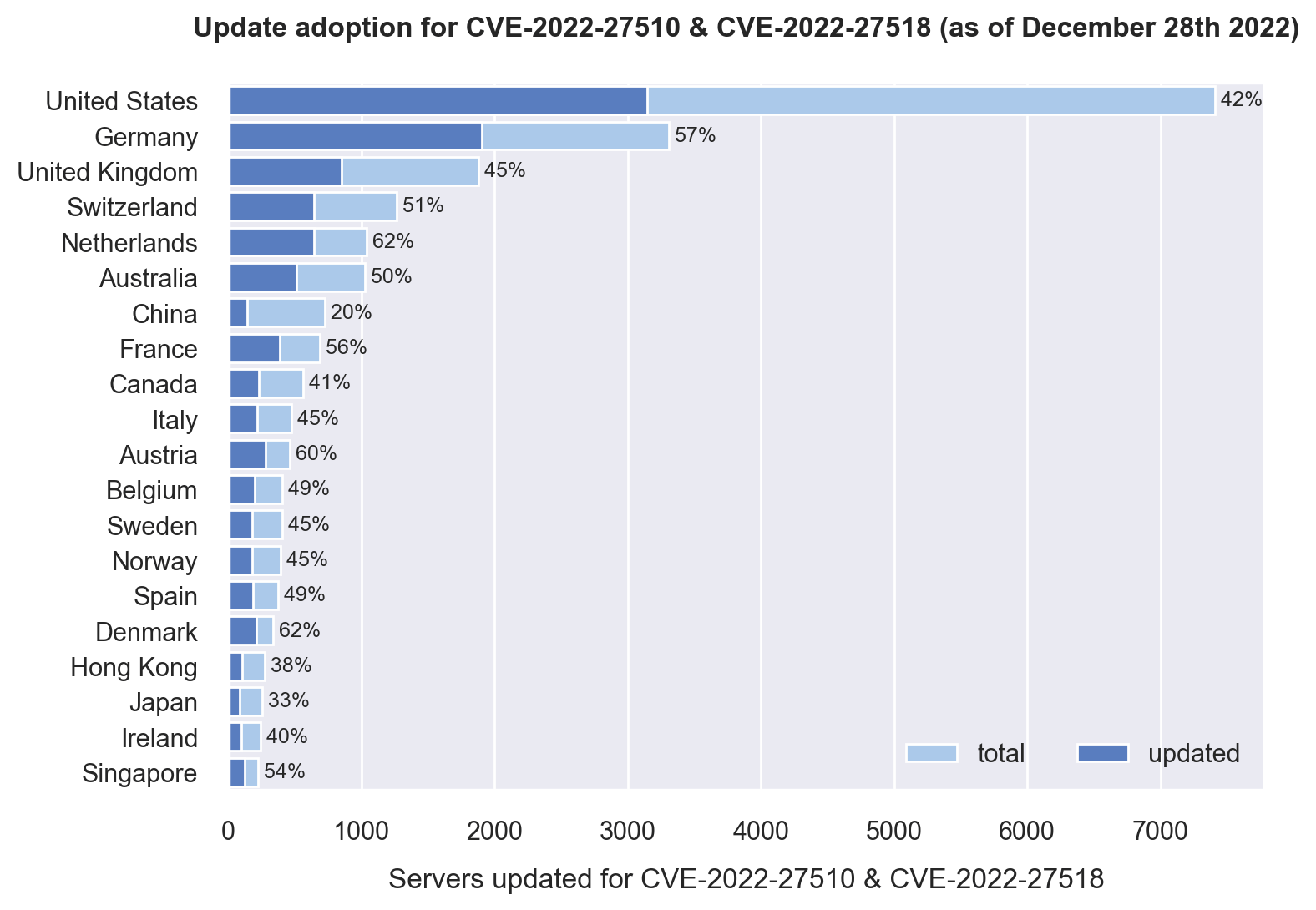

Повторные сканы показали, что число уязвимых серверов заметно сократилось — видимо, пользователей подстегнули второй бюллетень Citrix (о CVE-2022-27518) и предупреждение АНБ (PDF) об APT-атаках, использующих Citrix ADC как точку входа в целевую сеть. Лучше всего обстоит дело с патчингом в Нидерландах, Дании, Австрии, Франции, Сингапуре и Швейцарии — там уже вылечили больше половины уязвимого парка.