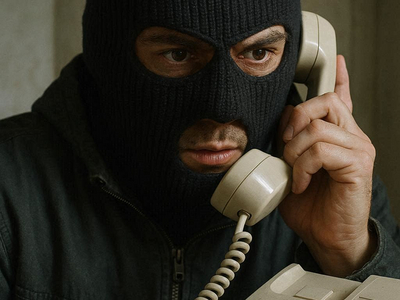

Телефонные мошенники всё чаще переключаются на стационарные телефоны. Это связано с более слабой защитой фиксированной связи на уровне сети, а также с отсутствием определителей номера во многих домах. Кроме того, стационарные номера сегодня используют реже и почти не оставляют их в качестве контактных. Поэтому любые входящие вызовы на них воспринимаются как более «доверительные».

О тенденции рассказал РИА Новости руководитель направления антифрода «Билайна» Александр Фадеев. По его словам, резкий рост таких звонков начался летом 2025 года. Уже в июне об активизации злоумышленников, использующих стационарные номера, предупреждал депутат Госдумы Антон Немкин.

«Городские телефоны — лёгкая мишень: в отличие от мобильных, они не защищены на уровне сети, и далеко не у всех есть определитель номера. При этом ими чаще пользуются пожилые люди и дети», — пояснил представитель «Билайна».

Среди мошеннических сценариев по-прежнему заметную долю занимает тема «продления абонентского договора». Именно с неё началась новая волна звонков на стационарные телефоны прошлым летом. Конечная цель злоумышленников — «угон» аккаунта на Госуслугах или развитие двухступенчатой схемы с последующей кражей сбережений.

В числе новых сценариев Александр Фадеев назвал «оплату просроченных счетов» за услуги ЖКХ и ресурсоснабжающих организаций, а также «замену счётчиков». Популярны и легенды о предстоящей модернизации телефонной линии, бесплатной замене оборудования, переоформлении документов для пенсионного фонда или записи в поликлинику. Во всех случаях задача одна — получить персональные и платёжные данные, а иногда и запустить многоступенчатую схему хищения средств.