Сегодня проект No More Ransom выпустил обновленный и более эффективный инструмент для расшифровки файлов, пострадавших от вымогателя GandCrab. Европол описал этот инструмент как «очередную победу правоохранительных органов в битве против программ-вымогателей».

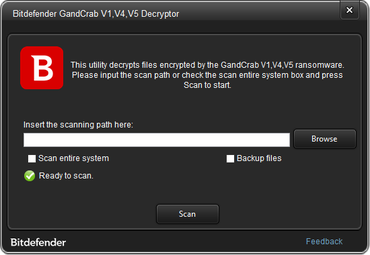

Инструмент был разработан полицией Румынии, Европолом и антивирусной компанией Bitdefender, он будет доступен для загрузки на странице проекта No More Ransom начиная с сегодняшнего дня.

По сути, это обновление выпущенной в феврале первой версии инструмента, над которым трудились специалисты Bitdefender. Декриптор стал более мощным — теперь он охватывает больше версий GandCrab: v1 (расширение GDCB), v4 (расширение KRAB) и v5 (случайное 10-значное расширение, последняя версия GandCrab).

Эксперты Bitdefender смогли создать инструмент расшифровки после того, как автор GandCrab опубликовал ключи расшифровки из сострадания. Сначала эти ключи предназначались только для пострадавших пользователей из Сирии.

В своем блоге Bitdefender заявила, что разработчики компании все еще работают над декриптором для GandCrab версий 2 и 3.

На данный момент пользователи, пострадавшие от версий GandCrab, выпущенных за последние четыре месяца, смогут бесплатно восстановить свои файлы. В противном случае им бы пришлось платить от $600 до $3 000 — именно столько просит разработчик шифровальщика.

Скачать новую версию декриптора можно по этой ссылке.

Напомним, в августе мы писали, что вымогатель GandCrab маскируется под кряки для Counter Strike и Office.