Аргентинские исследователи безопасности представили новый аппаратный бэкдор, который может удаленно воздействовать на подключенные автомобили (Connected Cars). Созданный ими бэкдор Bicho атакует любые транспортные средства, оснащенные CAN (Controller Area Network) шиной.

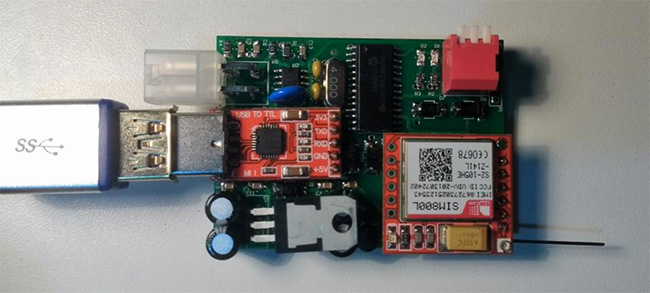

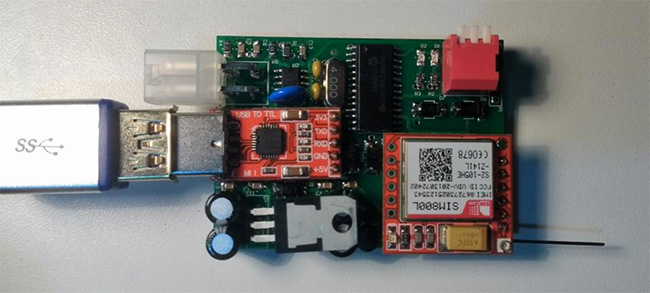

Новый бэкдор будет представлен хакерами Шейлой Айлен Берта и Клаудио Караччиоло на предстоящей конференции Hack in the Box в Амстердаме. С испанского Bicho переводится как “маленький жук” или “насекомое”. Это означает, что бэкдор (с открытым исходным кодом) легко может оставаться незамеченным из-за своего небольшого размера. Bicho работает на микроконтроллере PIC18F2580 и может получать команды через SMS.

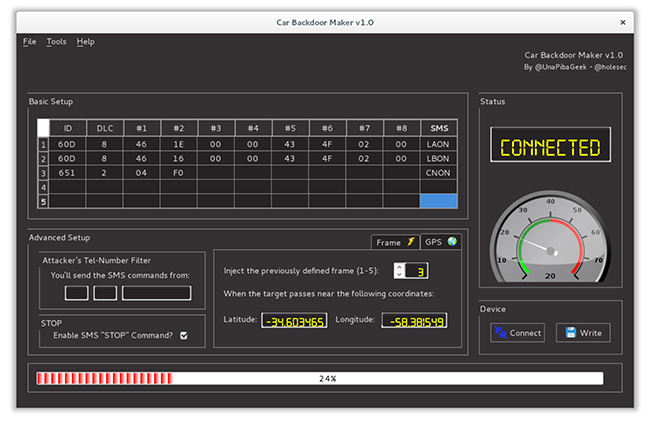

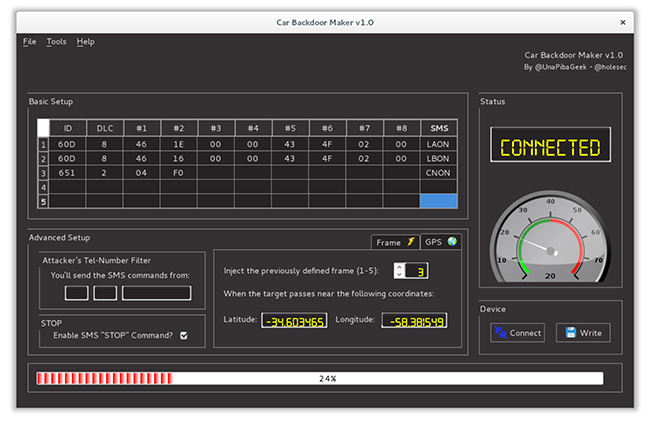

Этот функционал обеспечивается модулем SIM800L GSM, который популярен среди любителей Arduino. Однако, по словам Берта, Arduino они не задействовали, а вместо него разработали собственное оборудование. Чтобы использовать Bicho, в модуль SIM800L нужно вставить GSM-чип с номером телефона. После отправки SMS с командой на этот номер прошивка аппаратного бэкдора будет знать, что делать. Bicho запрограммирован с помощью Car Backdoor Maker, программного обеспечения с открытым исходным кодом, который также был разработан исследователями.

Прежде чем использовать бэкдор, его нужно подключить к компьютеру, предварительно запустив на нем Car Backdoor Maker и скачав полезные нагрузки (payloads), которые потом будут удаленно подгружаться в бэкдор.

Bicho поддерживает множество полезных нагрузок и может атаковать любой автомобиль, оснащенный CAN шиной, вне зависимости от производителя и модели. Полезные нагрузки привязаны к командам, которые поступают по SMS. Чем выше уровень автоматизации автомобиля и чем больше систем подключено к CAN шине, тем шире возможности Bicho. Например, бэкдор может управлять фарами, положением дроссельной заслонки, тормозами и даже выводить машину из строя, отключая электронный блок управления (ЭБУ). Bicho также может автоматически атаковать автомобиль, когда тот находится рядом с конкретным местоположением, превышает заданную скорость или израсходовал определенное количество топлива.

Поскольку Bicho подключается к CAN шине через OBD II-порт, обычно расположенный под рулевым колесом автомобиля, очевидно, что для использования бэкдора злоумышленник должен сперва получить физический доступ к машине. И хотя создатели Bicho понимают, что их разработки могут попасть в руки преступников, ответственность за возможные взломы лежит на плечах злоумышленников. Цель исследователей — показать на примере, как легко взломать подключенный автомобиль.