На GitHub снова ловушка — и на этот раз довольно хитроумная. Хакер под ником ischhfd83 выложил в открытый доступ якобы полезные инструменты: эксплойты, читы для игр и исходники под названием Sakura RAT. Только вот внутри — бэкдоры, открывающие злоумышленнику удалённый доступ к устройству жертвы.

Компания Sophos начала расследование после того, как к ним обратился клиент с вопросом: насколько опасен этот самый Sakura RAT, раз он лежит на GitHub в открытом доступе?

Ответ оказался неожиданным: сам исходник практически бесполезен, зато в нём спрятан PreBuildEvent. Как только кто-то решит собрать проект в Visual Studio, сразу срабатывает скрытая загрузка вредоноса.

И это только верхушка айсберга: Sophos нашли ещё 141 репозиторий, связанный с этим хакером (или группой). В 133 из них — те же самые бэкдоры. Настоящая кампания по заражению доверчивых пользователей.

В чём трюк?

Репозитории выглядят «живыми»: десятки тысяч коммитов (у одного — почти 60 000, хотя создан он был только в марте 2025), три «постоянных» автора, регулярные обновления, хоть и полностью автоматические. Всё это создаёт впечатление легитимности — будто это реально активный open-source проект.

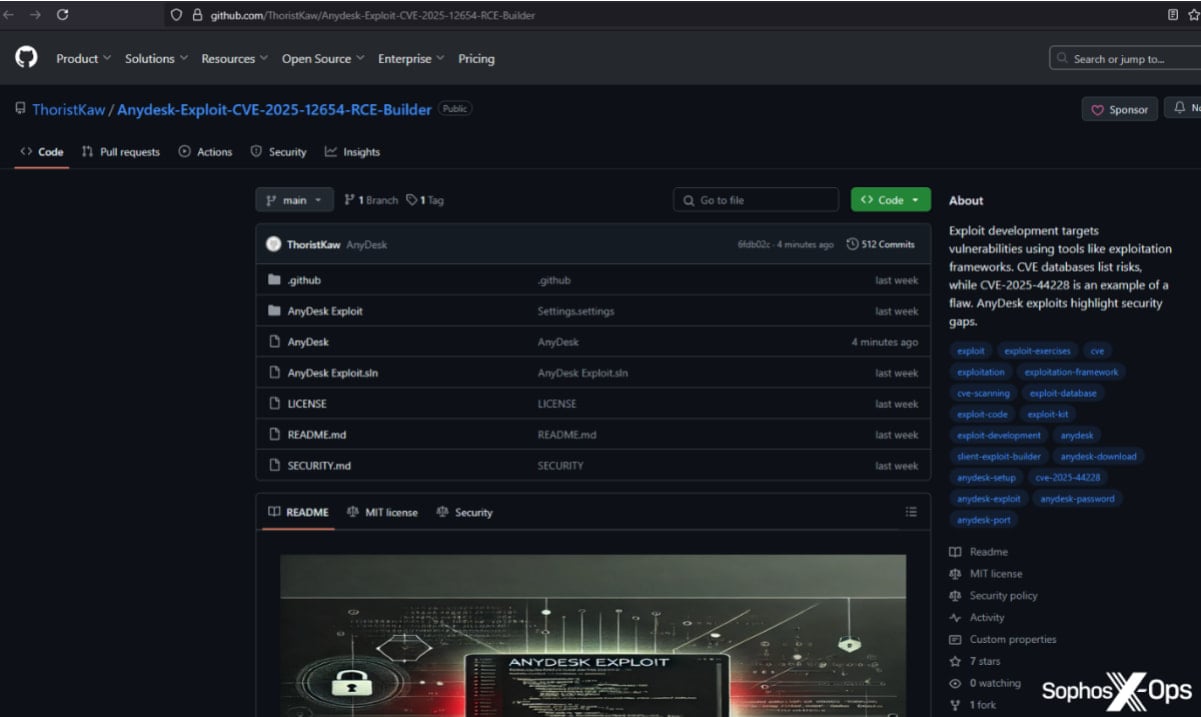

Реклама этих репозиториев тоже ведётся грамотно: ссылки попадают в YouTube-видео, Discord-сообщества, а также на форумы по кибербезопасности. Особенно часто используется замануха вроде «читов для популярных игр», «инструментов для моддинга» и даже «сборщиков эксплойтов».

Что происходит после запуска?

Если пользователь скачивает и запускает (или компилирует) код — начинается многоступенчатое заражение. Сначала на диск записываются и запускаются VBS-скрипты. Затем PowerShell качает зашифрованный пейлоад с жёстко заданным URL, распаковывает архив и запускает под видом Electron-приложения нечто под названием SearchFilter.exe.

А уже оно загружает основной JS-код, в котором:

- собирается информация о системе,

- отключается Защитник Windows,

- запускаются команды и качаются другие вредоносы.

Среди них — известные инфостилеры вроде Lumma Stealer, AsyncRAT и Remcos.

Кого атакуют?

Хотя на первый взгляд это всё нацелено на других хакеров (мол, хочешь попробовать RAT — вот тебе код), на деле также страдают:

- геймеры, которые ищут читы;

- исследователи, которым интересны «инструменты»;

- студенты, которые просто что-то тестируют.

Что делать?

GitHub — открытая площадка, и загрузить туда может кто угодно. Поэтому всегда проверяйте, что за код вы запускаете или собираете. Особое внимание — на все pre- и post-build события. Именно туда чаще всего прячут сюрпризы.