Согласно исследованиям Trend Micro, в 2017 рынок программ-вымогателей показал рост в 2 502 процента. Экспертам удалось обнаружить более 6300 мест, где киберпреступники рекламировали подобные услуги, а также более 45 000 объявлений.

Исследуя дарквеб, специалисты пришли к выводу, что прибыль от продаж вымогателей выросла с $249 287,05 в 2016 году до $6 237 248,90 в 2017. Этот рост эксперты объясняют тем, что злоумышленники стали использовать биткойн в качестве выкупа, а Tor помогает им маскировать деятельность.

«Поскольку поток биткойн-транзакций почти не отслеживается, определить владельца учетной записи практически невозможно», - пишут специалисты.

Кроме того, в исследовании также утверждается, что лица, продающие программы-вымогатели зарабатывают до 100 000 долларов ежегодно. Согласно данным PayScale.com, эта сумма примерно на 69 000 долларов больше той, что зарабатывают разработчики легитимного программного обеспечения.

Ранее Trend Micro уже докладывала, что обнаружила в продаже WannaCry с пожизненной лицензией всего за 50 долларов.

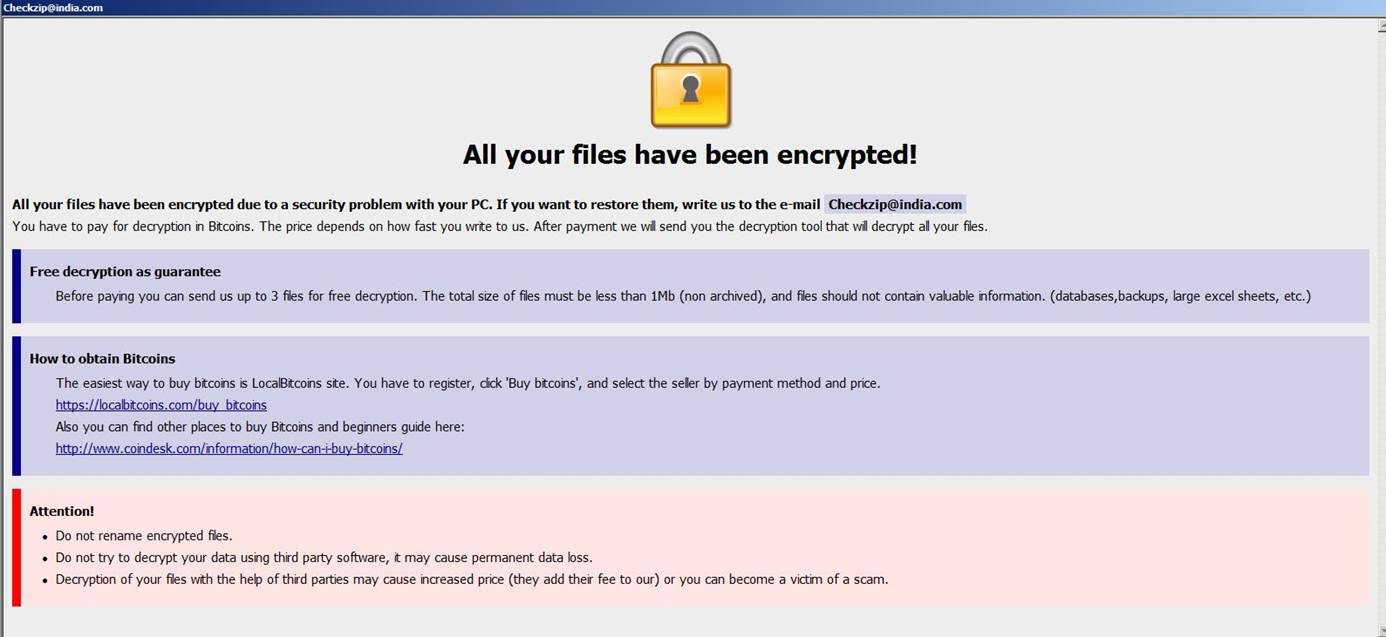

Также отметился новый вариант вымогателя BTCWare, атакующий пользователей путем взлома плохо защищенных служб удаленного рабочего стола. Этот зловред добавляет к зашифрованным файлам расширение .[email]-id-id.payday и использует для шифрования алгоритм, благодаря которому файлы невозможно расшифровать. BTCWare также требует выкуп в биткойнах.

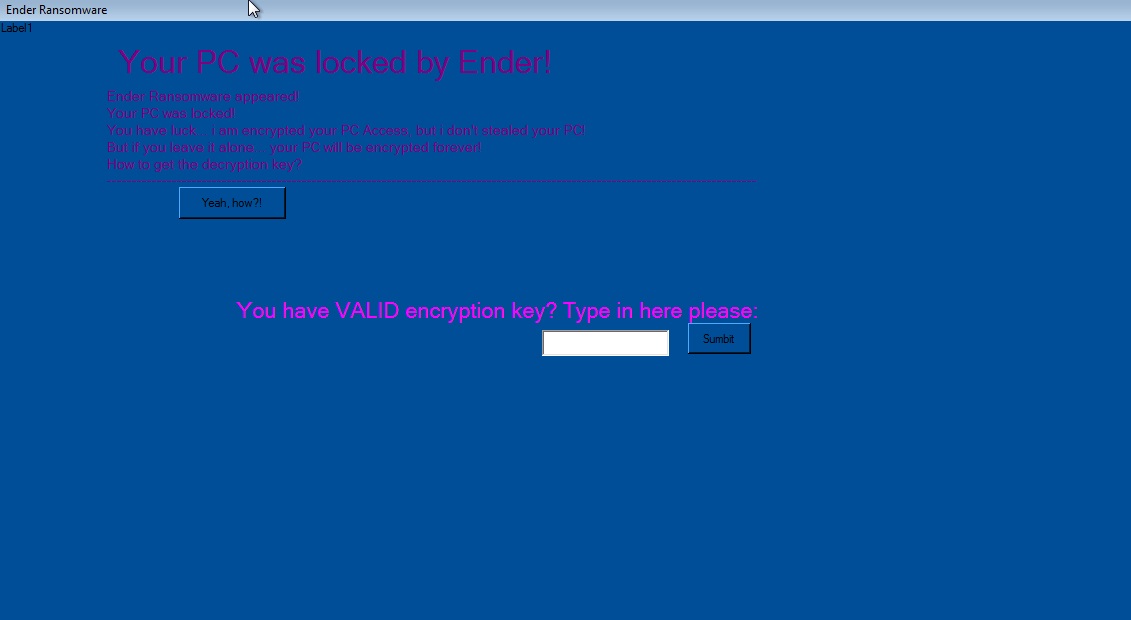

Далее специалисты описывают вымогатель Ender (детектируется как Ransom_ENDER.A) - это блокиратор, который все еще находится в стадии разработки. Он не шифрует файлы, а блокирует компьютер, требуя оплаты для разблокировки.

И напоследок, польский вымогатель Polsky (детектируется как Ransom_POLSKY.A) – шифрует файлы с использованием алгоритма AES-256, требует 100 долларов в качестве выкупа. Через четыре дня сумма выкупа увеличивается вдвое.