Группе исследователей удалось обнаружить новый широкомасштабный ботнет, состоящий из десятков тысяч взломанных смартфонов Android. Ботнет получил название WireX, детектируется как Android Clicker, состоит из зараженных Android-устройств, на которых установлена вредоносная программа из Google Play Store, предназначенная для проведения DDoS-атак на уровне приложений.

Эксперты из Akamai, CloudFlare, Flashpoint, Google, Oracle Dyn, RiskIQ, Team Cymru, сотрудничая, наткнулись на серию кибератак в начале этого месяца. Несмотря на то, что вредоносные кампании, связанные с Android довольно распространены, именно эта привлекла внимание специалистов, которые решили собраться вместе, обменяться информацией, с целью уничтожить ботнет.

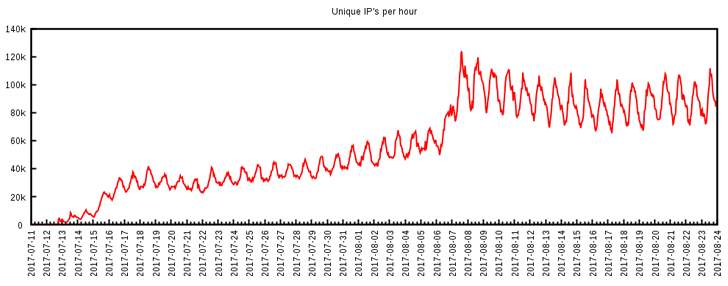

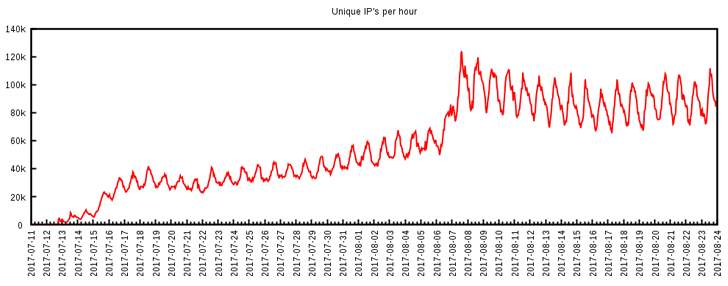

В начале этого месяца ботнет WireX использовался для небольших DDoS-атак, но во второй половине августа атаки начали стремительно увеличивать свои масштабы. На данный момент WireX уже заразил более 120 000 смартфонов Android, исследователи отметили, что в масштабной DDoS-атаке принимали участие 70 000 зараженных мобильных устройств из более чем 100 стран.

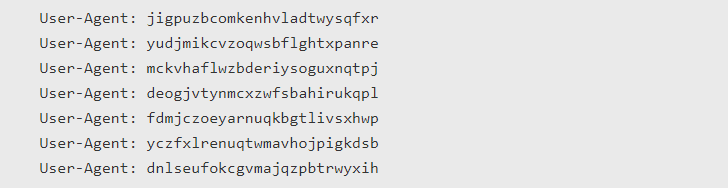

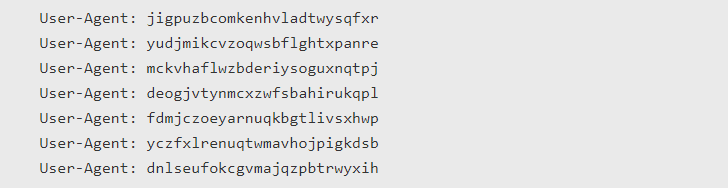

Если вы владелец сайта, подвергшегося DDoS, проверьте наличие следующих записей User-Agent, чтобы убедиться, был ли ваш сайт атакован ботнетом WireX:

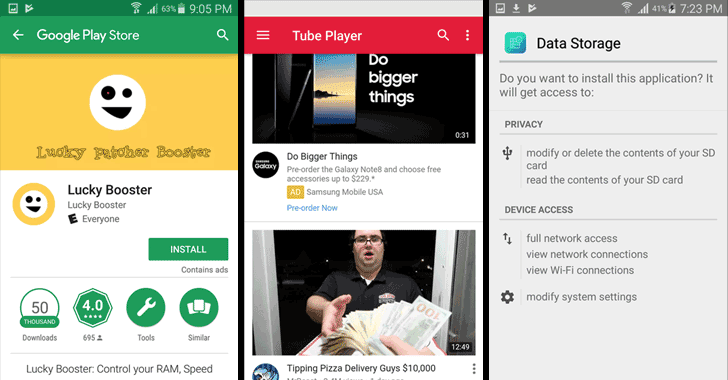

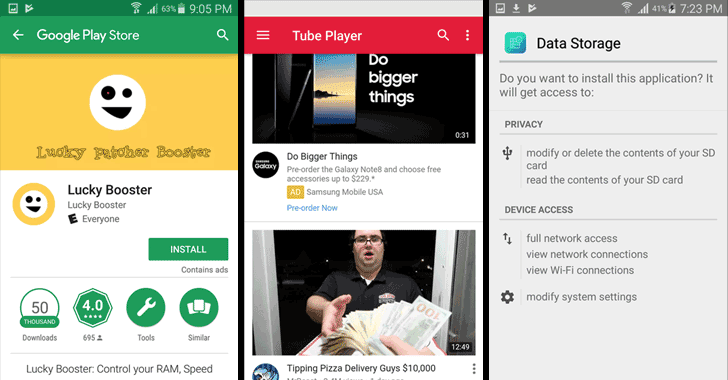

В ходе дальнейшего расследования исследователи безопасности обнаружили более 300 вредоносных приложений в официальном магазине Play Store Google, включающих вредоносный код WireX. Эти приложения маскируются под видеоплееры, рингтоны или инструменты для управления хранилищами.

Приложения, содержащие WireX, не проявляют свою вредоносную активность сразу после установки. Это делается для того, чтобы избежать обнаружения и попасть в Google Play Store.

Вместо этого приложения WireX терпеливо ждут команд от своих командных серверов, расположенных в нескольких поддоменах «axclick.store». Google уже вычислила и заблокировала большинство приложений WireX, которые в основном загружались пользователями из России, Китая и других стран Азии.

Если на вашем устройстве установлена новая версия операционной системы Android, которая включает функцию Google Play Protect, компания автоматически удалит приложения WireX с вашего устройства, если оно было заражено.