Новая система моделирования угроз EMB3D представлена корпорацией MITRE и предназначена для производителей встраиваемых устройств, используемых в критической информационной инфраструктуре. Модель включает в себя базу знаний о киберугрозах, что дает общее представление о них, а также о необходимых механизмах безопасности для их смягчения.

Предполагается, что EMB3D, как и фреймворк ATT&CK, будет «живой моделью», дополняемой обновленными средствами защиты по мере появления новых уязвимостей и векторов атак. В EMB3D упор сделан на встраиваемые устройства, где главной целью является полная картина брешей в технологиях производителей, подверженных атакам, а также механизмы защиты для устранения этих недостатков.

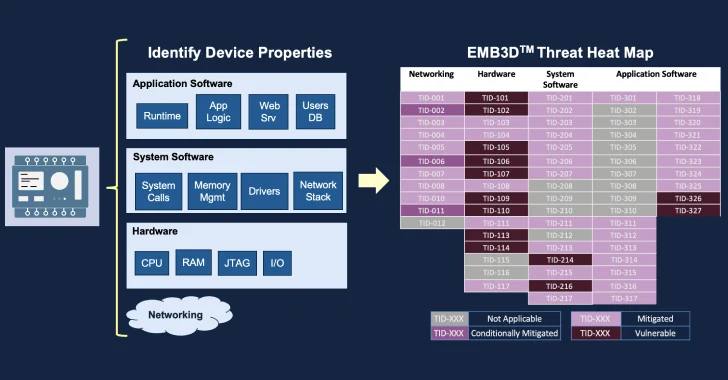

Характеристики устройства EMB3D

В MITRE отмечают, что уже на более ранних этапах проектирования данная модель EMB3D позволит производителям устройств для АСУ ТП понять стремительно меняющуюся картину угроз и потенциальные доступные средства их устранения. По мнению специалистов, это еще один шаг к созданию более безопасных устройств, а также к снижению затрат на обеспечение безопасности.

При выпуске фреймворка предполагается использовать подход secure-by-design. Он позволит компаниям выпускать продукты с меньшим количеством брешей и с безопасными конфигурациями по умолчанию.

В базу знаний EMB3D входят киберугрозы как из реальных условий эксплуатации, так и взятые из теоретических исследований. Они сопоставляются со свойствами устройств, чтобы помочь пользователям разработать и адаптировать точные модели угроз для конкретных встраиваемых устройств.

Предлагаемые средства защиты для каждой угрозы сосредоточены исключительно на технических механизмах, которые производители устройств должны внедрить для обеспечения безопасности.

Напомним, в прошлом месяце киберпреступники пробили MITRE через бреши в Ivanti Connect Secure.