MITRE ATT&CK — систематизированное описание техник (приёмов) и тактик, которые используют злоумышленники при атаках на организации. Эта методология позволяет обеспечить должный уровень защиты и своевременно выявить атаки на инфраструктуру, а также даёт понимание того, на каком этапе вредоносной операции находятся хакеры, какую цель они преследуют и каким способом можно обнаружить их присутствие.

- Введение

- Матрицы MITRE ATT&CK

- Практическое использование MITRE ATT&CK

- Материалы о MITRE ATT&CK на русском языке

- Выводы

Введение

Первая версия MITRE ATT&CK (Adversarial Tactics, Techniques & Common Knowledge, «тактика, приёмы противника и общие сведения») была разработана в 2013 году в рамках внутреннего проекта, известного как FMX (Fort Meade Experiment) и заключавшегося в имитации действий атакующих и защищающихся. С 2015 года матрицы ATT&CK доступны для свободного скачивания и продолжают развиваться как за счёт собственных исследований организации MITRE, так и за счёт вклада сообщества.

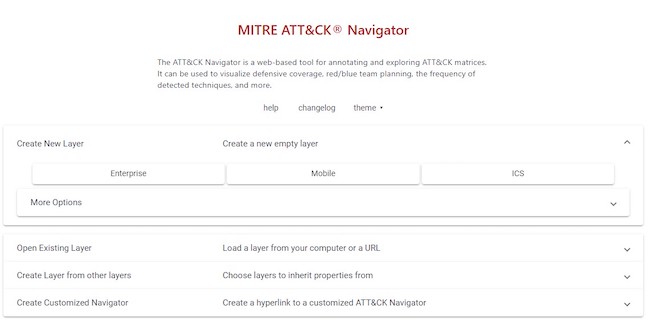

Матрицы MITRE ATT&CK составлены для трёх сегментов: информационных инфраструктур предприятий (Enterprise), мобильных устройств на базе операционных систем Android и iOS, а также промышленных систем управления (ICS). В свою очередь, матрица для сегмента Enterprise содержит информацию о тактиках и техниках, которые применяются при разведке и атаках против инфраструктур на базе Windows, Linux и macOS, а также облачных, контейнерных и сетевых.

Рисунок 1. Сегментация матриц MITRE ATT&CK в зависимости от сферы применения

Если рассматривать MITRE ATT&CK комплексно, то это не только матрицы тактик и техник, но также информация об источниках данных, применяемых для выявления действий киберпреступников, о способах снижения рисков в информационной безопасности, о преступных группировках, используемых ими вредоносных программах и хакерских кампаниях.

Рисунок 2. Структура базы данных MITRE ATT&CK

Актуальную информацию и иные материалы можно найти на сайте организации MITRE.

Рисунок 3. Главная страница MITRE ATT&CK

Матрицы MITRE ATT&CK

Описание матриц

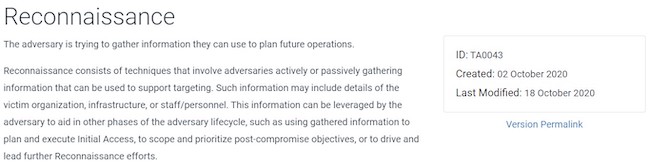

Матрицы MITRE ATT&CK состоят из двух сущностей: тактик и техник. Тактики определяют цель, которой атакующие хотят достичь путём использования определённых техник и процедур, называемых также подтехниками. Всё это вместе обозначается аббревиатурой TTP (Tactics, Techniques and Procedures). Каждая тактика или техника имеет свой уникальный идентификатор, используемый для простоты работы с матрицей. В частности, тактики обозначаются кодом вида «TAXXXX», где XXXX — цифровое обозначение номера тактики. Например, TA0043 — разведка, а TA0007 — передвижение по инфраструктуре.

Рисунок 4. Карточка тактики TA0043 с описанием

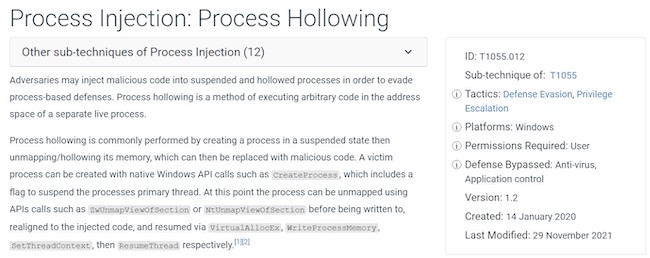

Идентификаторы техник имеют вид «TVVVV.YYY», где VVVV — цифровое обозначение номера техники, а YYY — цифровое обозначение подтехники. Например, T1055.012 «Внедрение в пустой процесс» относится к технике T1055 «Внедрение кода в процессы».

Рисунок 5. Карточка техники T1055.012 с описанием

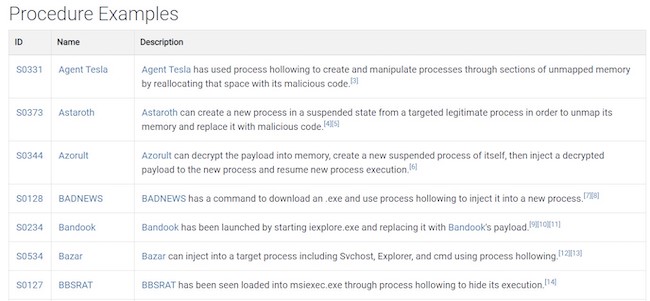

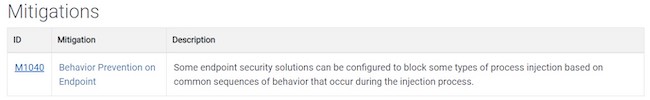

Для каждой техники и подтехники на сайте MITRE имеется детальное описание принципа её использования злоумышленниками и применяемых для этого программ, названы методы снижения риска и способы отслеживания попыток её реализации.

Рисунок 6. Карточка техники T1055.012 с описанием программ, используемых для её реализации

Рисунок 7. Меры, рекомендуемые для снижения риска использования техники T1055.012

Рисунок 8. Меры, рекомендуемые для обнаружения техники T1055.012

Таким образом, логику MITRE можно описать следующим образом: хакерская группировка использует ту или иную технику, чтобы добиться тактического результата, что достигается путём использования какого-либо программного обеспечения. Владелец инфраструктуры со своей стороны принимает меры по снижению соответствующего риска.

Рисунок 9. Взаимосвязь понятий по версии MITRE ATT&CK: Design and Philosophy

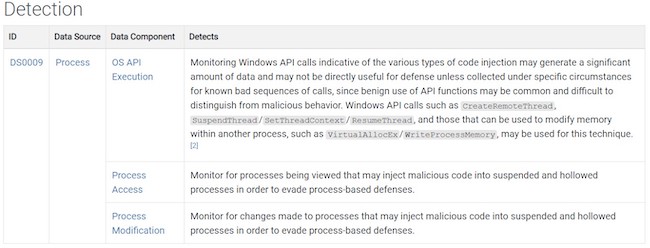

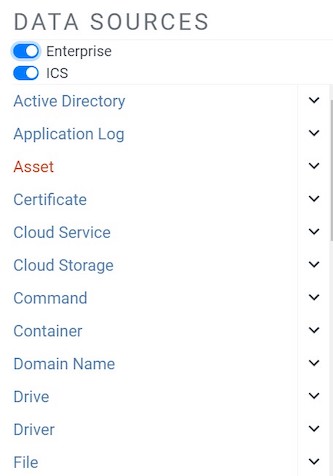

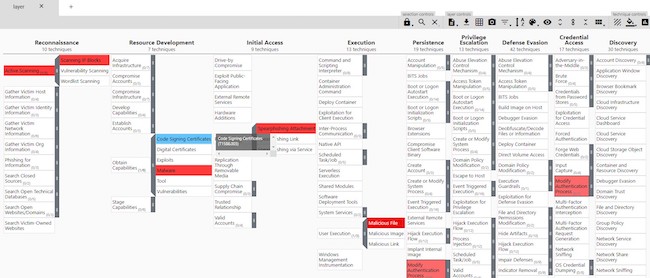

Всего в версии матрицы 12.1 содержится описание 14 тактик, две из которых относятся к подготовительному этапу: разведка (содержит 10 техник) и подготовка ресурсов (7 техник). Остальные — это первоначальный доступ (9), выполнение (13), закрепление (19), повышение привилегий (13), предотвращение обнаружения (42), получение учётных данных (17), исследование (30), перемещение внутри периметра (9), сбор данных (17), управление и контроль (16), эксфильтрация данных (9), воздействие (13).

Рисунок 10. Графическое представление матрицы тактик и техник MITRE ATT&CK для сегмента Enterprise

Также в MITRE ATT&CK версии 12.1, вышедшей в 2022 г., содержится информация о 401 процедуре (подтехнике), 135 группировках, 14 кампаниях и 718 программах, используемых для реализации атак.

Описание методов обнаружения в MITRE ATT&CK

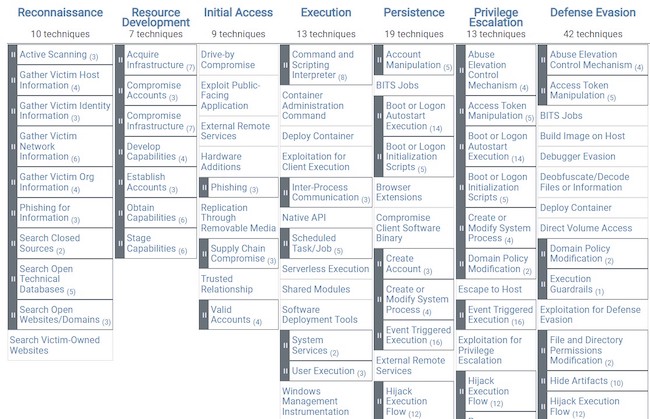

Как отмечалось выше, MITRE ATT&CK содержит не только информацию о техниках и тактиках, но и ряд других, не менее полезных сведений. Следующий раздел, подлежащий рассмотрению, — «Источники данных» (Data Sources). В нём находится информация о том, какие события из области безопасности необходимо анализировать для выявления попыток использовать те или иные техники и процедуры. Выделены источники данных для корпоративных и промышленных систем, в то время как для мобильных ОС такая информация в текущей версии матрицы отсутствует.

Рисунок 11. Список источников данных для защищаемой системы

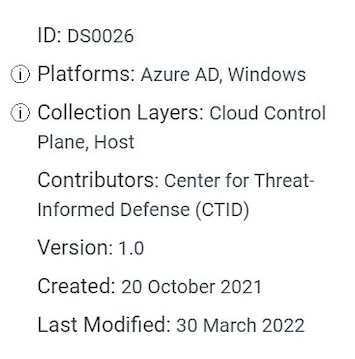

Идентификатор карточки источника данных имеет формат вида «DSXXXX», где XXXX — номер карточки в каталоге.

Рисунок 12. Карточка источника DS0026 с описанием

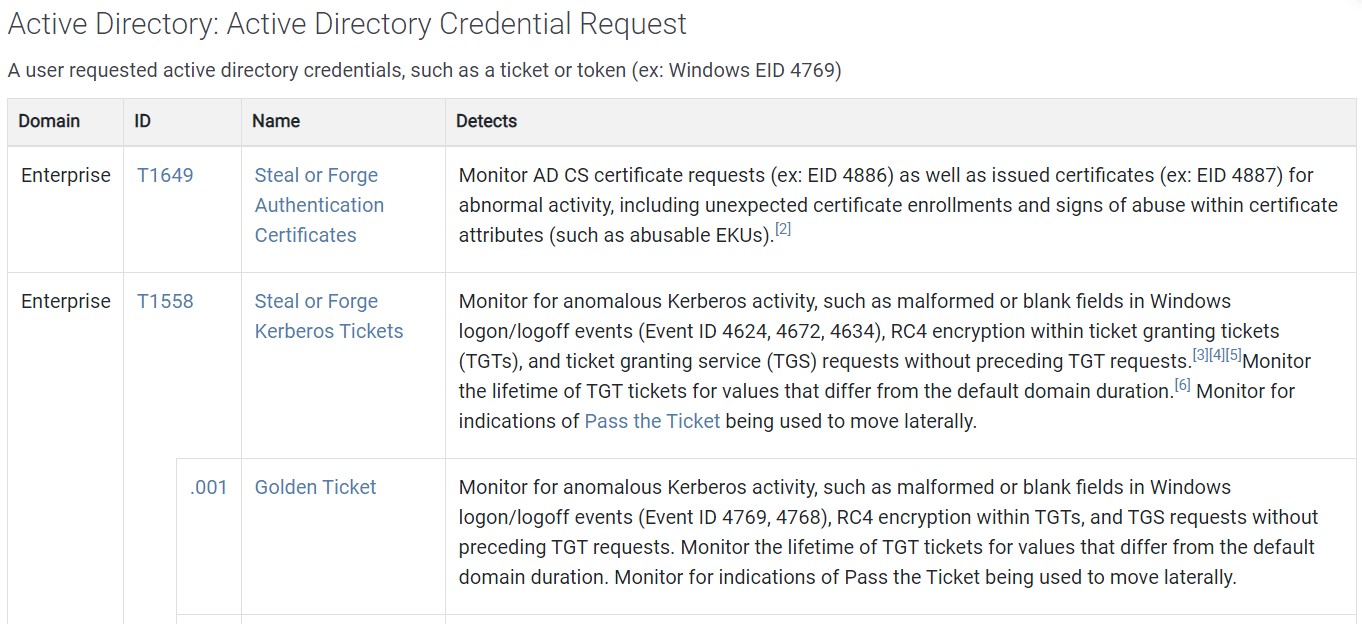

Указанной карточке соответствуют техника и подтехника, использование которых можно выявить при анализе этого источника данных. Например, для DS0026 (события Active Directory) выделяют возможность обнаружить факт кражи или подделки сертификатов аутентификации, билетов Kerberos и т. д.

Рисунок 13. Варианты выявления активности злоумышленников при использовании карточки DS0026

Описание методов снижения рисков в MITRE ATT&CK

Весьма полезным разделом портала MITRE ATT&CK является информация о возможности применения компенсирующих мер, минимизирующих успешность действий злоумышленников. Раздел содержит рекомендации для корпоративных, промышленных и мобильных систем.

Рисунок 14. Список мер минимизации риска для защищаемой системы

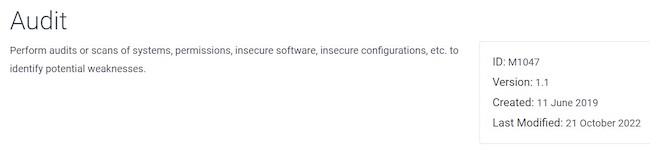

Идентификатор карточки смягчения риска имеет формат вида «MXXXX», где XXXX — номер карточки в каталоге.

Рисунок 15. Карточка смягчения риска «Аудит»

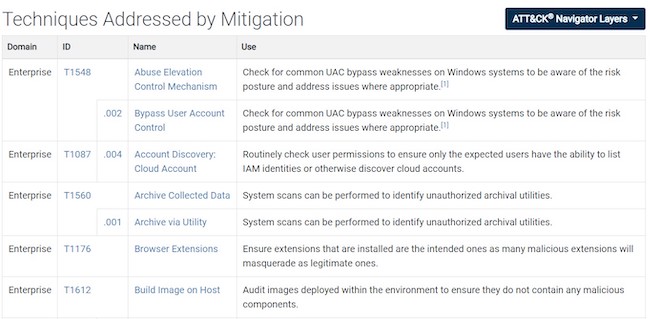

В этих карточках тоже прописано, на какие техники и подтехники они распространяются.

Рисунок 16. Пример использования мероприятия «Аудит» для снижения риска реализации техник и подтехник

Описание преступных группировок в MITRE ATT&CK

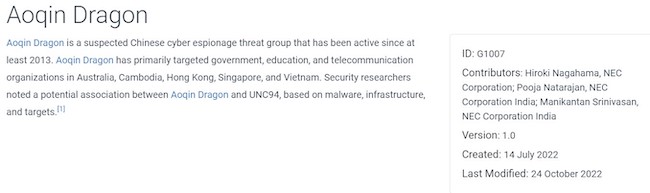

Как было сказано выше, в MITRE ATT&CK содержится информация и об APT-группировках, использующих описанные тактики, техники и процедуры. Карточки группировок имеют обозначения вида «GXXXX», где XXXX — присвоенный номер.

В карточке содержится краткая аналитическая справка о группировке, перечислены используемые ею тактики и техники, а также программное обеспечение.

Например, по сведениям исследователей, Aoqin Dragon — китайская группировка, нацеленная на правительственные, образовательные и телекоммуникационные организации в Австралии, Камбодже, Гонконге, Сингапуре и Вьетнаме.

Рисунок 17. Описание группировки Aoqin Dragon

В своей деятельности Aoqin Dragon использует девять техник.

Рисунок 18. Часть техник, используемых Aoqin Dragon

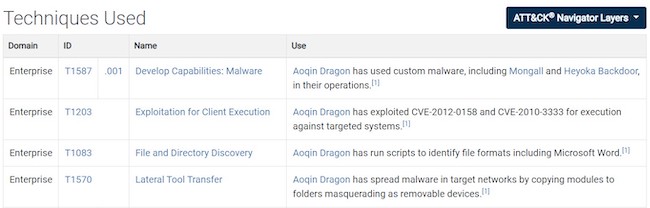

Для достижения поставленных целей группировка пользуется двумя хакерскими программами: Heyoka Backdoor и Mongall.

Рисунок 19. Программное обеспечение, используемое Aoqin Dragon

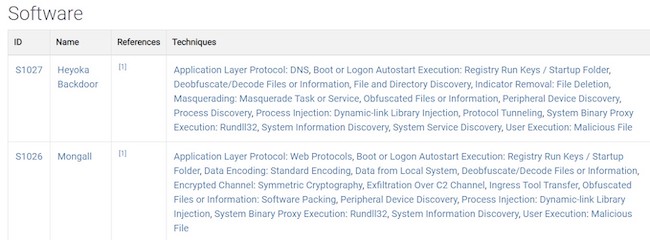

Описание программного обеспечения в MITRE ATT&CK

Программное обеспечение — это общий термин для пользовательского или коммерческого кода, утилит операционной системы, программ с открытым исходным кодом или других инструментов, используемых для реализации поведения, смоделированного в матрице. Некоторые экземпляры программного обеспечения имеют несколько имён, поскольку разные организации отслеживают один и тот же набор программного обеспечения под разными именами.

Составители матрицы оперируют двумя терминами при описании программного обеспечения. Первый из них — «инструмент»: программы, которые обычно не встречаются в корпоративных системах или доступны как часть ОС, которая уже присутствует в среде. Это могут быть, например, PsExec, Metasploit, Mimikatz, а также утилиты Windows, такие как Net, Netstat, Tasklist и т. д. Второй термин — «вредоносная программа»: коммерческое, заказное программное обеспечение с закрытым или открытым исходным кодом, предназначенное для использования злоумышленниками. Это может быть, например, PlugX, CHOPSTICK и т. д.

Карточка вредоносной программы имеет идентификатор вида «SXXXX», где XXXX — присвоенный программному обеспечению номер.

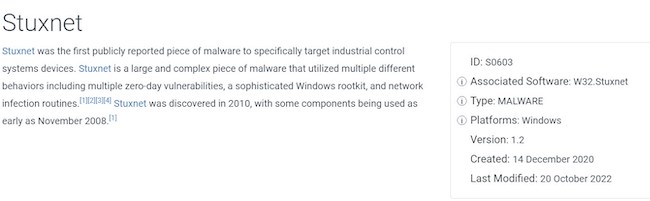

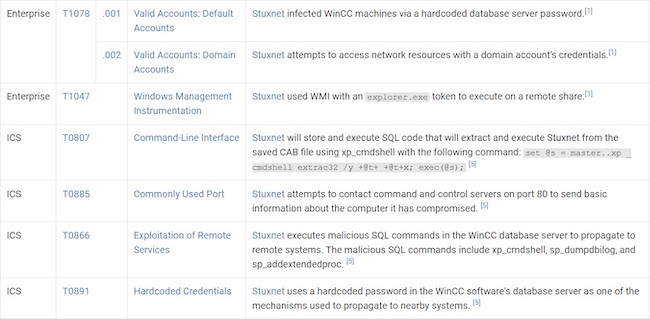

Как пример рассмотрим широко и печально известный Stuxnet, использованный против ядерной программы Ирана в 2009 г.

Рисунок 20. Описание Stuxnet в MITRE ATT&CK

Stuxnet может быть использован как в промышленных сетях, так и в корпоративных — в зависимости от того, какие векторы атак выбирают злоумышленники.

Рисунок 21. Описание возможностей Stuxnet в корпоративных и промышленных сетях

Описание кампаний в MITRE ATT&CK

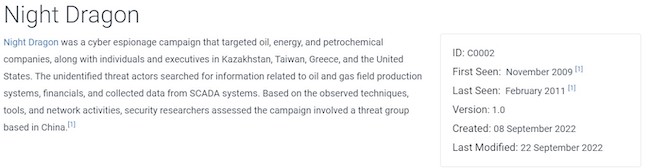

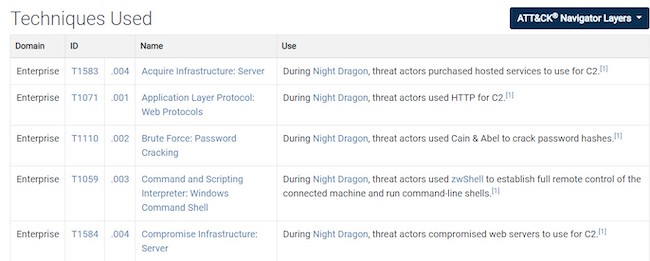

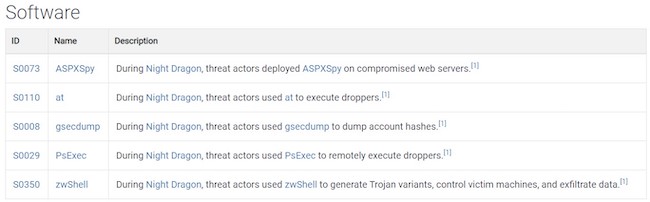

В MITRE ATT&CK термин «кампания» используется для описания любой совокупности действий по вторжению, проведённых с общими целями и задачами в течение определённого интервала времени. Информация о кампании включает в себя описание используемых киберпреступниками методов и программ.

Карточка кампании имеет идентификатор вида «CXXXX», где XXXX — присвоенный номер.

Рисунок 22. Описание кампании Night Dragon

Рисунок 23. Техники, использованные в кампании Night Dragon

Рисунок 24. Программы, использованные в кампании Night Dragon

Практическое использование MITRE ATT&CK

Матрица является бесценным источником знаний для специалистов по информационной безопасности, потому что в ней содержится множество полезных сведений, позволяющих повысить уровень защищённости инфраструктуры. Однако единого варианта её использования нет — всё зависит от наличия человеческих и технических ресурсов. Рассмотрим некоторые из вариантов применения матрицы на практике.

Первым вариантом является всестороннее моделирование возможностей проникновения в инфраструктуру организации, начиная с этапа разведки и заканчивая воздействием. Постепенно перебирая все возможные техники и подтехники, можно оставить те, что валидны для действующей инфраструктуры, и дальше вести деятельность по снижению рисков воздействия на неё. Этот вариант предполагает скрупулёзную работу и большие трудозатраты, однако в результате никакие из векторов атак не останутся без внимания.

Для самостоятельного моделирования MITRE разработала отдельный инструмент — MITRE ATT&CK Navigator. С его помощью можно определить векторы атак, возможные для существующей архитектуры.

Рисунок 25. Интерфейс ATT&CK Navigator

Рисунок 26. Процесс моделирования векторов атак на компанию с использованием ATT&CK Navigator

Результат моделирования можно скачать в формате XLS, а слой, в котором происходило моделирование, — в формате JSON.

Второй вариант — работа с отчётами исследователей, которые перекладывают многие атаки на язык матрицы. Например, отчёт Group-IB относительно атак на российский бизнес содержит визуализированную матрицу и текстовое описание используемых техник.

Рисунок 27. Визуализация техник, используемых преступниками при атаках, по версии Group-IB

Как видно, по каждой из техник выделены наиболее популярные и эффективные процедуры. Например, для получения доступа в инфраструктуру чаще всего используется техника T1190 — эксплуатация уязвимостей опубликованных приложений. Специалисту по информационной безопасности необходимо определить, есть ли у компании такие приложения, и в случае их наличия посмотреть, каким образом можно смягчить этот риск. Для T1190 предлагается шесть способов снижения рисков. Каждый из них необходимо проанализировать на применимость в существующих условиях и реализовать либо запланировать на определённый срок.

Этот подход предполагает оптимизацию затрачиваемых усилий, однако ряд потенциальных векторов атак остаётся без внимания.

Третий вариант — разработка в SIEM правил корреляции на основании сведений из карточек DS. Компании, у которых есть компетенции в части имитирования атак (Red Teaming), могут использовать матрицу для проверки конкретных техник и цепочек атак, отрабатывать с её помощью выявление признаков проникновения и реагирование на них.

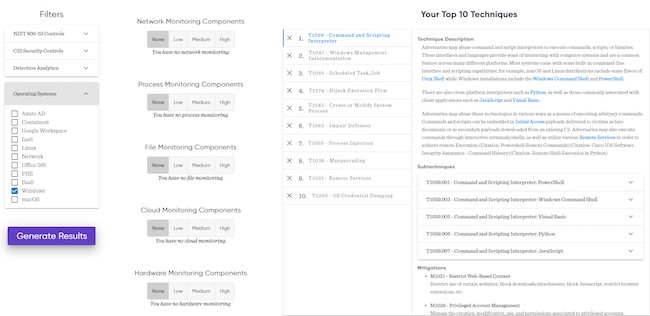

Для удобства MITRE выпустила калькулятор TOP ATT&CK TECHNIQUES, который выдаёт индивидуализированный топ-10 техник, используемых злоумышленниками. Необходимо указать в форме состав инфраструктуры компании, используемые средства детектирования, применяемые фреймворки (NIST, CIS Controls) и степени охвата мониторингом разного рода активов. После выбора всех параметров генерируется список техник, на которые необходимо обратить внимание.

Рисунок 28. Список техник, сгенерированный для инфраструктуры на базе ОС Windows

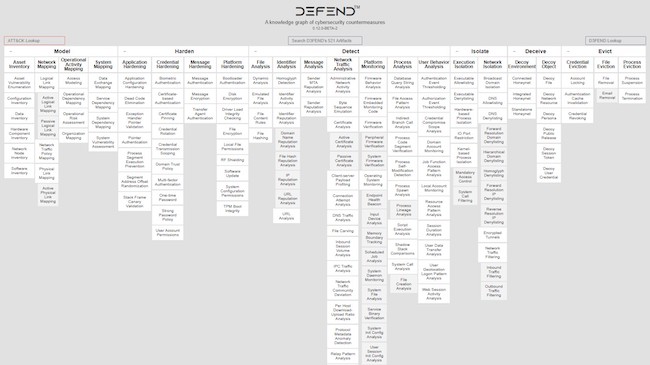

Ещё одним проектом MITRE по противодействию компьютерным атакам является матрица по защитным мерам — D3FEND. MITRE D3FEND содержит шесть разделов, посвящённых моделированию мер защиты, укреплению информационных систем, обнаружению угроз, изоляции процессов и сетей, использованию приманок и блокировке скомпрометированных ресурсов.

Рисунок 29. Матрица MITRE D3FEND

Материалы о MITRE ATT&CK на русском языке

Для популяризации MITRE ATT&CK российское ИБ-сообщество осуществило перевод самой матрицы и часто задаваемых вопросов по ней на русский язык. В работе принимали участие как вендоры ИБ-решений, так и независимые исследователи. Можно выделить следующие материалы:

- Перевод матрицы от Positive Technologies.

- Перевод часто задаваемых вопросов от ряда исследователей в рамках проекта «attack_community».

- Перевод и соотнесение MITRE ATT&CK с техниками по версии ФСТЭК России от Алексея Лукацкого.

- Переложение техник из перечня ФСТЭК России на техники из MITRE ATT&CK от учебного центра «Эшелон».

В этих материалах переведены только названия техник и тактик, без описания рекомендаций по использованию источников данных и способов смягчения рисков, однако и этого материала достаточно для первых шагов в изучении MITRE ATT&CK.

Выводы

MITRE ATT&CK представляет собой методику, при использовании которой можно значительно снизить вероятность хакерской атаки либо заметно усложнить её развитие. Матрица востребованна и актуальна: исследователи соотносят с нею результаты своей работы, а производители средств защиты информации стремятся демонстрировать эффективность своих решений через охват описанных в MITRE ATT&CK техник.

Также стоит упомянуть о ряде других инструментов и материалов, связанных с MITRE ATT&CK:

- MITRE Caldera, инструмент с открытым исходным кодом, предназначенный для имитации действий злоумышленников.

- Malware Archeology Windows ATT&CK Logging Cheat Sheet, советы по изучению журналов событий Windows для выявления вредоносной активности в логах.

- MITRE Cyber Analytics Repository, накопитель аналитических данных для выявления поведенческих особенностей, указанных в MITRE ATT&CK.

Anomali Cyber Watch — еженедельный отчёт о ключевых событиях, связанных с безопасностью и угрозами, включающий в себя техники и индикаторы атак для каждого случая, описанного в сводке.