В среду Министерство юстиции США объявило о ликвидации ботнета под названием DNS Changer, который на данный момент претендует на звание наиболее обширной из разрушенных за последние годы вредоносных сетей. В операции участвовали ФБР и некоторые компании, работающие в области защиты информации.

В числе последних была и Trend Micro, специалисты которой представили в корпоративном блоге подробные сведения о подавленном ботнете. По их словам, в его состав входило более 4 миллионов машин - два с небольшим размера сети Rustock, которую Microsoft и американские правоохранители "накрыли" в марте этого года. Зомби-компьютеры работали в основном под управлением Windows и Mac OS; на территории США располагалась примерно четверть от их общего количества. По словам представителей Trend Micro, мир еще не знал столь крупной и масштабной операции против киберкриминала.

Кроме производителя антивирусов, в расследовании и подготовке атаки на ботнет участвовали компании Mandiant, Neustar, Spamhaus, а также аналитическая группа по расследованию компьютерных преступлений из алабамского университета UAB (University of Alabama at Birmingham). С их помощью ФБР смогло нанести удар по ядру вредоносной сети, прекратив работу более чем 100 серверов управления и контроля, которые размещались в датацентрах Нью-Йорка и Чикаго, а также выйти на след предполагаемых операторов.

Сообщается, что Министерство юстиции считает организаторами преступной схемы семерых человек, из которых шестеро - граждане Эстонии, а седьмой является гражданином России. В общей сложности их обвиняют в 27 эпизодах мошенничества, отмывания денег и незаконного доступа к ЭВМ; предполагается, что теневой бизнес за четыре года принес операторам ботнета более 14 млн. долларов дохода. Для построения вредоносной сети использовались различные виды и семейства инфекций - в том числе и небезызвестный TDSS (Alureon).

Управляющие элементы ботнета функционировали также в качестве DNS-серверов для зомби-машин, что позволяло злоумышленникам перенаправлять пользователей на опасные сайты вместо легитимных. Бот-клиенты постоянно получали обновления для поддержания настроек DNS на инфицированных компьютерах в актуальном состоянии. Теперь, когда сеть подавлена, на освободившемся месте будут развернуты безопасные серверы DNS; федеральный суд поручил заниматься этим консорциуму ISC. Удаленная очистка пораженных машин на этот раз не планируется.

Подробности операции от Trend Micro изложены ниже.

***

Trend Micro еще с 2006 года разрабатывала тех, кто был связан с ботнетом DNS Changer. Мы решили не публиковать некоторые данные, чтобы не помешать правоохранительным органам делать свою работу.

Сейчас, когда преступники арестованы, а ботнет обезврежен, мы можем поделиться некоторой информацией, которую собрали за последние 5 лет.

Rove Digital

Преступной группой, которая контролировала всю цепочку – от заражения троянами до монетизации инфицированных ботов – была эстонская компания Rove Digital. Rove Digital – это материнская компания для многих других, таких как Esthost, Estdomains, Cernel, UkrTelegroup и менее известных фиктивных организаций.

Rove Digital на первый взгляд была вполне порядочной ИТ-компанией. Но видимость была обманчива. На самом же деле офис в Тарту осуществлял управление миллионами взломанных узлов по всему миру и ежегодно получал незаконным путем огромную прибыль.

Компания Esthost, реселлер услуг веб-хостинга, мелькнула в новостях осенью 2008 года, и ушла в оффлайн в то же самое время, когда был отключен интернет-провайдер Atrivo в Сан-Франциско, услугами которого она пользовалась. Примерно тогда же компания Estdomains, занимавшаяся регистрацией доменов, была лишена аккредитации от ICANN, поскольку ее владелец Владимир Цацин был признан судом виновным в мошенничестве с кредитными картами на своей родине, в Эстонии.

Эти действия стали результатом общественного давления, связанного с подозрениями в том, что компания Esthost обслуживает киберпреступников. Компания Rove Digital была вынуждена прекратить предоставление хостинговых услуг, предлагаемых компанией Esthost, но продолжила осуществлять свою преступную деятельность. Rove Digital расширила командную инфраструктуру по всему миру и переместила большую часть серверов, ранее размещавшихся в Atrivo, в центр обработки данных Pilosoft в Нью-Йорке, где к тому моменту уже работало несколько серверов.

О том, что услугами компании Esthost пользовались злоумышленники, было известно в 2008 году. Однако широкая общественность не знала, что компании Esthost и Rove Digital активно участвовали в совершении киберпреступлений.

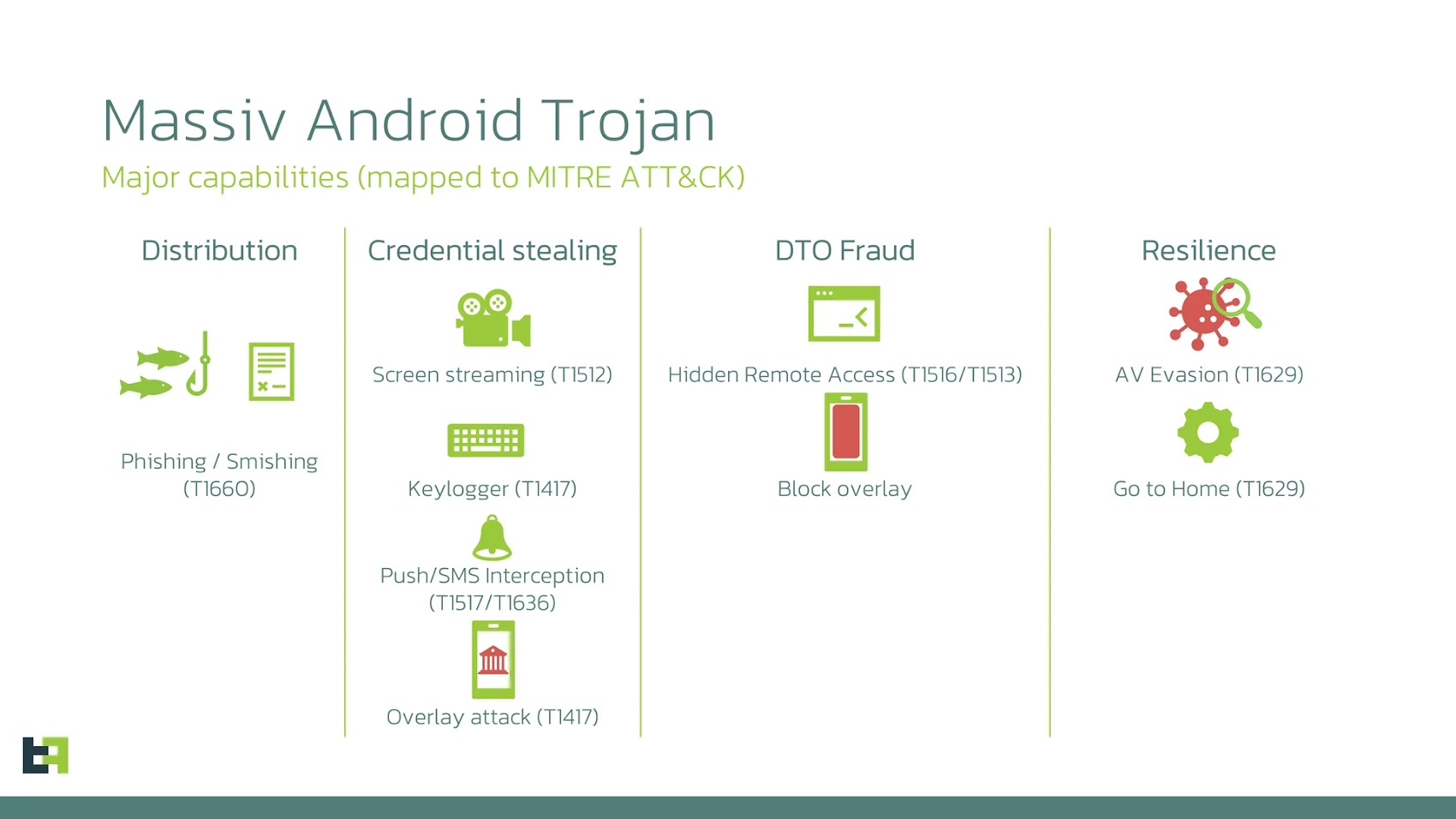

Trend Micro удалось обнаружить, что Rove Digital не только размещала троянские программы, но и контролировала серверы C&C и серверы rogue DNS, а также инфраструктуру, с помощью которой осуществлялась монетизация мошеннических «кликов», производимых ботнетом DNS Changer. Помимо программ DNS Changer компании Esthost и Rove Digital распространяли программы FAKEAV, имитирующие работу антивирусного ПО, и программы для обращения к интернет-ресурсам Trojan-Clicker, а также участвовали в продаже сомнительных лекарственных препаратов и других преступлениях.

Доказательства, собранные за последние несколько лет, не оставляют никаких сомнений в том, что компании Esthost и Rove Digital принимали непосредственное участие в киберпреступлениях и мошеннической деятельности. Наши подозрения основывались на убедительных данных.

Начало расследования

В 2006 г. мы обнаружили, что некоторые серверы C&C в сети DNS Changer размещались на доменах второго уровня на Esthost.com. Например, иностранные серверы rogue DNS, IP-адреса которых были «зашиты» в троянах DNS Changer, размещались в пределах области dns1.esthost.com – dns52.esthost.com (всего 52 доменных имени).

Сервер базы данных, обновлявший все серверы rogue DNS, размещался по адресу dns-repos.esthost.com, а сервер базы поддельных адресов для троянов «был прописан» по адресу codecsys.esthost.com. Таким образом, мы могли сделать 2 предположения. Первое: домен esthost.com был взломан злоумышленниками; второе: владельцы Esthost сами добавили эти подозрительные поддомены к своему доменному имени. Когда домен esthost.com был заблокирован, серверы C&C компании Rove Digital перешли на собственные доменные имена, оканчивавшиеся на .intra. На одном из серверов Rove Digital в США мы обнаружили полную версию файла с адресами зоны .intra.

В 2009 г. к нам в руки попала копия жестких дисков двух серверов C&C, заменявших интернет-объявления при их загрузке жертвами DNS Changer. На этих жестких дисках мы обнаружили публичные ключи SSH нескольких сотрудников компании Rove Digital. С помощью этих ключей они могли заходить на серверы C&C без ввода пароля, но с личным ключом. Файлы журналов этих серверов четко указывали на то, что серверы C&C управлялись из офиса Rove Digital в городе Тарту.

Rove Digital также предлагала пользователям Nelicash, поддельный антивирус и по совместительству средство rogue DNS. Мы загрузили схему инфраструктуры для поддельного антивируса. На сервере Nelicash C&C была обнаружена баау жертв, купивших поддельное антивирусное ПО.

Среди прочих в этой базе были несколько явно тестовых заказов, сделанных самими сотрудниками Rove Digital с IP-адресов, контролируемых Rove Digital, в Эстонии и США. Все это прямо указывало на то, что Rove Digital занималась продажей поддельного антивируса.

На том же сервере Nelicash C&C мы обнаружили подробный план развертывания новых серверов rogue DNS на 2010 и 2011 гг. Rove Digital ежедневно рассылала новое вредоносное ПО, менявшее настройки DNS жертвы на уникальную пару серверов в других странах. Мы посвятили анализу троянов DNS Changer несколько дней. В результате стало ясно, что они меняли настройки DNS в точности так, как это планировали злоумышленники.

Нам удалось собрать обширную доказательную базу, однако здесь мы не можем привести все факты. Все указывает на то, что в компании Rove Digital преступная деятельность была поставлена на широкую ногу. В частности, они несут прямую ответственность за крупный ботнет DNS Changer.

Определенно, успех операции целиком и полностью зависел от скоординированных действий ФБР, Полиции Эстонии, компании Trend Micro и ее партнеров. Именно это сотрудничество позволило не только устранить угрозу, но и арестовать главных действующих лиц преступного сообщества, которые несут ответственность за организацию ботнета.

Trend Micro выявила C&C-серверы Rove Digital и поддерживающую инфраструктуру на раннем этапе и держала их в поле зрения до 8 ноября 2011 г. Отдельно стоит поблагодарить партнеров Trend Micro, которые проделали огромную работу, чтобы ликвидация ботнета прошла с минимальными неудобствами для его жертв.