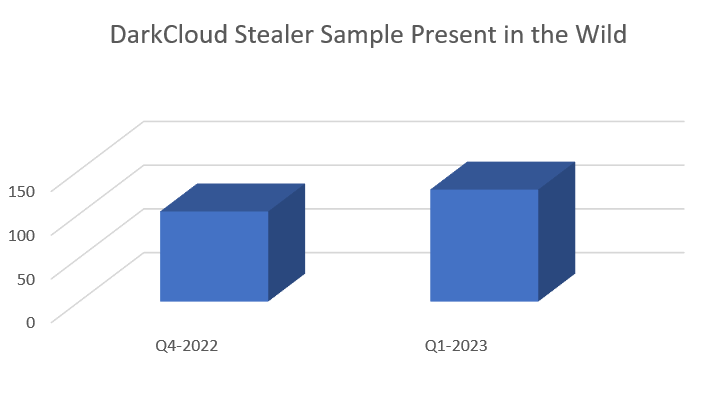

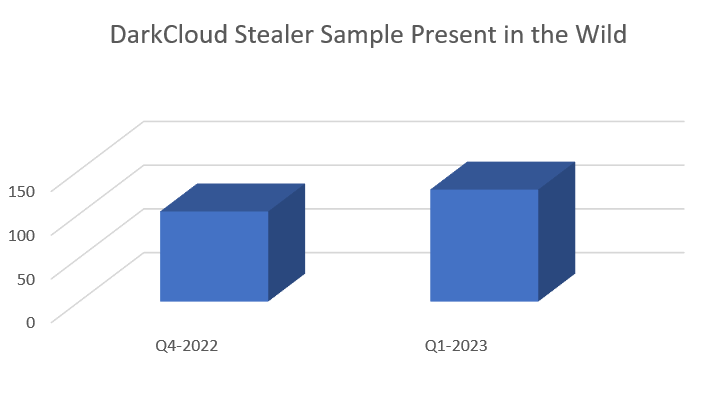

Исследователи из Cyble зафиксировали рост активности инфостилера DarkCloud, объявившегося в прошлом году. Распространяемый через спам-рассылки вредонос всеяден: его интересуют учетные данные, ПДн, финансовая информация; он также умеет выводить краденое, используя электронную почту, Telegram, FTP, веб-панель.

В прошлом месяце в даркнете начали продавать доступ к билдеру DarkCloud с тем, чтобы злоумышленники смогли приспособить полезную нагрузку для своих целей. Билдер также позволяет придать зловреду функции граббера и клипера.

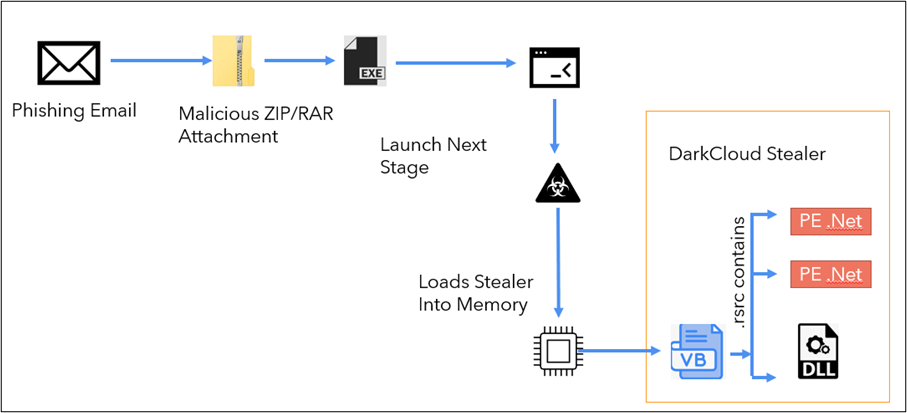

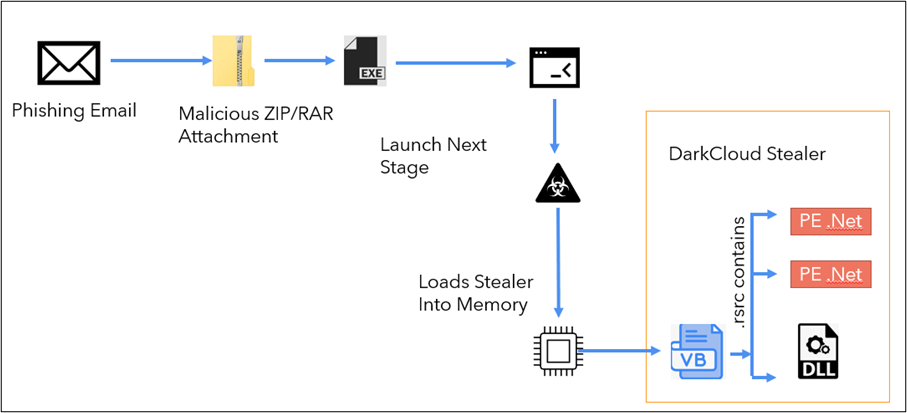

Спам-письма, нацеленные на засев DarkCloud, могут содержать вредоносную ссылку или вложение. Обычно они имитируют переписку с поставщиком или ретейлером; вредоносный архивный файл в таких случаях замаскирован под заказ-накладную.

Проведенный в Cyble анализ показал, что заражение DarkCloud осуществляется в несколько этапов. Доставляемый в спаме файл (NET-бинарник) работает как дроппер. Он копирует себя в папку Users\\AppData\\Roaming и создает запланированное задание, чтобы удержаться в системе.

После запуска дроппер загружает другой бинарник; пейлоад загружается в память запущенного процесса как VB-файл. При исполнении этот 32-битный код извлекает из ресурсов ConsoleApp1.exe, спрятанный в PK-архиве, и загружает его в папку AppData\Roaming\Microsoft\Windows\Templates\, а затем запускает на исполнение.

Файл ConsoleApp1.exe представляет собой скомпилированный 32-битный бинарник, в ресурсах которого содержатся исходники для полезной нагрузки DarkCloud Stealer. Основной задачей ConsoleApp1.exe является загрузка и компиляция этой заготовки средствами .NET Framework.

Итоговый пейлоад credentials.exe помещается в ту же папку и запускается как новый процесс. Этот 32-битный бинарник работает 60 секунд, после чего удаляется.

При исполнении credentials.exe начинает собирать конфиденциальную информацию из различных приложений:

- учетные данные из браузеров на движке Gecko, в том числе из Firefox (для расшифровки использует алгоритм 3DES);

- данные, ассоциированные с аккаунтами и кредитными картами, из браузеров на основе Chromium;

- учетки из почтовых клиентов (Outlook, Thunderbird, Eudora, Foxmail);

- учетки из FTP-клиентов FileZilla, CoreFTP, FlashFXP, WinSCP (в последнем случае расшифровывает данные средствами Windows).

Судя по рекламным объявлениям на хакерских форумах, DarkCloud умеет собирать системную информацию, делать снимки экрана, мониторить буфер обмена, извлекать куки, сообщения и контакты (из 163 MailMaster). Его интересуют аккаунты NordVPN и Pidgin, а также хранилища паролей Internet Explorer, Microsoft Edge и RDP-клиента.

Граббер помогает зловреду воровать файлы определенных форматов (TXT, XLS, XLSX, PDF, RTF) и конфиденциальные данные из программ-криптокошельков, а клипер — подменять адреса кошельков в буфере обмена (поддерживаемые цифровые валюты: BTC, BCH, ETH, XRP). Краденая информация сохраняется в файле credentials.txt, а затем отсылается на C2-сервер.