После долгого перерыва на VirusTotal вновь стали множиться образцы вымогательской программы Diavol. Анализ новейших из них показал, что вредонос стал 64-битным, сменил имя записки с требованием выкупа и добавляемое расширение, но файлы шифрует по-прежнему — с помощью XOR и RSA.

В ИБ-сообществе считают Diavol творением создателей TrickBot, влившихся в сообщество Conti. После распада преступного синдиката сторонний шифровальщик затих, а теперь, видимо, возобновил атаки. Специалисты по реверс-инжинирингу изучили новые семплы и пришли к выводу, что в некоторых случаях восстановление файлов все еще возможно.

В рамках обновления операторы зловреда изменили расширение, добавляемое к зашифрованным файлам, — вместо прежнего .lock64 используется .bully. Записка, оставляемая на машине жертвы, теперь именуется WARNING.txt (на самом деле новое название файла всплыло еще в ноябре прошлого года, а текст в нынешнем виде появился в минувшем июне).

Система шифрования данных осталась прежней — XOR + RSA, но она настолько необычна, что исследователи разобрали ее и в мартовском блоге, и сейчас. Перед началом процесса Diavol генерирует и сохраняет в теле ключ длиной 2048 байт для выполнения операций XOR над данными (уникален для каждой жертвы, но один для всех ее файлов).

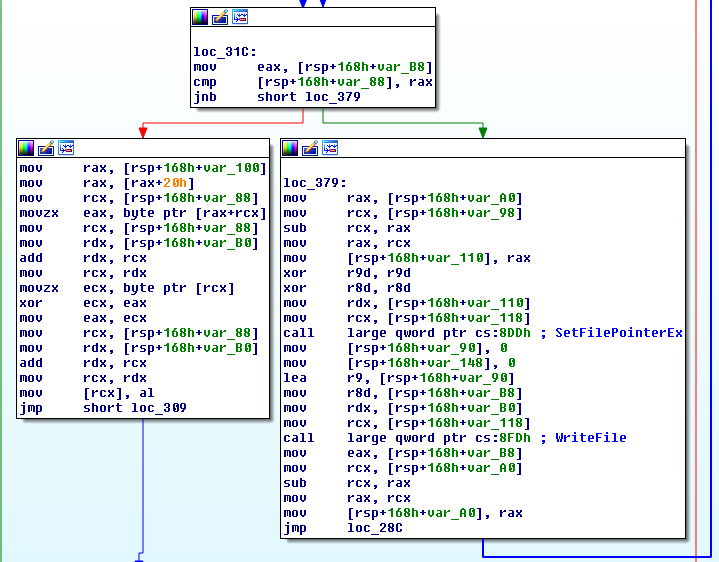

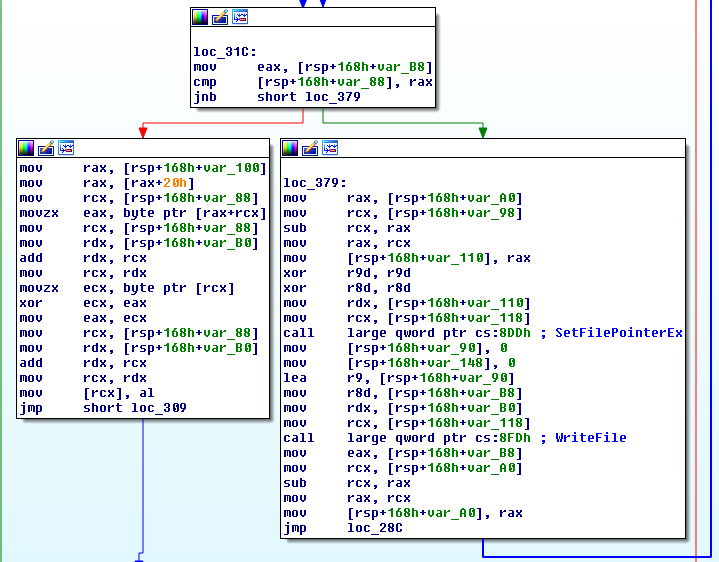

Затем вредонос начинает в цикле дробить файлы на блоки по 2048 байт, отбрасывая остаток. После этого ко всем считанным блокам применяется XOR, итог записывается обратно в обрабатываемые файлы.

В конец файла записываются XOR-ключ, зашифрованный по RSA (публичный ключ хранится в коде зловреда), а также объем обработанных данных — число также кодируется разовым прогоном XOR.

К сожалению, это еще не все. Завершив первый этап, вредонос возвращается к началу файла и начинает считывать блоки 0x75 байт, шифровать их по RSA с возвратом результата в тот же файл, но без добавления ничего не значащих данных (паддинга).

Такой способ шифрования, по мнению исследователей, вселяет надежду. Получив XOR-ключ, можно без особого труда вернуть содержимое многих файлов — за исключением первых 1170 байт, которые придется отстраивать заново.

Напомним, жертвы Diavol могут также воспользоваться бесплатным декриптором, который уже доступен на сайте No More Ransom.