Неизвестная киберпреступная группа атакует российские организации. В этой компании злоумышленники используют новую вредоносную программу, позволяющую удаленно красть информацию с зараженного устройства.

По словам специалистов Malwarebytes, одна из атакованных российских организаций принадлежит к контролируемой государством сфере авиастроения.

«Учитывая фейковый домен, зарегистрированный злоумышленниками, мы сделали вывод, что целью была ОАК (Объединённая авиастроительная корпорация)», — говорится в отчете Malwarebytes Labs.

В атаках используется троян Woody, открывающий оператору удаленный доступ к устройству жертвы. У вредоноса много функциональных возможностей, которые он демонстрирует уже на протяжении года.

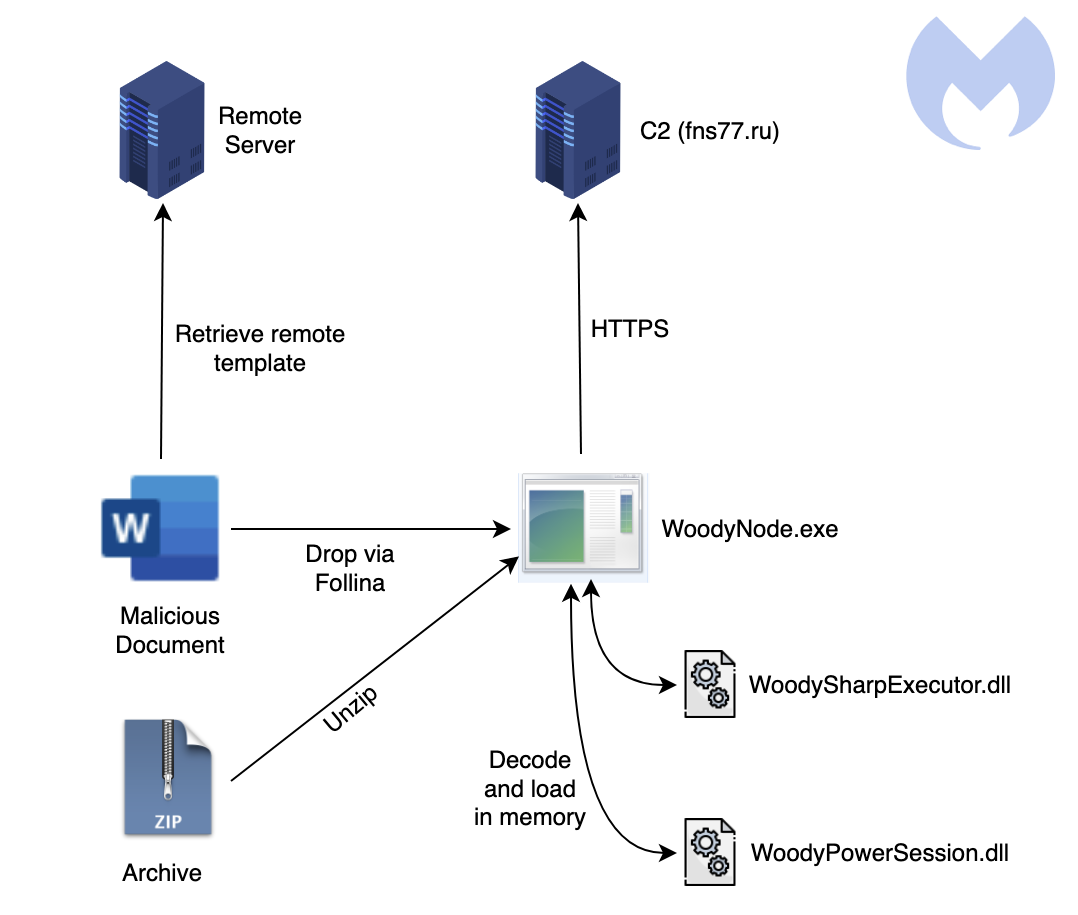

Киберпреступники доставляют зловред на компьютер цели с помощью фишинговых писем. Как правило, в таких письмах содержится ZIP-архив, распаковывающий в систему документы Microsoft Office. Злоумышленники эксплуатируют уязвимость Follina для установки пейлоада.

«Когда информация о Follina просочилась в Сеть, злоумышленники переключились на ее эксплуатацию для доставки вредоносной составляющей», — пишет команда MalwareHunterTeam.

Попавший в систему троян может собирать информацию об устройстве, выполнять команды и запускать полученные от C2 файлы, а также загружать, выгружать и удалять определенные файлы. Кроме того, вредонос снимает скриншоты и выполняет PowerShell-команды.

Чтобы уйти от детектирования, троян внедряется в процесс Notepad и удаляет себя с диска.