Исследователи из Malwarebytes обнаружили новую волну злоупотреблений форматом .svg — на этот раз в исполнении десятков порносайтов. Они используют заражённые изображения, чтобы заставить браузеры пользователей тайно «лайкать» свои посты в Facebook (признан экстремистским и запрещён в России, как и корпорация Meta).

Схема работает так: посетителю показывают .svg-файл, и если он кликает по картинке, в браузере незаметно срабатывает JavaScript, который оформляет «лайк» нужной странице — при условии, что у пользователя открыт Facebook-аккаунт (признан экстремистским и запрещён в России).

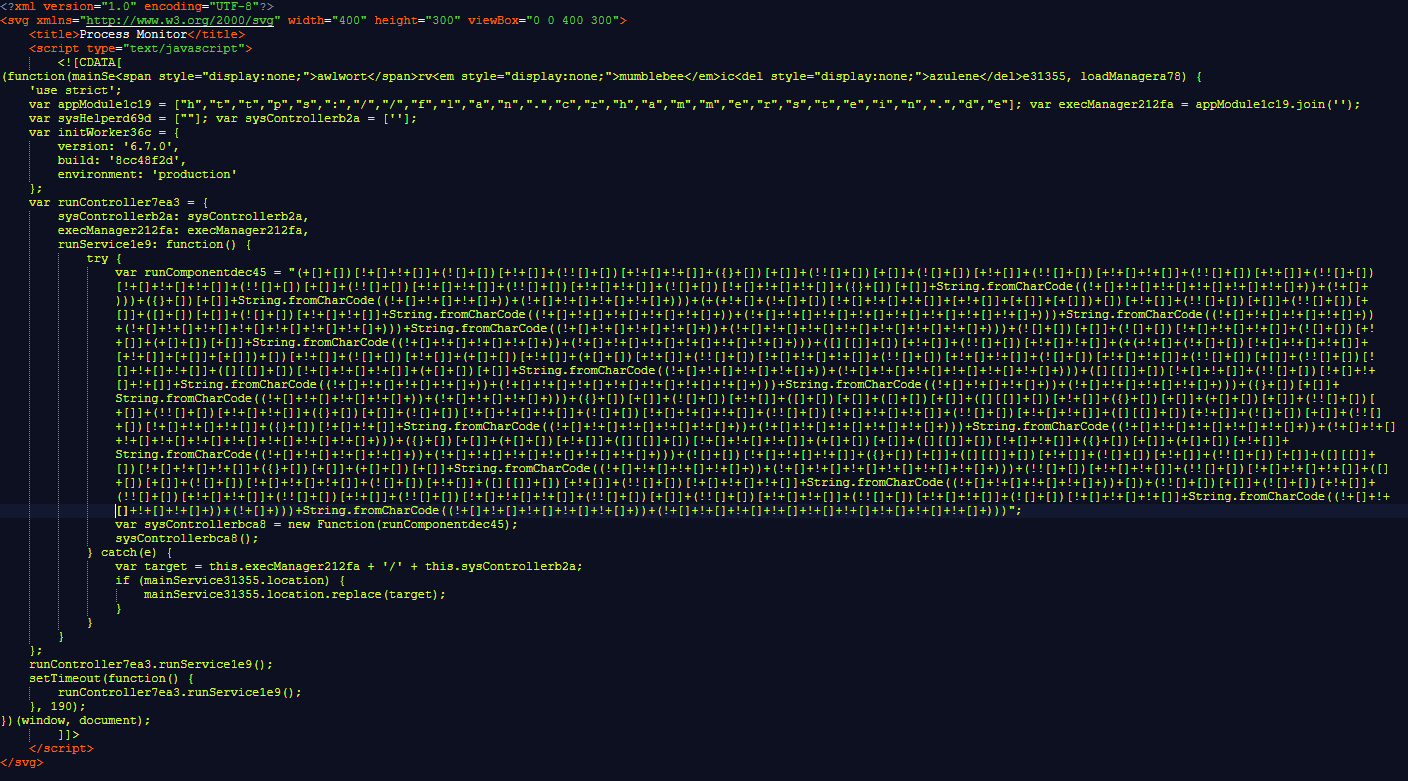

Внутри этих .svg скрывается сильно запутанный код, замаскированный с помощью модифицированной техники JSFuck, которая превращает JavaScript в хаотичную «стену» символов.

При расшифровке выясняется, что скрипт подгружает ещё цепочку обфусцированного кода, а в финале — вредонос под названием Trojan.JS.Likejack. Он и выполняет автоматический клик по кнопке «Нравится» без ведома пользователя.

Malwarebytes отмечает, что все выявленные сайты работают на WordPress. Facebook (признан экстремистским и запрещён в России) такие фальшивые аккаунты и страницы периодически блокирует, но их администраторы быстро возвращаются с новыми профилями.

Это не первый случай злоупотребления .svg. Ранее киберпреступники задействовали SVG-файлы для кражи паролей от аккаунтов в Google и Microsoft.