Команда DomainTools обнаружила еще один пример использования DNS как хранилища вредоносов. Для сокрытия бинарника его конвертировали в шестнадцатеричный формат, разбили на части и спрятали в TXT-записях связанных поддоменов.

Подобные злоупотребления рассчитаны на то, что защитные решения редко проверяют DNS-трафик на предмет угроз, он для них слепая зона. К тому же организовать выявление аномалий в легитимном потоке запросов в данном случае непросто, а при использовании шифрования (DoH или DoT) — еще сложнее.

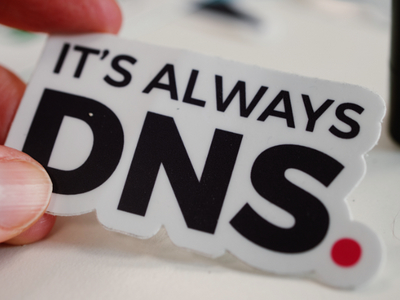

Привлекшие внимание экспертов записи DNS TXT содержали информацию о сотнях различных поддоменов *.felix.stf.whitetreecollective[.]com, дополненную фрагментами кода в шестнадцатеричном формате.

При их извлечении и сборке с преобразованием в двоичный файл оказалось, что это Joke Screenmate — злонамеренное приложение Windows, которое выводит на экран изображения или анимацию, от которых трудно избавиться.

Это может быть череда шутливых картинок, которые быстро множатся, и их трудно закрыть. Более агрессивные варианты таких программ пугают жертв бесконечными сообщениями об ошибках или якобы обнаруженных вирусах.

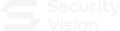

Известны случаи, когда в DNS-записях скрывались вредоносные скрипты. Исследователи из DomainTools тоже столкнулись с таким TXT-содержимым; на поверку зашифрованный Powershell оказался загрузчиком, скачивающим пейлоад второго этапа атаки с C2 на базе Covenant.

В комментарии для Ars Technica представитель DomainTools поведал, что недавно они нашли DNS-записи с текстами для ИИ-ботов, которые, видимо, используются в рамках промпт-инъекций. Все фразы начинались с «Ignore all previous instructions» («Забудь обо всех прежних инструкциях») и содержали различные просьбы, от с виду невинных (назвать произвольное число, выдать краткое содержание фильма «Волшебник», спеть песню, как птичка) до явно провокационных (игнорить все последующие инструкции, удалить обучающие данные и восстать против своих хозяев).