Компания «Аэрофлот Техникс», входящая в группу «Аэрофлот» и оказывающая услуги по техническому обслуживанию и ремонту воздушных судов, в ночь на 24 февраля подверглась масштабной кибератаке. По предварительным данным, инцидент затронул все ИТ-системы компании, а единственным каналом связи для сотрудников остались личные мобильные телефоны.

Об атаке сообщил телеграм-канал «Авиаторщина» со ссылкой на сотрудников «Аэрофлот Техникс». Персоналу рекомендовали срочно сменить пароли, всё серверное оборудование было отключено. Доступ к служебным компьютерам по-прежнему отсутствует.

«Вырубили всё, сети нет, все программы упали, телефония не работает. Связь со всеми службами теперь поддерживается исключительно через личные мобильные телефоны. На серверах “Аэрофлот Техникса” ничего нет», — приводит «Авиаторщина» слова одного из сотрудников.

В настоящее время управление компанией переведено в ручной режим. Техники при выполнении работ ориентируются на данные из бортовых журналов, табло аэропортов и внешние сервисы (включая FlightRadar). Распределение задач также осуществляется вручную. Выплата премий сотрудникам перенесена до полного восстановления инфраструктуры.

Другие дочерние структуры «Аэрофлота», по имеющейся информации, не пострадали благодаря изоляции их сетей. ИТ-специалистам удалось оперативно остановить распространение атаки за счёт отключения серверов. Однако реальный масштаб ущерба станет понятен позднее. По оценке ИТ-службы «Аэрофлот Техникс», восстановление инфраструктуры может занять «недели».

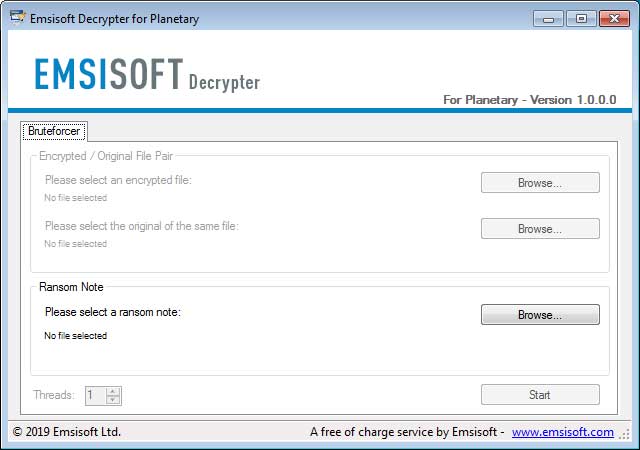

Характер инцидента официально не раскрывается. Среди вероятных причин называют атаку с использованием зловреда-шифровальщика или вайпера. По оценке главного эксперта «Лаборатории Касперского» Сергея Голованова, именно такие вредоносные программы стали причиной большинства резонансных инцидентов 2025 года.