В феврале 2026 года в открытый доступ утекло около 49,1 млн записей с данными пользователей. Такие цифры приводит компания «Перспективный мониторинг» (входит в ГК «ИнфоТеКС») по итогам ежемесячного мониторинга. За месяц эксперты зафиксировали 34 инцидента.

Под удар попали образовательные платформы, онлайн-сервисы, интернет-магазины, финансовые компании, промышленные предприятия и организации госсектора.

В опубликованных массивах — персональные данные, контакты, адреса доставки, финансовая информация и учётные записи пользователей.

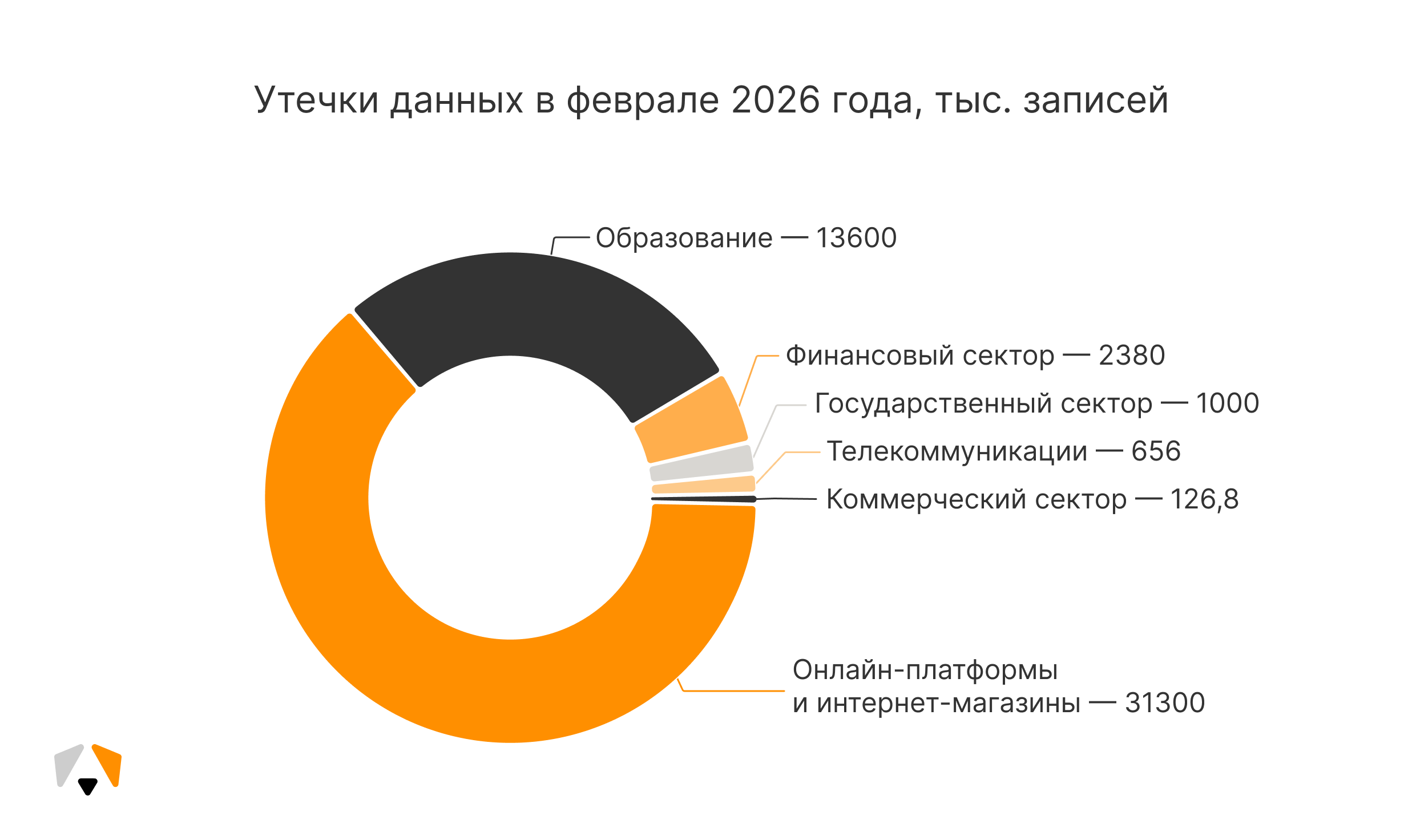

Больше всего записей пришлось на онлайн-платформы и интернет-магазины — 31,3 млн. По сути, масштаб их пользовательских баз автоматически делает такие компании наиболее «ёмкой» целью. На второе место неожиданно вышла образовательная сфера: в феврале было скомпрометировано 13,6 млн записей против 2,9 млн месяцем ранее.

Далее по объёму утечек идут финансовый сектор (2,38 млн записей), госсектор (1 млн), телеком (656 тыс.) и коммерческие организации (126,8 тыс.).

Часть инцидентов связана с публикацией приватных баз данных в открытых источниках — они изначально не предназначались для публичного распространения. Такие массивы продолжают расходиться через даркнет-площадки и специализированные каналы в мессенджерах.

Как отмечает начальник отдела исследований киберугроз «Перспективного мониторинга» Николай Галкин, утёкшие данные могут использоваться для персонализированных фишинговых атак. Поэтому стоит осторожнее относиться к письмам и сообщениям в мессенджерах — даже если они приходят от знакомых контактов.

Эксперты напоминают о базовых мерах защиты: использовать разные пароли для разных сервисов, включать двухфакторную или многофакторную аутентификацию, регулярно проверять настройки приватности в соцсетях и онлайн-платформах. Также полезно периодически проверять свои электронные адреса через сервисы мониторинга утечек, чтобы вовремя сменить скомпрометированные пароли.

Организациям же рекомендуют выстраивать системный подход к защите данных: контролировать доступы, регулярно обновлять ПО и придерживаться принципа минимальных привилегий. Это не исключает риск полностью, но заметно снижает масштаб возможного ущерба.

![APT28 атаковала UKR[.]NET: фишинг, PDF и прокси ngrok](https://www.anti-malware.ru/files/styles/adaptive-480/public/images/source/fancy_bear-news.png?itok=jcF8JHLv×tamp=1766255143)