USB-червь PlugX, забытый всеми, включая своего разработчика, годами продолжал размножаться самостоятельно. По данным исследователей, вредонос может оставаться на тысячах, а то и миллионах компьютеров.

Впервые PlugX упоминался в отчёте специалистов компании Sophos в 2023 году. Принято считать, что зловреда выпустили в дикую природу в 2019 году.

Тогда же авторы наделили его функциональными возможностями самостоятельного распространения и автоматического заражения USB-носителей. Само собой, при подключении такого накопителя к компьютеру последний тоже заражался вредоносом.

Исследователи считают, что PlugX разработали в Китае, а использовали его кибергруппировки, связанные с Министерством государственной безопасности КНР.

Создатели червя по неизвестной причине в какой-то момент забросили своё детище и отключили единственный IP-адрес, принадлежавший командному центру PlugX. Таким образом, больше никто не контролировал распространение вредоноса.

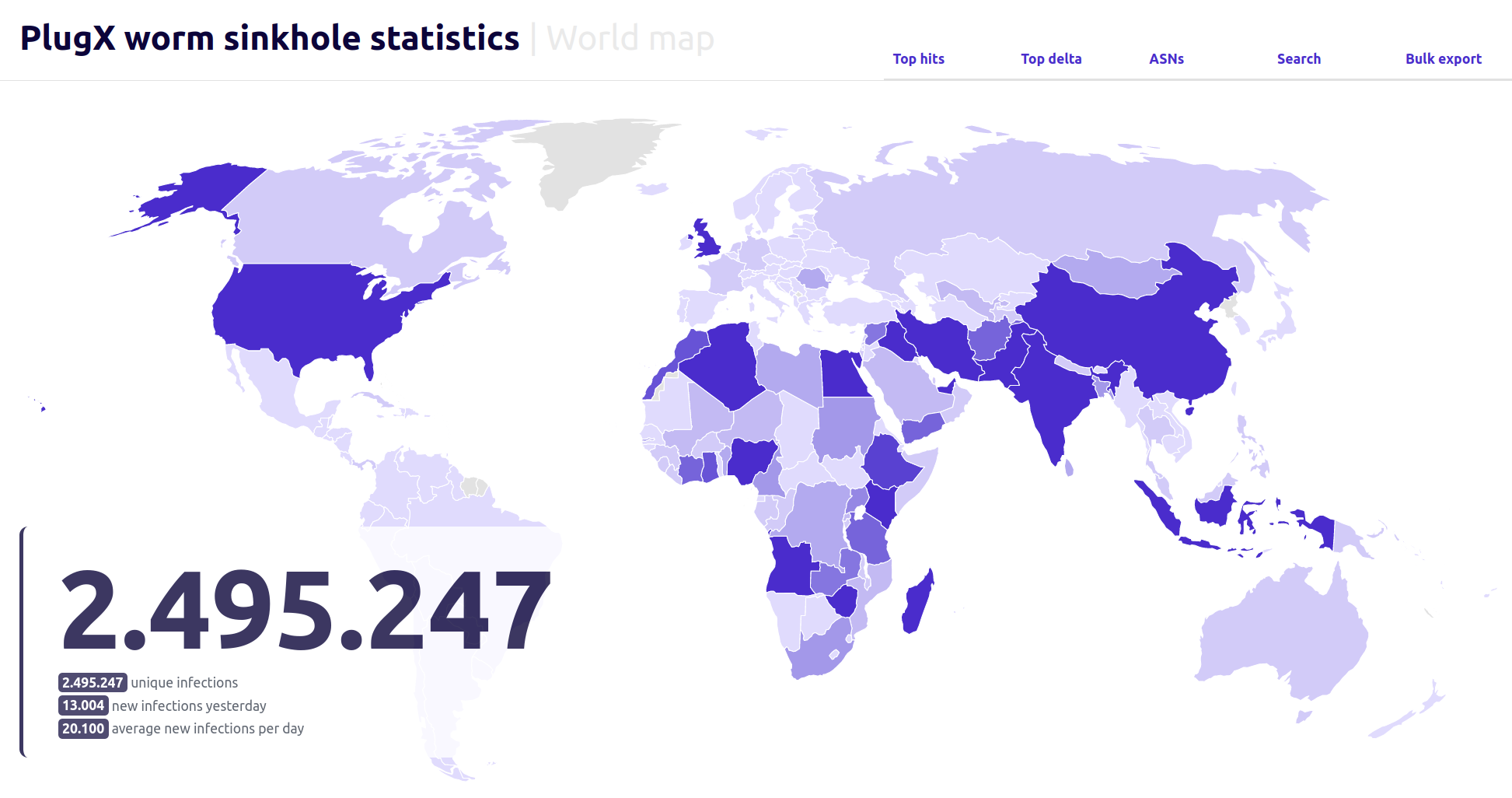

А тем временем червь продолжал жить своей жизнью, спокойно распространяя свои копии на новые устройства. По оценкам экспертов компании Sekoia, число поражённых компьютеров может исчисляться миллионами.

Специалисты даже выкупили упомянутый IP-адрес и подключили к нему свою собственную серверную инфраструктуру, попытавшись таким способом перехватить трафик и предотвратить новые заражения.

После этого на сервер Sekoia стал приходить трафик, ежедневно фиксировались от 90 000 до 100 000 уникальных IP-адресов. Несмотря на то что число IP-адресов не конвертируется в число заражённых компьютеров напрямую, эти цифры всё равно дают понять масштаб заражений PlugX.