Планирование реагирования на инциденты в информационной безопасности — ключевой фактор повышения кибервыживаемости организации. Как минимизировать ущерб и восстановить функционирование системы? Какие инструменты автоматизации могут быть применены для управления процессом реагирования?

- Введение

- Реагирование на инциденты в информационной безопасности

- Автоматизация процесса реагирования на инциденты

- Прогнозы экспертов по развитию отрасли

- Выводы

Введение

Невозможно предотвратить каждую кибератаку. Целенаправленные и настойчивые действия киберпреступников в конечном итоге приведут к инциденту в информационной безопасности. Поэтому важно не только заниматься предотвращением кибератак, но и обучаться правильной и своевременной реакции на инциденты, чтобы минимизировать риски и предотвратить фатальные последствия для организации.

Ведущие эксперты отрасли в рамках прямого эфира AM Live затронули такие важные вопросы, как составление плана реагирования на инциденты, совместная работа департаментов ИТ и ИБ, необходимость автоматизации процесса реагирования, а также высказали свои мнения о перспективах развития автоматизированных систем в этой сфере.

Рисунок 1. Эксперты отрасли в студии телепроекта AM Live

Спикеры прямого эфира:

- Вячеслав Тупиков, руководитель группы ИБ службы безопасности, ГК «Солар»;

- Дмитрий Дудко, заместитель генерального директора, Spacebit;

- Станислав Грибанов, руководитель продукта Гарда NDR, «Гарда Технологии» (входит в группу компаний «Гарда»);

- Максим Струпинский, архитектор проектов по информационной безопасности, R-Vision;

- Никита Назаров, руководитель отдела расширенного исследования угроз, «Лаборатория Касперского»;

- Ильназ Гатауллин, руководитель направления Продукты для бизнес-рынка, МТС RED;

- Максим Суханов, ведущий эксперт CICADA8 по форензике, Future Crew.

Ведущий и модератор дискуссии — Илья Шабанов, генеральный директор «АМ Медиа».

Реагирование на инциденты в информационной безопасности

Процессы реагирования на инциденты

Эксперты уделили особое внимание основным этапам реагирования. В частности, Максим Струпинский дал краткую характеристику каждому из этапов известной модели 6-Step Incident Response Process института SANS.

- Подготовка и планирование: на этом этапе разрабатываются политика безопасности и модель угроз, проводится оценка атакующего. Выполняется анализ уязвимостей, принимаются проактивные меры для предотвращения возможных инцидентов. Особое внимание уделяется обучению персонала и тренингам.

- Детектирование и оповещение: здесь необходимо зафиксировать событие и оповестить группу реагирования.

- Оценка и принятие решения: после обнаружения инцидента нужно оценить его масштаб, характер и влияние на организацию. Это позволяет определить критические системы, данные и ресурсы, а также классифицировать инцидент в соответствии с определёнными шкалами.

- Реагирование и извлечение уроков: изоляция сегментов, принятие мер по остановке распространения инцидента, минимизации ущерба и устранению опасности. Также осуществляются пересмотр процедур и политик информационной безопасности, внедрение дополнительных средств защиты.

Максим Струпинский, архитектор проектов по информационной безопасности, R-Vision

Значение плана реагирования на инциденты

Дмитрий Дудко:

— Обсуждение степени важности обучения, совершенствования знаний и навыков персонала свелось к общему мнению, что без должной подготовки сотрудников, которая должна проводиться постоянно, реагирование на инциденты в ИБ будет недостаточно хорошим.

Так что же играет более значимую роль: написанные правила по реагированию на инциденты или всё-таки практическая подготовка сотрудников?

Дмитрий Дудко, заместитель генерального директора, Spacebit

Полагаясь на мнение Дмитрия Дудко, стоит отметить, что безопасность возникает из «бумаги», т. е. строится на планировании, а главным двигателем безопасности в последнее время было соответствие требованиям (комплаенс).

Станислав Грибанов:

— В последнее время значительно изменилось отношение к безопасности, так называемая «бумажная безопасность» в виде политик ИБ и моделей угроз начала обрастать реальными технологиями. Глобально обработка инцидентов изменилась и в настоящее время мы можем наблюдать большие инвестиции в производство средств защиты.

Станислав Грибанов, руководитель продукта Гарда NDR, «Гарда Технологии» (входит в группу компаний «Гарда»)

Взаимодействие департаментов ИТ и ИБ

Важно ли разграничить зоны ответственности между ИТ- и ИБ-департаментами или следует организовать их совместную работу? Необходимо разработать политику проведения расследования, говорит Дмитрий Костров, заместитель генерального директора по ИБ компании iEK, ведь в случае возникновения инцидента будет ясно, какова зона ответственности и кто виноват в произошедшем.

По словам Дмитрия Дудко, наилучший вариант организации работы — добавление в департамент ИТ специалистов по реагированию на инциденты в информационной безопасности.

Организация работы департаментов ИТ и ИБ изначально должна основываться на выстраивании между структурами здоровых и дружественных отношений; в этом случае работа специалистов будет слаженной и оперативной, что чрезвычайно важно для быстрого реагирования на инциденты, считает Вячеслав Тупиков.

Вячеслав Тупиков, руководитель группы ИБ службы безопасности, ГК «Солар»

Кроме процесса управления инцидентами, утверждает Максим Струпинский, также не стоит забывать и про управление уязвимостями. Уже на этом этапе подразделения ИТ и ИБ должны выстроить доверительные взаимоотношения, в противном случае информационной безопасности как таковой не будет.

По данным опроса зрителей о готовности к реагированию на инциденты, 38 % будут реагировать по обстоятельствам. 32 % разработали регламенты и описали процесс. 11 % разработали чёткие сценарии для разных типов инцидентов. 9 % опрошенных сделали всё из списка выше и провели киберучения, а 6 % респондентов внедрили систему автоматизации реагирования (SOAR, XDR). Оставшиеся 4 % отдали реагирование на аутсорсинг.

Рисунок 2. Насколько вы готовы к реагированию на инциденты в ИБ?

Изобилие «реагирующих по обстоятельствам» прокомментировал Ильназ Гатауллин. По его словам, если компания не подготовлена к реагированию на инциденты, то из-за отсутствия алгоритма действий эффективность работы команды снижается на 50 %. В таких случаях важно выстроить план реагирования на инциденты, а специалистам — иметь опыт работы в подобных условиях.

Ильназ Гатауллин, руководитель направления Продукты для бизнес-рынка, МТС RED

Обучение и подготовка персонала к инцидентам в ИБ

Илья Шабанов, ведущий и модератор дискуссии, генеральный директор «АМ Медиа»

Ведущий отметил важность качественной подготовки специалистов, а также задал спикерам вопрос о том, что необходимо делать для слаженной работы команды в случае обнаружения инцидента.

Первый шаг — регламенты, по которым будет выстроено взаимодействие между департаментами, поделился своим мнением эксперт Никита Назаров. После этого нужно тщательно исследовать ландшафт угроз и провести мониторинг инфраструктурных моментов.

Никита Назаров, руководитель отдела расширенного исследования угроз, «Лаборатория Касперского»

Без обучения безопасность не может быть построена. Человек должен пройти минимальный и достаточный курс по обеспечению информационной безопасности. Также должен быть построен внутренний сайт по ИБ, где каждый сотрудник мог бы задать вопрос и получить оперативный ответ по алгоритму действий при возникновении инцидентов, отмечает Дмитрий Костров.

Умение персонала использовать инструменты по обеспечению безопасности, правильная интерпретация поступающих данных, а также психологическая подготовка сотрудников являются ключом к слаженной работе при возникновении разного рода инцидентов, уверяет независимый эксперт по информационной безопасности Олег Федюкин.

Инструменты ИБ

При обсуждении инструментов спикеры отметили важность наличия систем управления инцидентами и событиями, которые могут быть использованы для оркестровки и администрирования процессов. Однако для реагирования на инциденты они вряд ли подходят.

Большинство экспертов назвали одними из самых востребованных инструментов защиты EDR и SOAR. Важное замечание добавил Вячеслав Тупиков, сделавший вывод, что сложные и дорогие решения требуются не всегда: в большинстве случаев достаточно базовых средств защиты, а также понимания степени важности информации для компании.

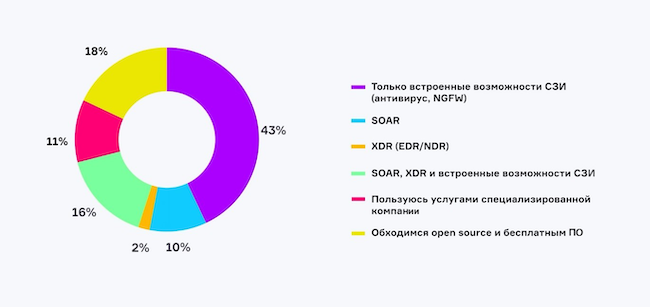

Рисунок 3. Какие инструменты вы используете для реагирования на инциденты в ИБ?

Согласно результатам опроса, 43 % зрителей используют только встроенные возможности СЗИ (антивирус, NGFW). 18 % ответили, что обходятся открытым кодом и бесплатным ПО. 16 % опрошенных применяют SOAR, XDR и встроенные возможности СЗИ, 11 % пользуются услугами специализированной компании. 10 % проголосовали исключительно за SOAR, а остальные 2 % отметили, что применяют XDR (EDR / NDR).

Автоматизация процесса реагирования на инциденты

Максим Суханов отметил, что важность автоматизации процессов реагирования особенно велика в крупных компаниях.

Максим Суханов, ведущий эксперт CICADA8 по форензике, Future Crew

Для специалиста по ИБ немаловажным является то, что автоматизация значительно упрощает работу, ведь она может использоваться в сборе и обработке данных, помогает проанализировать произошедшие события, а также позволяет изолировать хосты.

Дмитрий Дудко назвал ещё один фактор, способствующий всё большему внедрению средств автоматизации: нехватка кадров. Ситуация на рынке труда заставляет руководителей всё чаще прибегать ко внедрению систем, которые облегчали бы специалистам работу.

Эффективное реагирование на инциденты в ИБ

Максим Струпинский отметил, что для повышения качества реагирования на инциденты необходимо проводить анализ. Также внимание зрителей было обращено на важность тщательного анализа вновь появившихся угроз и уязвимостей, значимость подготовки команды к работе в условиях появления новых вариантов атак.

Рисунок 4. Чего вам больше всего не хватает для эффективного реагирования на инциденты?

По результатам опроса видно, что 30 % респондентов отметили нехватку опыта и слаженности команды. 22 % не хватает планов реагирования и плейбуков. 19 % выделили отсутствие понимания процесса. 10 % опрошенных отметили недостаточность инструментов автоматизации. Ещё 4 % пожаловались на нехватку средств защиты. 15 % респондентов не нашли подходящего варианта ответа.

Для решения самой распространённой проблемы (нехватки опыта) Ильназ Гатауллин предложил активно организовывать киберучения и редтиминг, чтобы улучшить согласованность действий команды.

Спикеры отметили важность как применения готовых плейбуков для реагирования на инциденты, так и последующей адаптации этих сценариев под конкретную инфраструктуру.

Ошибки при автоматизации

Каждый из спикеров выделил основные ошибки при автоматизации реагирования на инциденты. В частности, были названы:

- незнание инфраструктуры своей системы,

- отсутствие широкого взгляда на возникшую проблему,

- автоматизация процессов без их детального изучения,

- отсутствие оценки модели угроз,

- недостаточное количество тренировок команды или их отсутствие,

- недостаточный мониторинг,

- некачественная настройка аудита,

- недостаточное внимание к мелким инцидентам.

Прогнозы экспертов по развитию отрасли

Максим Суханов полагает, что в ближайшие годы не ожидается значительных технических прорывов в реагировании на инциденты. Однако он рекомендовал сосредоточиться на улучшении существующих плейбуков и подготовке к различным вариантам развития событий.

Ильназ Гатауллин видит в перспективе большее количество квалифицированных специалистов по информационной безопасности.

Максим Назаров отметил, что в ближайшие десять лет ожидается движение в сторону «единого окна» и профилирования.

Максим Струпинский спрогнозировал, что искусственный интеллект будет активно использоваться как злоумышленниками, так и защитниками.

Станислав Грибанов считает, что платформенность и экосистемный подход будут развиваться, особенно в части готовых плейбуков и конструкторов.

Дмитрий Дудко ожидает в ближайшее время усиления кадрового голода и потребности в автоматизации для обогащения информации и подготовки контекста. Правовая оценка инцидентов, по мнению эксперта, также будет развиваться, особенно в контексте персональных данных и возможных штрафов.

Вячеслав Тупиков отметил, что автоматизация может помочь в решении проблем кадрового голода, однако важно помнить о возможных последствиях, таких как потеря работы для людей.

Рисунок 5. Каково ваше мнение об организации процесса реагирования на инциденты в ИБ после эфира?

30 % опрошенных убедились, что всё делают правильно. 26 % отметили, что будут улучшать процессы реагирования. 15 % респондентов заинтересовались средствами реагирования и автоматизации. 11 % указали, что всё это интересно, но пока избыточно. 9 % предложили провести ещё один эфир, и ещё столько же зрителей в этот раз не поняли темы беседы.

Выводы

Реагирование на инциденты в информационной безопасности — это процесс обнаружения и анализа вредоносных действий, принятия контрмер и восстановления информационных систем после компрометации. Он направлен на минимизацию ущерба, вызванного инцидентом, и восстановление нормального функционирования системы.

В эфире AM Live были рассмотрены основные аспекты и принципы ответных действий при нарушениях безопасности информационных систем. Можно сделать вывод о том, что эффективная ответная реакция требует комплексного подхода, включающего в себя не только технические меры, но также чёткую стратегию и грамотное управление процессами. Реагирование на инциденты требует постоянно проводить мониторинг, анализ и обновление методов, чтобы быть готовым к постоянно изменяющимся угрозам. Ответные меры должны быть своевременными, адекватными и эффективными. Важно минимизировать ущерб и обеспечивать контроль инцидентов в области информационной безопасности.

Телепроект AM Live еженедельно собирает экспертов отрасли в студии для обсуждения актуальных тем российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!