Международная антивирусная компания ESET сообщает о стремительном росте активности опасной троянской программы FileCoder, которая шифрует личные файлы пользователя с целью получения выкупа за расшифровку. Большую часть пострадавших составляют российские пользователи.

Эксперты компании ESET зафиксировали необычный всплеск активности семейства вредоносных программ Filecoder. Согласно данным, полученным при помощи облачной технологииESET Live Grid, активность Win32/Filecoder по сравнению со средним уровнем, зафиксированным в первой половине 2013 года, возросла более чем на 200%.

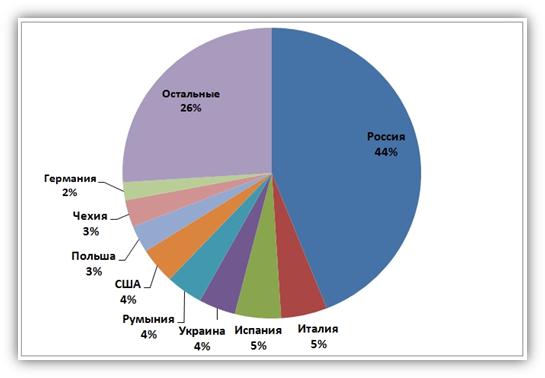

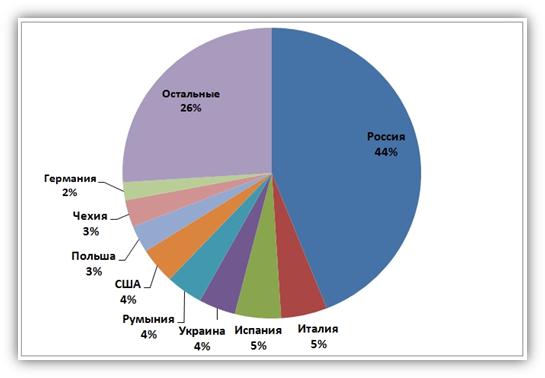

От данной активности больше всего пострадали пользователи из России. По данным ESET, на нашу страну приходится 44% обнаружений. Кроме того, значительная доля заражений зафиксирована в Европе – от вымогателей FileCoder пострадали пользователи из Германии, Испании, Италии, Польши, Румынии, Украины и Чехии. Также заражения этим вредоносным ПО были отмечены в США.

Диаграмма активности Win32/FileCoder в разных странах

Попав на компьютер, троян шифрует файлы пользователя, по расширению выбирая те, которые с наибольшей вероятностью представляют для него ценность: как правило, это документы, фотографии, музыкальные файлы и различные архивы.

В информационном окне трояна киберпреступники могут сообщить, что доступ к компьютеру пользователя ограничен, поскольку данный ПК является источником чрезвычайно опасного вируса или распространяет ссылки на детскую порнографию. За «чрезвычайно тяжелую работу по детектированию вируса» от пользователя могут потребовать заплатить от 100 до 3 000 евро.

«Семейство Win32/Filecoder представляет большую угрозу, чем другие разновидности блокеров-вымогателей, поскольку могут шифровать файлы пользователя. Разные модификации FileCoder используют разные по сложности алгоритмы шифрования, - говорит Роберт Липовски, аналитик антивирусной лаборатории ESET. - Суммы выкупа варьируются от 100 до 200 евро, однако некоторые варианты могут запрашивать суммы до 3 000 евро. Потребовать такой большой выкуп могут в тех случаях, когда зараженный компьютер принадлежит какой-либо компании».

«Деструктивность и последствия от заражения такой вредоносной программой трудно переоценить, так как пользователь лишается всех своих данных. Риски потери важной информации только увеличиваются, если речь идет о заражении компьютеров сотрудников компании, поскольку в этом случае может пострадать корпоративная информация, - говорит Артем Баранов, ведущий вирусный аналитик ESET Russia. - Если в случае обычных вымогателей, которые блокируют рабочий стол пользователя, можно избавиться через несколько общеизвестных действий в ОС, то в случае с шифровальщиком, на это может уйти очень много времени. Все зависит от конкретной модификации FileCoder».