Специалисты Центра кибербезопасности компании F6 выпустили блог, в котором рассказали о рисках утечки персональных данных и конфиденциальных документов через онлайн-песочницы.

Онлайн-сервисы вроде VirusTotal, JoeSandbox и Any.Run нужны, чтобы проверить подозрительные файлы, письма или ссылки.

Но у них есть и оборотная сторона. Проверки и отчёты часто становятся публичными — а значит, получить к ним доступ может кто угодно, в том числе злоумышленники. Они могут, например, следить, «засветился» ли их инструмент, и менять тактику, если атака раскрыта.

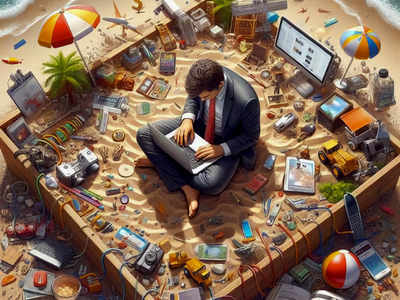

Есть и другая проблема: пользователи иногда загружают на проверку файлы с персональными или служебными данными. А потом эти документы становятся частью публичной базы. В результате утекшая информация может попасть в руки атакующих или конкурентов.

Особенно опасны такие утечки, если в файлах есть данные о внутренней инфраструктуре, конфигурации, IP-адресах, логинах — по этим артефактам можно вычислить конкретную компанию, что чревато и репутационными последствиями.

Для примера специалисты F6 изучили песочницу Any.Run. Она позволяет не только просматривать отчёты, но и скачивать файлы — если зарегистрироваться. В отличие от VirusTotal или JoeSandbox, где доступ к содержимому ограничен.

Эксперты проанализировали файлы, загруженные в Any.Run пользователями из России за 2024–2025 годы. Среди них особенно выделяются три типа документов:

- Файлы с персональными данными — иногда это не просто одиночные записи, а целые списки с данными сотрудников. Такие сведения — находка для фишинговых атак или мошенничества по схемам вроде FakeBoss или «мамонта».

- Документы с коммерческой тайной — договоры, внутренние регламенты, производственные документы и т. д.

- Файлы, связанные с ИБ-инцидентами — в том числе настоящие корпоративные документы, попавшие в открытый доступ по ошибке.

По оценкам, больше всего в публичном доступе оказывается именно персональных данных. Объёмы колеблются от сотен до тысяч уникальных записей в год. Один только обнаруженный файл содержал почти 1300 записей.

Это особенно важно на фоне изменений в российском законодательстве. С 30 мая 2025 года вступают в силу новые нормы: Федеральный закон №420-ФЗ и уже действующий №421-ФЗ. Они усиливают ответственность за утечку персональных данных — теперь не только административную, но и уголовную. Причём отвечать могут не только операторы ПДн, но и компании, чьи сотрудники случайно «сливают» данные, загружая файлы в песочницы.

Вывод один: даже если вы просто проверяете файл «на вирусы», нужно помнить, какие именно данные вы туда отправляете.