2012 год стал переломным с точки зрения развития кибервооружений: к его началу человечество подошло со знанием всего лишь двух вредоносных программ, к разработке которых, по мнению экспертов, имеют отношения правительственные структуры - Stuxnet и Duqu. Однако уже в первые месяцы этого года специалистам «Лаборатории Касперского» пришлось столкнуться с изучением инцидентов, связанных как минимум еще с четырьмя видами вредоносных программ, имеющих право быть отнесенными к классу кибероружия.

О том, какая между ними связь и почему их деятельность в основном ограничена одним и тем же геополитическим регионом рассказывает главный антивирусный эксперт «Лаборатории Касперского» Алекандр Гостев в своей статье, посвященной развитию кибероружия.

Одним из основных событий уходящего года в области информационной безопасности стало обнаружение экспертами «Лаборатории Касперского» сложной вредоносной программы Flame, значительно превосходящей по сложности и функционалу своего «предшественника» – Duqu. Новый троянец сочетал в себе свойства бэкдора и червя, имея возможность распространяться по локальной сети и через съемные носители при получении соответствующего приказа. После заражения системы Flame приступал к выполнению сложного набора операций, в том числе к анализу сетевого трафика, созданию снимков экрана, аудиозаписи разговоров, перехвату клавиатурных нажатий и т.д. Собранные данные передавались на серверы Flame. Детальный анализ вредоносной программы позволил исследователям установить, что ее разработка началась еще в 2008 году и активно продолжалась вплоть до момента обнаружения в мае 2012 года. Кроме того, выяснилось, что один из модулей платформы Flame был использован в 2009 году для распространения червя Stuxnet.

Дальнейшие поиски привели исследователей к обнаружению еще одной сложной вредоносной программы, созданной на платформе Flame, однако отличающейся по функционалу и ареалу распространения. Сложный комплекс инструментов для осуществления кибершпионажа Gauss обладал модульной структурой и функционалом банковского троянца, предназначенного для кражи финансовой информации пользователей зараженных компьютеров. Многочисленные модули Gauss использовались для сбора информации, содержащейся в браузере, включая историю посещаемых сайтов и пароли, используемые в онлайн-сервисах. Жертвами вредоноса стали клиенты ряда ливанских банков, таких как Bank of Beirut, EBLF, BlomBank, ByblosBank, FransaBank и Credit Libanais, а также Citibank и пользователи электронной платежной системы PayPal. Стоит отметить, что при всей многочисленности различных модулей в составе Gauss отсутствовал модуль, предназначенный для кражи денег – троянец лишь собирал и передавал на командные серверы подробные данные обо всех транзакциях, но не мог производить их самостоятельно.

Впоследствии эксперты обнаружили еще один интересный модуль, созданный на платформе Flame – miniFlame. Обладающий полноценным шпионским функционалом, он был предназначен для кражи информации и обеспечения непосредственного доступа к зараженной системе. Примечательно, что для его функционирования наличие в системе основных модулей Flame было совсем необязательно. Кроме того, было установлено, что миникибершпион мог использоваться в комплекте с банковским троянцем Gauss. Судя по функционалу бэкдора и незначительному количеству инфицированных машин, miniFlame использовался очень точечно, для получения наиболее ценных сведений.

Подводя итоги кибервооруженных конфликтов, имевших место в 2012 году, нельзя не упомянуть «мистическую» вредоносную программу Wiper, которая в апреле удалила всю информацию с компьютеров ряда промышленных объектов нефтегазовой отрасли ближневосточного региона. Именно в процессе поиска Wiper эксперты «Лаборатории Касперского» обнаружили Flame, Gauss и miniFlame. Детальный анализ образов жестких дисков, подвергшихся атаке Wiper, позволил почти полностью восстановить картину того, как происходило заражение системы и ее последующее уничтожение. Однако, несмотря на все усилия экспертов, найти файлы самого «стирателя» пока так и не удалось.

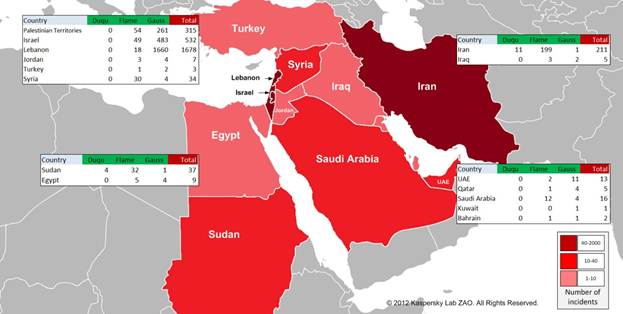

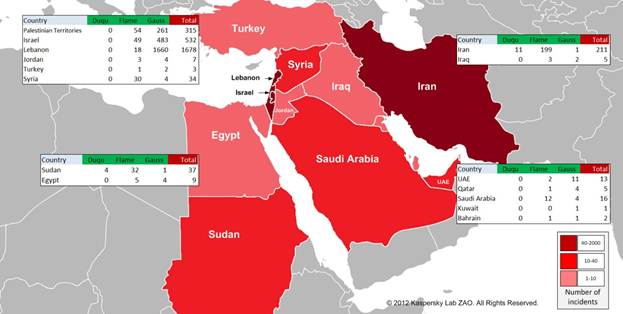

География применения кибероружния в 2012 году

«В 2012 году произошло расширение территории применения кибероружия: если раньше зоной кибервоенных конфликтов считался Иран, то теперь она расширилась на весь прилегающий к нему регион Западной Азии. Подобная динамика является точным отражением политических процессов, происходящих в этом регионе, давно уже являющемся «горячей точкой», – уверен Александр Гостев. – И без того непростую обстановку в регионе, которая сложилась из-за иранской ядерной программы, в 2012 году дополнили политические кризисы в Сирии и Египте. Ливан, Палестинская автономия, волнения в ряде стран Персидского залива дополняют общую картину нестабильности. В этих условиях стремление других государств мира, имеющих интересы в регионе, использовать для достижения своих целей все возможные инструменты – в том числе высокотехнологичные – вполне логично».