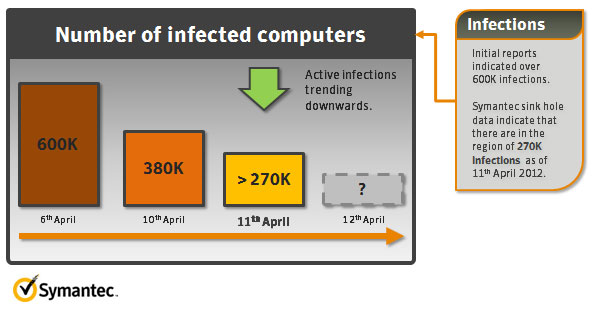

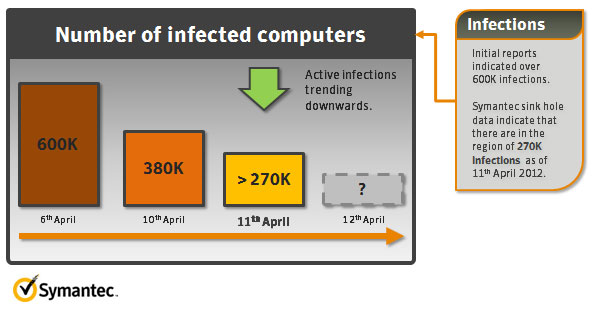

Корпорация Symantec сообщает о сокращении количества заражений OSX.Flashback. Ранее сообщалось, что была создана бот-сеть, которая включает более 600000 компьютеров Mac, однако по последним данным их число сократилось до 270000. Считается, что данная сеть смогла достичь такого масштаба за счет использования уязвимостей Oracle Java SE Remote Java Runtime Environment Denial Of Service (CVE-2012-0507, BID 51261), массово распространяя эксплойты.

Устройства фирмы Apple, которые ошибочно считаются неуязвимыми, в последнее время все чаще подвергаются атакам злоумышленников. OSX.Flashback появился в конце 2011 года и длительное время распространялся благодаря приемам социальной инженерии, стараясь проникнуть на компьютеры как фальшивое обновление Flash. Данная программа использовала цифровые сертификаты, сообщающие о том, что ПО разработано компанией Apple. Сейчас для запуска загрузки Flashback использует последнюю уязвимость Java.

Авторы вредоносной программы некоторое время предпринимали атаки на Mac OS, поэтому недавние инфекции OSX.Flashback.K показали серьезное смещение общего тренда, по которому существенно доминировали атаки на ОС Windows. Однако количество зараженных компьютеров значительно сократилось, и по данным компании Symantec всего за сутки 10-11 апреля уменьшилось с 380 000 до 270 000.

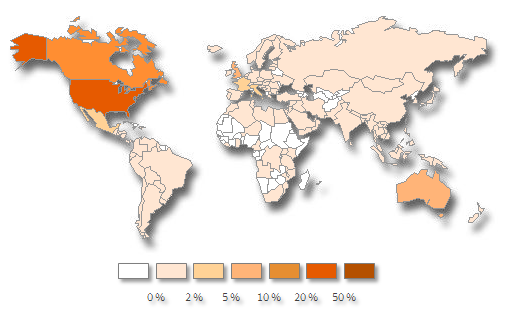

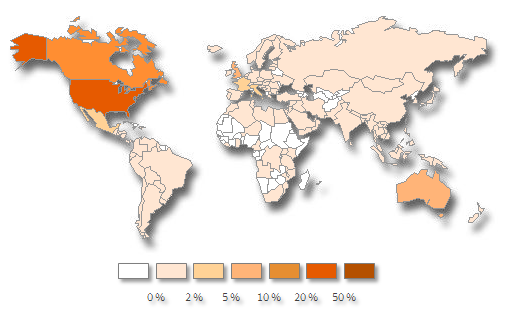

Текущий уровень распространения Flashback отражен на карте, которая демонстрирует самый высокий уровень распространения трояна в Северной Америке, Австралии и Великобритании.

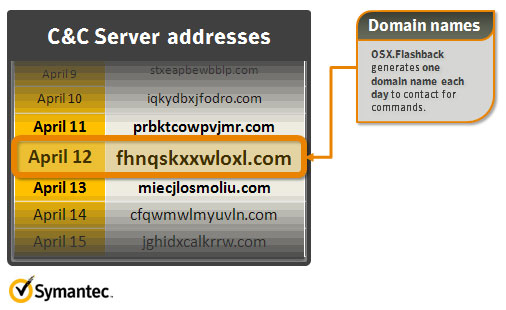

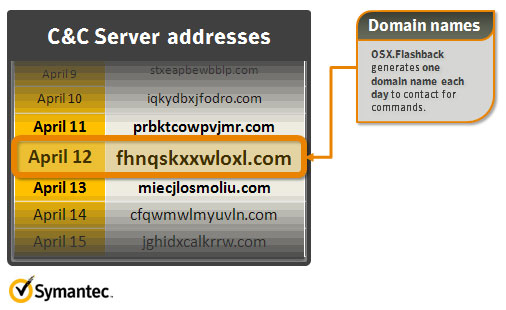

OSX.Flashback.K использует генератор имен доменов (DNG), который позволяет ему создавать новый домен каждый день, чтобы сохранять связь с сервером C&C. Иллюстрация показывает, какие домены были использованы на протяжении нескольких дней. Они уже отслеживаются Symantec Security Response.

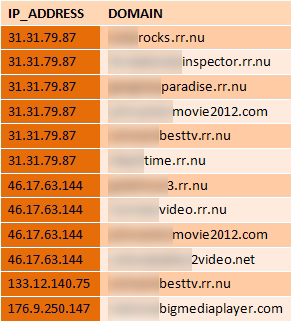

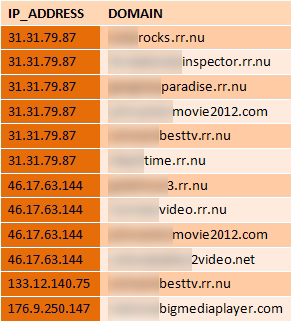

Также удалось установить несколько определенных IP-адресов, использованных для распространения варианта OSX.Flashback.K.

Существуют домены в зоне “.com”, зарегистрированные 26 марта и 4 апреля. Эти даты совпадают с подготовкой к последней атаке Flashback. Данные IP-адреса непосредственно размещали эксплойт (CVE-2012-0507), помогая устанавливать OSX.Flashback.K. Они обслуживали дополнительные загрузки и записывали статистические данные, которые Flashback отсылает на сервер. Хотя эти IP-адреса больше не обслуживают вредоносный контент, связанный с OSX.Flashback.K, специалисты Symantec тщательно следят за ситуацией на случай, если группировка Flashback решит расширить поле деятельности.

Компания Apple выпустила патч, исправляющий ошибки безопасности Java для систем OS X v10.7 и Mac OS X v10.6. Более старые системы (v10.5 и ранее) остаются уязвимыми, и согласно официальной позиции Apple в данном случае нужно отключить Java для предотвращения заражения. Если процедура обновления еще не произошла, рекомендуется вручную скачать и установить патч, чтобы защитить свою ОС от возможных атак.