В ходе итоговой пресс-конференции Positive Technologies был сделан традиционный прогноз: легче в 2026 году не станет. В компании прогнозируют увеличение количества успешных атак на 30 %. Что противопоставят угрозам вендоры? Чего ждать от регулирования?

- 1. Введение

- 2. Угрозы в новом году

- 3. Основные тенденции в ИБ-индустрии

- 4. Чего ждать от регуляторов?

- 5. Выводы

Введение

В конце года различные компании подводят итоги и делают прогнозы на следующий период. Однако уже не первый раз эксперты в сфере ИБ предупреждают, что затишья ждать не стоит.

2025 год был весьма неспокойным. Он отметился целым рядом заметных атак, которые нанесли компаниям большой ущерб. Можно вспомнить нападения на «Лукойл» в марте, розничную сеть «Доброцен», холдинг Novabev, аптечные сети «Столички» и «Неофарм», а также «Аэрофлот» в июле. Везде прямой ущерб измерялся сотнями миллионов рублей по самым осторожным оценкам.

Злоумышленники имеют склонность перенимать передовой опыт «коллег», тем более что многие группировки являются транснациональными. Можно вспомнить нашумевшую атаку на британскую автопромышленность осенью, в результате чего вся отрасль в стране простаивала больше месяца. Последствия затронули почти 5 тысяч предприятий, на которых работает около 120 тысяч человек. Общий убыток составил более 3,5 млрд фунтов стерлингов (более 5 млрд долларов).

Россия уже давно стала одной из самых атакуемых стран в мире, и ситуация вряд ли изменится в наступившем году. Плюс ко всему, за минувшие 3 с лишним года вчерашние хактивисты набрались опыта, стали более организованными и, соответственно, готовыми к более изощрённым атакам.

Всё это, по мнению экспертов Positive Technologies, станет основной предпосылкой для развития событий в текущем году. Неизбежно будет меняться регулирование. Разные государства, и Россия в том числе, уже анонсировали принятие целого ряда мер, направленных на противодействие киберпреступности.

Угрозы в новом году

Как спрогнозировала руководитель направления аналитических исследований Positive Technologies Ирина Зиновкина на итоговой пресс-конференции «Анатомия цифровых бурь», рост успешных атак в 2026 году составит около 30 %.

Значимым фактором станет использование злоумышленниками искусственного интеллекта. Как отметил директор по развитию продуктов Positive Technologies Алексей Павлов, не стоит ожидать активного использования ИИ для написания вредоносного кода. Проблема здесь та же, что и с кодом легитимным, — низкое качество. Но для планирования атак злоумышленники применяют ИИ довольно активно, и эта практика будет только увеличиваться.

Уже в 2024 году злоумышленники начали активно использовать ИИ для сбора информации о жертвах из открытых источников (OSINT), поиска уязвимостей в инфраструктуре или отдельных приложениях, анализа сетевого трафика или подбора паролей. По некоторым данным, с помощью ИИ проводится уже 80–90 % планирования, разведки и разработки методов вторжения.

Факторы геополитики и цифровизации

По мнению Ирины Зиновкиной, именно эти факторы станут решающими для формирования ландшафта киберугроз в 2026 году (рис. 1). Злоумышленники всегда используют заметное отставание средств защиты от внедрения цифровых решений.

Рисунок 1. Предпосылки формирования ландшафта киберугроз в России

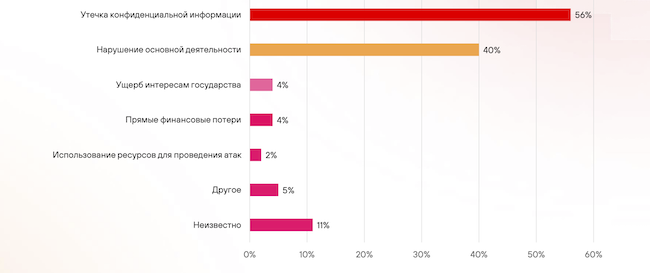

Наиболее велики риски для промышленности, где процесс внедрения различных цифровых технологий продолжается. Речь идёт в том числе о системах промышленной автоматизации и индустриального интернета вещей (IIOT). Атаки на них могут привести к вмешательству в технологические процессы или их остановке. Все это может быть предпосылкой как политически, так и финансово мотивированных атак, например, вымогательских. Основные последствия атак приведены на рис. 2.

Рисунок 2. Основные последствия атак на российские компании в 2025 году

Также, по мнению Ирины Зиновкиной, дополнительным фактором риска становится политика импортозамещения. Часто она выполняется в условиях цейтнота без должного внимания к защищённости.

Геополитический фактор зависит от обстановки в мире. В случае снижения напряжённости количество политически мотивированных атак будет снижаться, но будет расти количество нападений, в которых целью является шпионаж или выкуп. При сохранении ситуации на текущем уровне количество атак без явного материального мотива останется высоким.

Как отмечала Ирина Зиновкина в октябре на форуме Positive Security Day, злоумышленники всё равно окупают атаки. Их прибыль в среднем в 5 раз превышает затраты. Также она заявила о том, что многие прежде хактивистские группировки могут переориентироваться на атаки с другой мотивацией. К слову, если раньше такие группировки применяли исключительно легитимное ПО или средства с открытым кодом, то в 2025 году в их арсенале начали появляться собственные разработки, чего раньше никогда не было.

Среди отраслей наибольший интерес злоумышленников, помимо промышленности, будут вызывать госсектор, ИТ и телеком. Две последних интересны для атак на цепочки поставок. Конечной целью станут клиенты. Причём будет усиливаться давление на региональных игроков, которые хуже защищены.

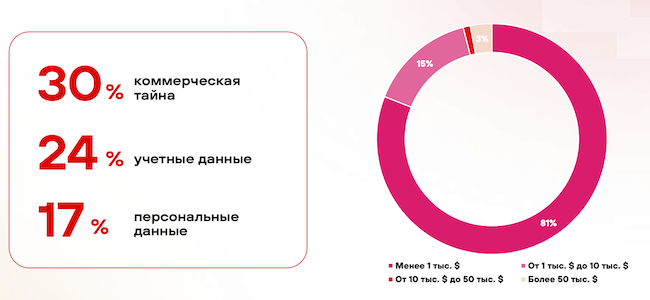

Как предположила Ирина Зиновкина, в наступившем году основным методом атак станет использование вредоносных программ и манипулятивных техник социальной инженерии. На нападения с использованием зловредов в 2025 году приходилось 71 % инцидентов, на социальную инженерию — 60 %. Это стало результатом активизации деятельности кибершпионских и финансово мотивированных группировок (рис. 3). В 2024 году преобладали хактивистские.

Рисунок 3. Характер данных, украденных в российских компаниях в 2025 году

В Центре исследования киберугроз Solar 4RAYS ГК «Солар» обратили внимание на то, что в середине 2025 года целый ряд проукраинских группировок «пропал с радаров». По ожиданиям, они вполне могут вернуться для атак с использованием новых техник и инструментов. Особое внимание проукраинских злоумышленников традиционно привлекают госсектор, промышленность, ТЭК, энергетика и транспорт.

Фишинг как основная угроза

В 2026 году в Positive Technologies ожидают рост фишинга. Именно он является излюбленным инструментом для первичного проникновения в сеть организаций у финансово мотивированных группировок. Также фишинг используется для распространения вредоносных программ.

Продолжится тенденция к активному использованию искусственного интеллекта (ИИ) при создании фишинговых писем. Уже по промежуточным итогам 2025 года отмечался существенный рост количества таких рассылок. Причём использование ИИ не только позволяет наращивать количество сообщений, но и поднимает эффективность писем.

Как показала статистика «Лаборатории Касперского», количество переходов по фишинговым ссылкам также растёт. В итоге даже массовые атаки приближаются по эффективности к целевым, которые требуют от организаторов серьёзной работы по сбору информации об атакуемой компании или человеке. По данным исследования УЦСБ, уровень успеха фишинговых инструментов при атаках на компании составляет до 94 %.

«Высокий процент успешности атак с использованием социнженерии показывает, что классическая модель «укрепили периметр — и все защищены» не работает. Злоумышленник найдёт способ преодолеть внешний периметр, используя человеческий фактор, а затем уязвимости внутренней сети позволят быстро получить контроль над критичными узлами или даже всей инфраструктурой. Поэтому в 2026 году наша команда рекомендует применять комплексный подход, включающий непрерывный харденинг систем и меры повышения осведомлённости сотрудников», — порекомендовал заместитель директора аналитического центра УЦСБ Дмитрий Зубарев.

Существенно расширится применение дипфейк-технологий. Уже давно стало массовым использование технологий дипвойс для голосовых сообщений после того, как появились средства, позволяющие говорить синтезированным голосом реального человека, особенно в атаках класса «мама, я попал в беду».

Появление аналогичных инструментов для генерации видео эксперты ожидают уже в первой половине 2026 года. Их могут использовать в весьма широком спектре атак, от схемы с фальшивыми свиданиями до различных вариантов обмана под видом приглашений на кастинги, в ходе которых жертв могут шантажировать интимными фото и видео, навязывать кредиты или установку вредоносных программ.

«Логично ждать фальшивых видеозвонков «от продюсеров» с поддельными лицами знаменитостей, автоматизированных ботов, отыгрывающих поведение кастинг-менеджеров, и, возможно, даже запросов на 3D-сканы тела «для виртуальной примерки костюмов» — то есть сбор максимально интимных биометрических данных под красивой легендой», — такой прогноз в комментарии для «Известий» дал эксперт по социотехническому тестированию Angara Security Яков Филевский.

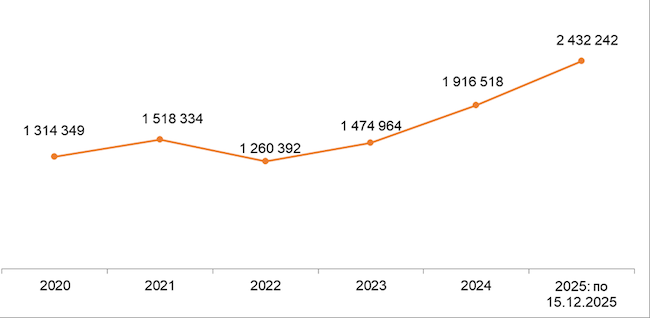

Никуда не исчезнет деятельность телефонных мошенников. По оценке аналитиков J`son & Partners Consulting, данная угроза заняла стала самой распространённой в 2025 году и её актуальность сохранится в 2026 году. Эта тема также широко освещалась в СМИ (рис. 4). Количество упоминаний телефонного мошенничества почти вдвое выше, чем инцидентов с незаконным доступом к счетам или инвестиционным мошенничеством, и втрое выше – чем проявлений фишинга. По данным Фонда «Общественное мнение», с мошенническими звонками сталкивались 73 % респондентов, потеряли деньги — 9 % опрошенных.

Рисунок 4. Количество упоминаний мошеннических действий в российских СМИ

Согласно прогнозу, который дал заслуженный юрист России Иван Соловьёв, в 2026 году злоумышленники будут чаще применять многоступенчатые и многокомпонентные схемы. При этом мошенники продолжат использовать различные информационные поводы, начиная от праздников и памятных дат и заканчивая другими громкими событиями. Также эксперт считает, что аферисты попытаются персонализировать схемы, учитывая пристрастия потенциальных жертв, в том числе с помощью средств искусственного интеллекта.

Уязвимости и их эксплуатация

По оценкам экспертов Positive Technologies, в 2026 году стоит ожидать существенного роста количества атак, связанных с эксплуатацией уязвимостей «нулевого дня». Особенно это касается хорошо защищённых корпоративных инфраструктур.

Уже в 2025 году компании практических всех отраслей подверглись подобным атакам, хотя ещё годом раньше они встречались довольно редко. Подобную технику применяли только наиболее квалифицированные группировки в отношении компаний оборонного сектора или федеральных органов власти.

Также 2025 год оказался весьма «урожайным» на обнаруженные уязвимости «нулевого дня». Руководитель группы координированного раскрытия уязвимостей Positive Technologies Диана Абдурахманова на пресс-конференции «Анатомия цифровых бурь: как превратить хаос в киберустойчивость» рассказала о том, что было обнаружено 450 таких уязвимостей, из них 9 % были с высоким уровнем опасности. Это почти в 4 раза больше, чем годом ранее.

Как показала практика, многие отечественные решения — «сырые» и содержат уязвимости, которые злоумышленники умеют эксплуатировать. По сравнению с 2024 годом в отечественном ПО количество уязвимостей выросло втрое, а в продуктах с открытым кодом – в 7 раз. На российское ПО пришлась почти треть всех обнаруженных уязвимостей. По оценке УЦСБ, тенденция на атаки российского ПО сохранится и в 2026 году. С другой стороны, Microsoft также остаётся одним из основных поставщиков трендовых уязвимостей.

А вот по мнению экспертов Центра исследования киберугроз Solar 4RAYS ГК «Солар», основные усилия злоумышленники сосредоточат на пользователях Windows 10. Её вендор снял с поддержки текущей осенью, и обновления безопасности для неё больше не выпускаются либо имеют более низкий приоритет. Тем, кто продолжает эксплуатировать Windows, в Solar 4RAYS рекомендовали перейти на поддерживаемую версию, например, Windows 11. При этом в Solar 4RAYS согласны и с тем, что количество атак, связанных с эксплуатацией российского ПО, также будет высоким.

Основные тенденции в ИБ-индустрии

Алексей Павлов назвал 4 основных технологических тенденции в ИБ, которые будут влиять на отрасль в 2026 году:

- Применение искусственного интеллекта, машинного обучения, продвинутой аналитики.

- Распространение облачных сервисов.

- Ориентация на результативность и измеримость ИБ.

- Упрощение технологий.

Уже в 2025 году использование ИИ стало одним из ключевых направлений развития технических средств. Средства продвинутой аналитики применялись для детектирования угроз, выявления потенциально уязвимых мест в инфраструктуре, автоматизации рутинных операций, сокращения времени реакции на инциденты. Однако, как предупредил Алексей Павлов, об использовании для нужд ИБ зарубежных больших языковых моделей не может быть и речи, поскольку они передают критичные данные за рубеж, что неприемлемо. А строительство инфраструктуры для работы ИИ внутри корпоративного контура в нынешних условиях очень дорого.

И в целом, как заявил директор Центра информационной безопасности интегратора «Инфосистемы Джет» Андрей Янкин в ходе одного из круглых столов на конференции IT Elements, использование ИИ в реалиях 2025 года оказалось дороже, чем привлечение специалиста-человека. Речь шла, в частности, об аналитиках SOC или сотрудниках технической поддержки.

С другой стороны, в 2026 году может произойти «возвращение в облака». Облачные провайдеры смогут предложить зрелые услуги, и окончательно забудутся последствия ухода зарубежных игроков в 2022 году. Что касается ИБ-сервисов, то, по мнению Алексея Павлова, это могут быть расширенные услуги Threat Intelligence или серверы для развёртывания ИИ. Также расширится предложение облачных и гибридных SOC, а также других управляемых сервисов.

Что касается измеримости результатов ИБ, то её можно добиться несколькими способами. С одной стороны, как напомнил Алексей, это соглашение об уровне сервиса для облачных услуг или SOC. Для оценки реального уровня защищённости также есть различные тесты: от разовых тестирований на проникновение до выхода на программы поиска уязвимостей за вознаграждение (bug bounty). Есть и другие методы, например, вендорский контроль за внедрением их технологий интеграторами.

Упрощение технологий, как подчеркнул Алексей Павлов, является результатом дефицита кадров в ИБ. По данным обоих ведущих рекрутинговых сервисов — hh.ru и SuperJob — количество вакансий специалистов в данной сфере продолжает расти, хотя в ИТ оно начало снижаться. В итоге порог входа в сферу ИБ снижается, и приходится адаптировать продукты под слабо подготовленных специалистов.

Также новой тенденцией становится распространение технологий безопасной разработки ПО. В настоящее время уровень проникновения их составляет около 20 %, однако в сфере разработки ИБ-инструментов и общесистемного ПО он практически полный. В 2026 году, судя по составу участников конференции «День РБПО», стоит ожидать распространения таких технологий и на бигтех-компании.

Чего ждать от регуляторов?

Технический директор по развитию отрасли ИБ Positive Technologies Алексей Батюк назвал основным фактором, который влияет на отрасль уже сейчас, выход приказа №117 ФСТЭК России. Он вступает в силу в марте 2026 года.

Данный документ обсуждался и в эфире AM Live. По мнению его участников, требования, которые в нём изложены, более детальны. Введены новые классы средств защиты, уточнены фундаментальные определения, в частности, государственных информационных систем (ГИС).

Алексей Батюк особо выделил требования по безопасному использованию ИИ:

«Документ обязывает операторов обеспечивать защиту данных, моделей и процессов обучения ИИ, применять только доверенные технологии, исключать передачу информации ограниченного доступа разработчикам моделей, а также контролировать корректность запросов и ответов ИИ, включая выявление недостоверных результатов. Эти нормы фактически формируют новую регуляторную рамку».

Другим важным новым требованием в Positive Technologies назвали ужесточение к требованиям по защите объектов критической информационной инфраструктуры (КИИ). Так, необходимо информировать ГосСОПКА не только об инцидентах, но и об атаках. Изменились требования к проектированию систем защиты объектов КИИ. Расширены полномочия правительства по определению объектов КИИ и их отраслевых особенностей. Новые требования вступили в силу в сентябре 2025 года.

Также на финальной стадии согласования находится новый порядок аккредитации отраслевых центров ГосСОПКА. Это означает появление полноценных отраслевых центров мониторинга и реагирования, пусть и с не вполне ясным статусом.

Наконец, в 2026 году можно ожидать принятия второго пакета антимошеннических мер. Ряд экспертов называют это «подготовкой к прошедшей войне», но всё равно значительная их доля будет полезна для противодействия актуальным угрозам, в частности, меры против фишинга, единая платформа для сбора согласий на обработку персональных данных или усиление защиты портала Госуслуг.

Выводы

В 2026 году легче не станет. Уровень интенсивности атак будет оставаться на высоком уровне, даже если геополитическая напряжённость снизится. В этом случае изменится лишь мотивация — от идеологической к финансовой.

Среди отраслей по-прежнему под наибольшим давлением останутся промышленность, ИТ и телеком. В случае промышленности основным мотивом станет слабая защищённость, для ИТ и телекома – возможность проникнуть в инфраструктуру их клиентов.