ФСТЭК России коренным образом меняет подход к защите ГИС. Новый приказ №117 ужесточает требования к инфраструктуре, подрядчикам и виртуализации. Узнайте о ключевых изменениях, к которым нужно подготовиться до 2026 года.

- Введение

- Что изменилось в новой версии Приказа ФСТЭК № 117?

- Требования к защите сети

- Требования к виртуализации

- Требования к защите рабочих станций

- Требования к подрядчикам

- Выводы

Введение

С 1 марта 2026 года для всех государственных информационных систем (ГИС) начнёт действовать новый регламент безопасности. Обновлённая редакция Приказа ФСТЭК России № 117 приходит на смену Приказу № 17 и вносит фундаментальные изменения в подход к защите данных.

Расширение области действия, появление новых классов угроз, обязательные требования к подрядчикам и ИТ-инфраструктуре — вот лишь часть масштабных новаций. Эксперты отрасли разобрали ключевые изменения и выделили то, что теперь является обязательным для выполнения.

Рисунок 1. Эксперты в студии AM Live

Участники эфира — ведущие эксперты компании «Код Безопасности»: Ирина Обруч, Дмитрий Лебедев, Евгений Тарелкин, Павел Коростелёв.

Модератор эфира — Илья Шабанов, генеральный директор «АМ Медиа».

Что изменилось в новой версии Приказа ФСТЭК № 117?

Павел Коростелёв отметил, что радикальных изменений в структуре требований нет. Есть развитие требований, появились новые классы мер защиты, они стали более подробными и их стало проще выполнять.

Расширилась область действия требований. Одной из проблем Приказа № 17 было отсутствие однозначной трактовки понятия ГИС. Сейчас ГИС — это любая система органов власти, где обрабатываются государственные данные. Изменение формулировки расширяет область действия Приказа № 117.

Появились мероприятия — новая сущность, которая описывает бизнес-процессы, а не конкретные действия. С помощью этого выделяется набор новых требований — выстраивание взаимоотношений и безопасность работы с подрядчиками, удалённый доступ, использование мобильных и личных устройств пользователей.

Павел Коростелёв, ведущий эксперт «Код Безопасности»

Резко изменилась система оценки соответствия. Раньше был базовый набор мер, подходящих по уровню защиты, который нужно было адаптировать и показать, как они все выполняются. Теперь оценка соответствия стала больше напоминать ГОСТ 57580.

Есть акцент на защиту от атак через подрядчиков. Это одна из самых больших категорий угроз, с которыми сейчас сталкиваются органы государственной власти. Раньше такие атаки никак нельзя было регулировать.

Приказ № 17 концентрировался на защите информационных систем. Те компоненты ИТ-инфраструктуры, которые не входили в периметр ГИС, оказывались вне скоупа (в данном случае — списка для аттестации), их можно было не аттестовывать, использовать иностранные средства. Теперь появилось требование не только к ГИС, но и к ИТ-инфраструктуре, на которой они работают. Это необходимо помнить, когда организация будет готовиться к выполнению требований Приказа № 117.

Рисунок 2. Три основных аспекта информационной безопасности

Одно из улучшений Приказа № 117 — более подробное описание, что мы делаем и зачем. Есть 3 аспекта информационной безопасности — конфиденциальность, целостность, доступность. Появилась возможность более детально ориентироваться и понимать, что необходимо делать. Определяется конкретный набор мероприятий, а также есть меры — методические рекомендации, которые пока готовятся.

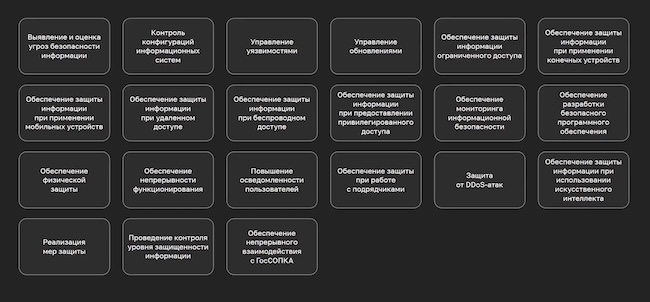

Рисунок 3. Категории мероприятий

Появился ряд новых мер, осталось дождаться методических рекомендаций.

Рисунок 4. Категории мер защиты

Оценка соответствия состоит из 2 показателей. Показатель защищённости — нужно контролировать раз в полгода и отправлять результаты во ФСТЭК. По показателю зрелости проверка выполняется раз в 2 года.

Дата вступления в силу новых требований — 1 марта 2026 года. После этого любая ГИС должна аттестовываться только по новым требованиям.

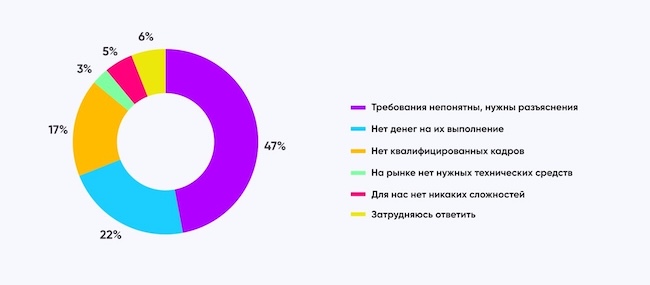

В первом опросе выяснилось, какова, по мнению зрителей, главная сложность при выполнении требований новой версии Приказа № 117 ФСТЭК России:

- Требования непонятны, нужны разъяснения — 47 %.

- Нет денег на их выполнение — 22 %.

- Нет квалифицированных кадров — 17 %.

- Нет никаких сложностей — 5 %.

- На рынке нет нужных технических средств — 3 %.

Затруднились ответить 6 %.

Рисунок 5. Какова главная сложность при выполнении требований новой версии Приказа № 117 ФСТЭК России?

Требования к защите сети

Дмитрий Лебедев пояснил, что основная доля мер, которые нужно будет выполнять, сохранятся из Приказа № 17, но будут и нововведения. Мероприятия в контексте сетевой безопасности — защита удалённого доступа, безопасное предоставление доступа к подрядчикам. Из нового — требования к защите веб-приложений и API.

Рисунок 6. Сетевая безопасность

Защита каналов связи, сегментация и межсетевое экранирование, обнаружение и предотвращение вторжений — эти направления останутся практически без изменений, а оставшиеся 3 сегмента являются новыми.

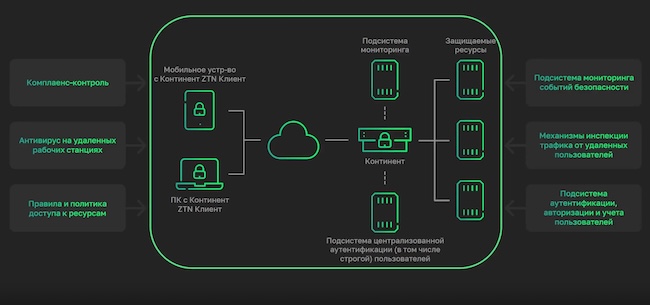

Защита удалённого доступа — теперь не просто рекомендации, а обязательное требование. Должна применяться строгая аутентификация с использованием криптографических алгоритмов шифрования (сертификаты). Доступ удалённым сотрудникам предоставляется только для территории РФ.

Это дополняется новыми мероприятиями, например, по контролю конфигурации — ГИС должен контролировать, что установлено на рабочих станциях, в том числе удалённых пользователей. Системы, которые обязательно должны стоять: VPN-клиент для предоставления доступа, антивирус и дополнительные системы безопасности (расширенный мониторинг, передача данных в инфраструктуру для анализа и т. д.).

Рисунок 7. Схема организации удалённого доступа

Эксперт привёл логическую схему организации удалённого доступа с учётом требований Приказа № 117. Должен быть сервер, куда подключаются удалённые пользователи. У них должен стоять VPN-клиент, который поддерживает контроль конфигурации. Должно быть средство антивирусной защиты. Это показывает соответствие нормативных актов ФСТЭК лучшим практикам в мире при предоставлении удалённого доступа.

Должна проводиться дополнительная инспекция трафика: от удалённого пользователя могут идти нарушения информационной безопасности. Также должна быть подсистема мониторинга и реализованная политика доступа на устройстве пользователя.

Дмитрий Лебедев, ведущий эксперт «Код Безопасности»

Схема предоставления доступа подрядчикам к веб-приложениям схожа с системой безопасного удалённого доступа, но с некоторыми ограничениями. Удобно использовать отдельную комплексную систему для защиты веб-приложений «Континент Web» — платформу, где можно активировать механизмы безопасности, что позволяет предоставить максимально безопасный и удобный доступ подрядчику.

«Континент Web» даёт доступ сразу к приложению, а не к сетям. Предоставляется единая точка аутентификации пользователей через шлюз. Можно реализовать проверку соответствия рабочей станции подрядчика на выполнение политик безопасности. Для контроля трафика используются функции WAF, что позволяет выполнять требования по предоставлению доступа подрядчикам и по защите веб-приложений и API.

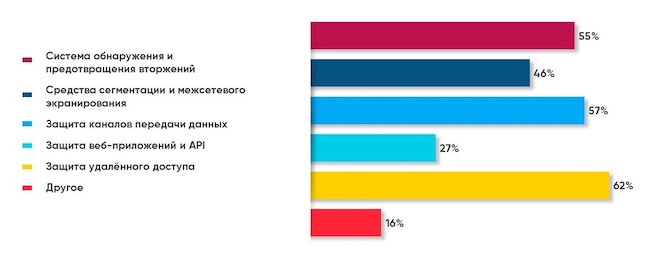

Во втором опросе зрители поделились, какие средства защиты они планируют внедрить для выполнения требований новой версии Приказа № 117 ФСТЭК России в части защиты сети (мультивыбор):

- Защита удалённого доступа — 62 %.

- Защита каналов передачи данных — 57 %.

- Система обнаружения и предотвращения вторжений — 55 %.

- Средства сегментации и межсетевого экранирования — 46 %.

- Защита веб-приложений и API — 27 %.

- Другое — 16 %.

Рисунок 8. Какие средства защиты вы планируете внедрить в части защиты сети? (мультивыбор)

Требования к виртуализации

Евгений Тарелкин обратил внимание, что виртуализация используется практически в любой информационной системе. В последнее время участились случаи атак, связанных с виртуализацией: в России их в 2 раза больше, чем во всём мире. В первую очередь этот происходит из-за того, что используется много унаследованных продуктов, которые с 2022 года не получают обновлений.

Последствия от таких атак тяжёлые. Когда злоумышленник ломает виртуализацию, он получает доступ ко всем виртуальным машинам: их можно стирать, переносить, удалять бекапы. Он получает полный контроль над инфраструктурой.

Многие используют традиционные средства защиты, которые не предназначены для защиты виртуализации. vGate изначально проектировался и разрабатывался для работы с виртуализацией, он понимает её специфику и работает с протестированными решениями.

Евгений Тарелкин, ведущий эксперт «Код Безопасности»

Есть интеграция vGate с «Континентом», которая позволяет закрывать обнаружение и вторжение, делать это на внутреннем уровне. Весь отфильтрованный трафик перенаправляется внутри на «Континент», что позволяет не перестраивать топологию. Однако применения сертифицированной виртуализации не всегда достаточно для выполнения всех требований Приказа № 117.

Достаточно большой список мер vGate закрывает при интеграции с сертифицированной виртуализацией как специализированное наложенное средство.

Рисунок 9. Перечень мер, закрываемых vGate

Как vGate помогает в управлении доступом к системе виртуализации? Есть несколько направлений развития, одно из них — ролевая модель, когда каждому пользователю дают метку со своим набором функций. Если администратор будет скомпрометирован, то его возможности будут ограничены, что снижает вероятный урон. Как решение по управлению он может работать с несколькими типами виртуализации.

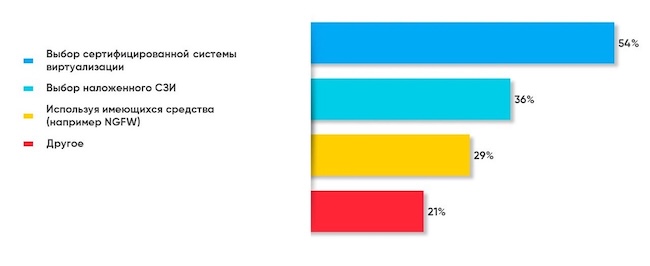

В третьем опросе зрители рассказали, как они планируют выполнять требования новой версии Приказа № 117 ФСТЭК России в части защиты систем виртуализации (мультивыбор):

- Выбор сертифицированной системы виртуализации — 54 %.

- Применение наложенного СЗИ — 36 %.

- Использование имеющихся средства (например, NGFW) — 29 %.

- Другое — 21 %.

Рисунок 10. Как вы планируете выполнять требования по виртуализации? (мультивыбор)

Требования к защите рабочих станций

Ирина Обруч рассказала, что многие требования перешли из приказа № 17 — те же угрозы, предотвращение и детектирование вторжений. Из интересного добавляется контроль конфигурации, мониторинг и аналитика, а также побочным требованием и мерой по защите будет централизованное управление настройками безопасности конечных точек.

Ирина Обруч, ведущий эксперт «Код Безопасности»

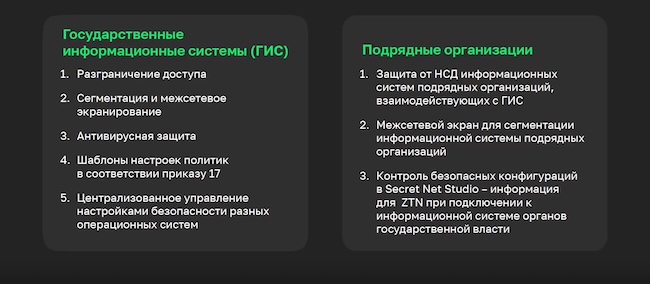

Средства защиты конечных точек для ГИС и подрядчиков обеспечивают:

- разграничение доступа;

- сегментацию и межсетевое экранирование;

- антивирусную защиту;

- контроль конфигурации;

- централизованное управление настройками безопасности.

Этими средствами можно усилить сертифицированную ОС в части защиты конечных устройств: межсетевой экран, харденинг, антивирус, контроль съёмных носителей, средство обнаружения вторжений.

Рисунок 11. Что обеспечивают средства защиты конечных точек

В ответ на прекращение обслуживания Windows 10 ФСТЭК выпустил письмо, в котором предупреждает, что без активной технической поддержки производителя пользоваться продуктом небезопасно. Рекомендуется в кратчайшие сроки перейти на сертифицированные операционные системы. Не всегда это происходит быстро, процесс может затянуться, и на этот период есть рекомендации:

- отгородиться межсетевым экраном;

- усилить меры защиты в плане сегментации, антивируса, обнаружения вторжений (подключение DLP-системы);

- настроить регулярный бекап, проверять его целостность и актуальность;

- регулярное сканирование на уязвимости;

- использование дополнительных сертифицированных средств, дублирующих функции безопасности ОС.

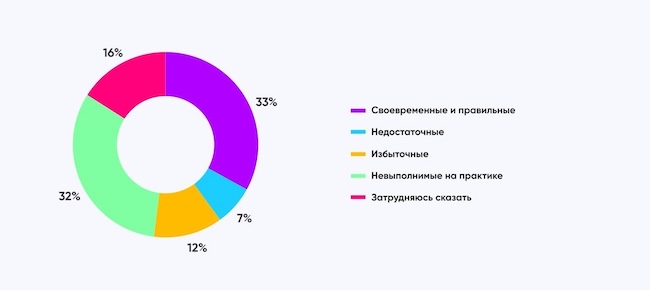

Четвёртый опрос показал, как зрители оценивают требования к ИБ на стороне подрядчиков в Приказе № 117 ФСТЭК России: своевременные и правильные — 33 %, невыполнимые на практике — 32 %, избыточные — 12 %, недостаточные — 7 %.

Затруднились ответить — 16 %.

Рисунок 12. Как вы оцениваете требования ИБ к подрядчикам в Приказе №117 ФСТЭК России?

Требования к подрядчикам

Илья Шабанов интересуется, насколько выполнимы требования Приказа к подрядчикам на практике? Как убедиться, что они выполняют все требования? Ведь на это нужно заложить бюджет, что повлияет на стоимость услуг. Подрядчик — отдельная организация, у него свои правила и зона ответственности. ФСТЭК предъявляет требования к ГИС, но как отвечать за стороннюю организацию, ведь выполнение требований может быть только в отчётной документации, а по факту ничего не сделано. Если через него взломают, кто будет нести за это ответственность?

Илья Шабанов, генеральный директор «АМ Медиа»

Павел Коростелёв уверен, что изменения вызовут отторжение у подрядчиков, но со временем доля тех, кто не выполняет требования, будет становиться всё меньше, так как они становятся реальной угрозой. Подрядчик должен предоставлять аттестат по той модели угроз, которая принята органом госвласти по тому же классу, как и ГИС.

Для ГИС Приказ № 117 — это развитие уже знакомого Приказа № 17 с некоторыми новшествами и изменениями. Но для подрядчика в нём всё новое, с этим могут возникать сложности. Подрядчикам самим может потребоваться консалтинг, чтобы понимать, как выполнять все требования, выстраивать аттестованные сегменты, при помощи которых допустимо будет взаимодействовать с сетями органов государственной власти.

Илья Шабанов считает, что эти изменения ударят по рынку. Уменьшится выбор поставщиков, а значит цены повысятся. Непонятно, можно ли под свою ответственность допустить поставщика, который не сертифицирован. По работе с подрядчиками нужны отдельные методические рекомендации.

Выводы

Новая редакция Приказа ФСТЭК № 117 знаменует собой переход от изолированной защиты периметра ГИС к комплексному обеспечению безопасности всей государственной ИТ-инфраструктуры. Ключевым вектором развития становится управление рисками цепочки поставок, что выражается в строгих обязательных требованиях к подрядчикам.

Для операторов ГИС наступает период интенсивной подготовки, требующий пересмотра подходов к защите сетей, виртуализации и рабочих станций до марта 2026 года. Успех выполнения новых требований будет зависеть не только от технического оснащения, но и от способности выстроить прозрачные и безопасные взаимоотношения с внешними исполнителями.

Телепроект AM Live еженедельно приглашает экспертов отрасли в студию, чтобы обсудить актуальные темы российского рынка ИБ и ИТ. Будьте в курсе трендов и важных событий. Для этого подпишитесь на наш YouTube-канал. До новых встреч!