Южнокорейские исследователи разобрали в деталях кибератаку, с которой недавно столкнулись украинские госструктуры, и опубликовали результаты. Однако изучение материалов выявило детали, которые позволяют утверждать, что речь идёт о фейковых кибератаках.

- Введение

- Особенности кибератак с использованием Smoke Loader

- Новая кибератака против госструктур

- Неявные детали в расследовании

- Анонимная регистрация домена

- Фейковая кибератака

- Выводы

Введение

Словосочетание «русские хакеры» воспринимается уже как мем. Кто породил этот феномен? Существуют ли организованные русские хакеры в природе? Звучат разные ответы на эти вопросы, но однозначного мнения до сих пор нет. Тем не менее мем живёт своей жизнью и, как любое явление, обрастает мифами.

Похоже, с таким случаем недавно столкнулись исследователи вредоносной активности из Южной Кореи. Мы постараемся дать свои комментарии по полученным ими результатам.

История события такова. В начале 2024 года южнокорейский аналитический центр безопасности AhnLab (ASEC) провёл расследование серии кибератак против госструктур Украины. Изучавшиеся инциденты были связаны с распространением широко известной вредоносной программы Smoke Loader. Первая версия этого дроппера была обнаружена ещё в 2011 году. Тем не менее он остаётся активным, появляются новые версии, а под атаки с его использованием постоянно попадают как обычные пользователи, так и крупные компании.

Основная функция Smoke Loader — загрузка и запуск других вредоносных программ (троянов, шпионов, шифровальщиков) на устройстве жертвы. Иногда он выполняет некоторые дополнительные функции, например осуществляет кражу конфиденциальных данных. Сегодня Smoke Loader свободно продаётся на теневых порталах по схеме MaaS (Malware-as-a-Service).

Широкую известность Smoke Loader приобрёл благодаря вариативности. В отдельные годы количество его версий исчислялось десятками тысяч, тогда как для других тиражируемых MaaS-программ количество обнаруженных копий редко выходит за пределы единиц тысяч.

Особенности кибератак с использованием Smoke Loader

«Достоинствами» дроппера Smoke Loader являются малобюджетность и низкозатратность для организаторов кибератак. На первых порах (2013–2015 гг.) его использовали в банальных спам-рассылках. После этого злоумышленники перешли на фишинговые письма.

Сценарий кибератаки выглядел приблизительно так. Сначала жертва получала письмо, которое якобы исходило от какой-то известной компании или персоны. Жертве предлагалось открыть документ Microsoft Word, содержавший вредоносный макрос. При его запуске инициировался HTTP- / HTTPS-запрос на опасное содержимое.

Успех таким кибератакам принесло появление массовых публичных «сокращателей адресов». Короткие ссылки затрудняли обнаружение вредоносной активности, потому что за ними мог стоять какой угодно URL, а создавать их в почти любом количестве могли даже школьники: в этом не было ничего сложного.

Одновременно продолжал совершенствоваться сам Smoke Loader. Сначала он научился осуществлять инъекцию кода, что позволило ему выполнять такие операции, как удаление файлов или изменение параметров в открытых сеансах Windows. Позднее он стал воровать данные о компьютере жертвы, в первую очередь параметры настройки браузеров. Благодаря популярности и доступности на теневых форумах была выстроена понятная модель монетизации.

Новая кибератака против госструктур

Но вернёмся к теме нашего разбора.

Как выяснили исследователи из Южной Кореи, ряд компаний и организаций, связанных с украинским правительством, подверглись кибератакам с использованием Smoke Loader. В число подтверждённых целей попали министерство юстиции, ряд государственных учреждений, страховых компаний, медицинских организаций, строительных и производственных предприятий.

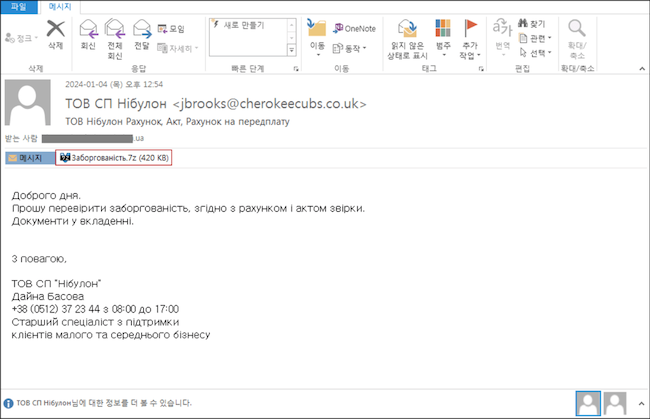

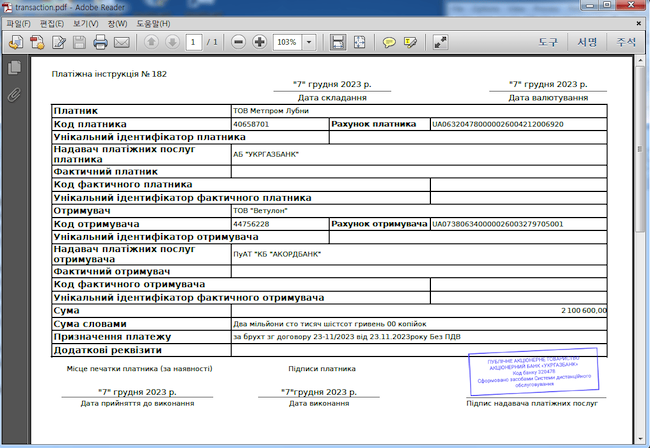

Сценарий атаки выглядел следующим образом. Сначала жертве приходило электронное письмо на украинском языке. Один из вариантов показан на рисунке.

Рисунок 1. Фишинговое письмо в адрес госкомпаний

В теле письма говорилось о необходимости ознакомления с приложенным документом (счёт-фактура, акт проверки и пр.). Прикреплённый файл предлагалось открыть и прочитать.

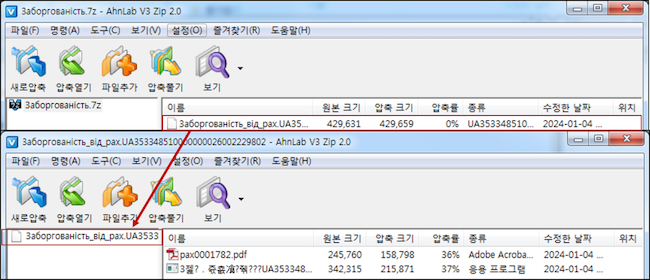

Рисунок 2. Содержимое файлов, приложенных к фишинговому письму

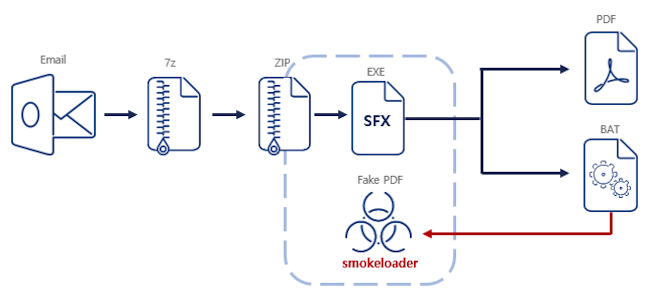

Файл представлял собой архив формата 7Z. Внутри был другой контейнер, уже в формате ZIP. Он, в свою очередь, содержал самораспаковывающийся архив (SFX) и сам дроппер Smoke Loader, замаскированный под файл PDF.

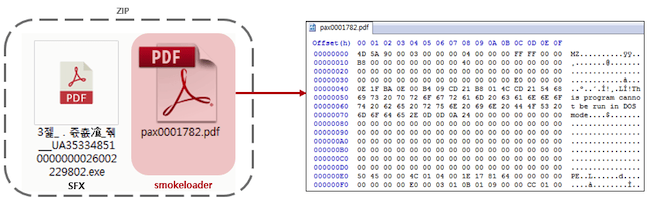

Рисунок 3. Вредоносный дроппер Smoke Loader, замаскированный под PDF-файл

Если попытаться открыть «PDF-файл» (т. е. Smoke Loader), то Adobe Reader или другой обработчик не сможет его прочитать. Видимо, предполагалось, что пользователь, столкнувшись с проблемой, обратит внимание на второй объект (исполняемый файл) и запустит его.

Из самораспаковывающегося архива извлекается BAT-файл, а тот, в свою очередь, выполняет загрузку вредоносного дроппера Smoke Loader и после этого открывает PDF. Пользователю в итоге кажется, что проблема решена: документ удалось прочитать.

Рисунок 4. Последовательность обработки файлов для реализации кибератаки с участием Smoke Loader

Назвать такой процесс хакерской кибератакой трудно. Вредоносное содержимое, конечно, присутствует, но добраться до него крайне сложно.

Рисунок 5. Итоговый PDF-файл, получаемый после заражения жертвы

Реализовать подобную «шутку» способен абсолютно любой хактивист. Достаточно всего лишь грамотно сформулировать фишинговое письмо, чтобы оно было похоже на типовую корреспонденцию атакуемого ведомства или организации.

Неявные детали в расследовании

Итак, запуск дроппера Smoke Loader доказан, вредоносная цель подтверждена. Исследователи из Южной Кореи не стали разбирать кибератаку более подробно (с технической точки зрения всё уже ясно). Но они опубликовали некоторые технические подробности, которые позволяют сделать попутные выводы.

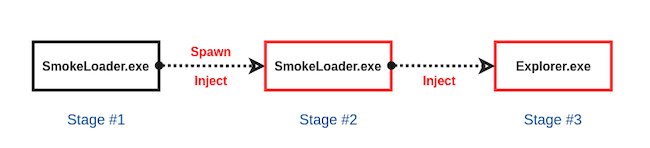

Рисунок 6. Этапы работы дроппера Smoke Loader

После внедрения вредоносный код подключается к управляющим серверам (C&C). Те будут инициировать любую активность, которую наметили организаторы: например, сообщать дропперу, что надо дополнительно загрузить вымогатель Lockbit.

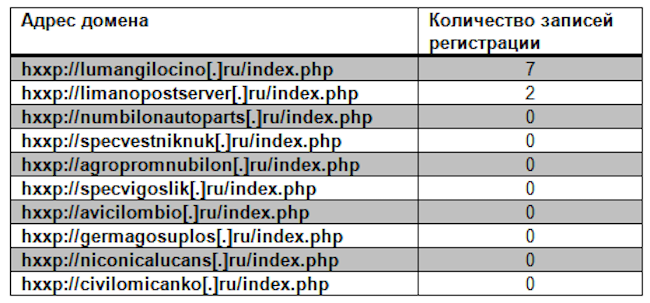

Здесь выявляется интересная деталь. Южнокорейские исследователи отыскали список из 10 адресов управляющих серверов, которые имеют ряд необычных признаков. Даже самый невнимательный читатель заметит, что все адреса относятся к национальному домену «RU». Авторы кибератаки как будто хотели специально подчеркнуть: «конечно, это дело рук русских хакеров, какие могут быть сомнения!»

Мы посмотрели на сведения об указанных адресах и обнаружили странную вещь: зарегистрированы только два домена из десяти.

Рисунок 7. Статистика регистраций адресов управляющих серверов (по данным DomainTools)

Крайне странно резервировать для себя только 20 % адресов, которые указываешь в качестве управляющих. Ведь как только будет выявлена атака, защитники первым делом проверят, что находится по адресам управляющих серверов. Обнаружив, что доменные имена не зарегистрированы, они сразу же выполнят такую процедуру сами и перехватят управление. Это не только позволит нейтрализовать кибератаку, но и облегчит процедуру расследования.

Более того, эти доменные имена могут зарезервировать за собой случайные люди. Тогда организаторы кибератаки автоматически потеряют возможность управления ею. Эта погрешность также выглядит очень странной.

Анонимная регистрация домена

Рассмотрим другой аспект. Очевидно, что организаторы кибератаки будут стремиться сохранить анонимность при регистрации доменов. Насколько легко это сделать при регистрации в зоне «RU»?

Как сказал Александр Луганский, менеджер по развитию компании UserGate, разработчика популярного NGFW-решения, «для регистрации в домене “RU” требуется указывать паспортные данные, а также номер телефона, который проверяется путём отправки СМС-сообщения при регистрации. В связи с ужесточением требований законодательства в части контроля номеров абонентов операторов сотовой связи и их верификации с подтверждением через «Госуслуги» либо по паспорту, зарегистрировать домен становится чуть более сложной задачей. Но, конечно, злоумышленник ещё может вполне легко получить его, используя серые сим-карты и украденные паспортные данные из различных утечек».

В целом отказ от регистрации адресов C&C-серверов трудно объяснить. Напрашивается предположение, что организаторы кибератаки всё-таки хотели явно указать на принадлежность к зоне «RU».

Фейковая кибератака

Итак, результаты расследования, проведённого компанией AhnLab (ASEC), позволяют сделать вывод: кто-то сильно хотел пропиарить «неуловимых русских хакеров», но сделал это топорно.

В реализации фишинговой рассылки с применением дроппера Smoke Loader всё было сделано так, чтобы даже самые наивные пользователи не добрались до запуска установщика вредоносной программы. Все адреса в списке управляющих C&C-серверов были явно отнесены к зоне «RU», при этом 80 % доменных имён даже не были зарегистрированы организаторами. Из попытки связать кибератаку с Россией слишком явно «торчат уши».

Были ли исследованные кибератаки результативными? Ответа на этот вопрос нет. Есть только информация, что фишинговая рассылка имела место.

Всё это позволяет утверждать, что в данном случае мы, скорее всего, имеем дело с фейковой операцией. Задачей было не атаковать, а громко сообщить об обнаруженной вредоносной активности с явно обозначенной территории.

Как отметил Александр Луганский, при любой оценке всегда необходимо применять критическое мышление и помнить: если вам предлагают что-то бесплатно, то в этой сделке товаром являетесь вы. Этот принцип, которым часто пользуются хакеры, явно был «творчески» переигран.

Выводы

Вредоносный дроппер Smoke Loader, который может загружать дополнительные модули или ПО, получая команды после подключения к C&C-серверу, остаётся в арсенале хакеров по сей день. Он был обнаружен в фишинговых рассылках, которым подверглись госструктуры Украины. Однако более тщательное изучение деталей позволяет высказать мнение, что речь идёт о фейковых кибератаках. Целью злоумышленников, похоже, было не заражение жертв, а решение совсем других задач.