Летом 2023 года «Лаборатория Касперского» выступила с сенсационным заявлением о масштабном заражении мобильных устройств её сотрудников. Казалось, кибератака, получившая название «Операция “Триангуляция”», успешно отражена. Но в реальности всё оказалось сложнее и запутаннее. Попробуем разобраться в деталях.

- Введение

- Операция «Триангуляция»

- Первым делом надо искать ошибки злоумышленников

- Без прямых улик невозможно делать выводы

- Злоумышленники идут по стопам разработчиков Apple

- От слов к делу…

- Вредоносные средства операции «Триангуляция»

- Разбор полётов

- Мобильная кибериммунная ОС KasperskyOS на подходе

- Кто подвержен кибератаке «Операция “Триангуляция”»?

- Выводы

Введение

Расследование Kaspersky бесспорно стало хитом среди событий на рынке кибербезопасности в 2023 году. Впервые российский вендор из области ИБ решился рассказать о массовом заражении устройств своих сотрудников, раскрыть «кухню» обнаружения злоумышленников и оказания сопротивления им.

С одной стороны, это демонстрация прозрачности и открытости компании. Но есть в этом и практическая польза для других участников рынка ИБ: у них появляются возможности получить опыт и оценить собственную готовность к противостоянию в ситуации неполной ясности, что же действительно произошло.

Ещё одна ценность — старт дискуссии по обоснованию выбора мобильных устройств для корпоративного применения. Рассказы и доклады Kaspersky вышли в тренды рынка, где наблюдается дефицит платформ: предлагаются только универсальные устройства для «персонального-и-корпоративного» применения. После ухода BlackBerry «поляна» строго корпоративных мобильных устройств пустует до сих пор. Её пытался освоить альянс Microsoft-Nokia, но попытка оказалась провальной. Может, надо поискать что-то новое?

Впрочем, факт остаётся фактом: речь идёт прежде всего не о маркетинге, а о важной проблеме в области ИБ, с которой может столкнуться, похоже, любая крупная компания. Kaspersky раскрыла детали инцидента публично, и теперь эта информация стала общедоступной.

Впрочем, в этой истории ещё немало тёмных пятен. Мы постараемся изложить её подробно и упомянем о тех областях, где ещё нет полной ясности. Отметим, что источником информации при подготовке этого материала стали два публичных выступления: первое — рассказ директора исследовательской лаборатории GReAT «Лаборатории Касперского» Игоря Кузнецова на SOC Forum 2023, второе — доклад Бориса Ларина, Леонида Безвершенко и Георгия Кучерина на 37-м хакерском конгрессе Chaos Communication (37C3) в Гамбурге.

Рисунок 1. Выступление Игоря Кузнецова на SOC Forum 2023

Операция «Триангуляция»

Целевая кибератака «Операция “Триангуляция”» относится к классу «без вмешательства пользователя» (0-click). Среди всех кибератак, встречавшихся на платформе Apple (iPhone и iPad), она выделяется изощрённостью и умелым построением структуры и формы организации.

Публичная часть истории началась 1 июня, когда «Лаборатория Касперского» анонсировала расследование по поводу инцидента, затронувшего часть её менеджмента и подразделения ИБ. Но непубличная часть расследования началась полугодом ранее. Отличительной особенностью стало то, что эксперты наблюдали кибератаку и реагировали на неё на всех стадиях её реализации, опираясь на свой опыт и знания.

Обнаружить необычные симптомы удалось благодаря тому, что в офисе Kaspersky было запрещено выходить в интернет с рабочих компьютеров и поэтому посещение «странных» сайтов могло происходить только с мобильных телефонов через выделенную сеть Wi-Fi. К мобильной сети была подключена система управления событиями (SIEM), что, собственно, и помогло выявить загадочную активность.

Кстати, этот факт до сих пор вызывает подозрения, что Kaspersky была не первой компанией, на которой решили испытать новую технику кибератаки. Но давайте к делу. Что же было обнаружено?

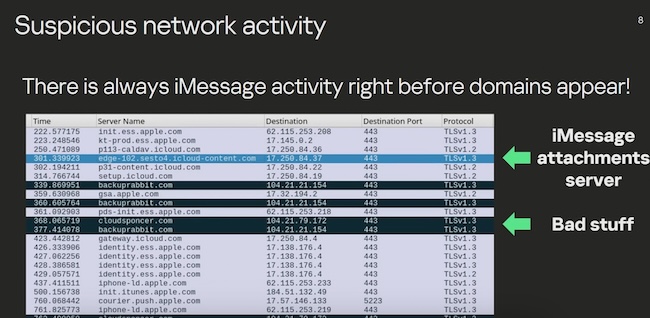

Инженеры Kaspersky обратили внимание на то, что после обычных соединений с серверами Apple, отвечающими за поддержку сервиса iMessage (*.ess.apple.com и *.icloud-content.com), следовало обращение к «странным» адресам (backuprabbit[.]com и пр.). Вслед за этим происходило скачивание каких-то данных объёмом примерно 240 кБ. Потом телефоны начинали обращаться на совершенно неизвестные домены, скачивать с них какие-то данные и отправлять обратно непонятный трафик.

Рисунок 2. Следы странной сетевой активности, которые привлекли внимание

Обнаружив странную активность, ИБ-служба Kaspersky собрала все корпоративные телефоны (iPhone), которыми пользовались сотрудники в офисе, и провела киберкриминалистическое исследование. На тот момент ещё не было понимания, что именно надо искать — но было очевидно, что искать требовалось.

Для исследований использовались бэкапы, создаваемые через iTunes. Фактически они представляют собой ограниченные копии файловой системы устройства. Анализ бэкапов позволил восстановить картину того, что происходило с устройствами.

Первым делом надо искать ошибки злоумышленников

Когда имеешь дело с опытным и умным противником, найти артефакты его действий очень трудно: киберпреступники прячут следы. Поэтому перед исследователями стояла задача найти чужие промахи. И им удалось это сделать.

Злоумышленникам требовалось сохранить на смартфоне жертвы определённые программные средства, установить их, а потом выполнить очистку. Они сделали всё профессионально и точно, но забыли удалить некоторые папки, в которых сохранялись файлы. Обнаружение пустых папок в каталоге «library/SMS/Attachments» стало отправной точкой для подтверждения гипотезы, что смартфоны iPhone были действительно атакованы злоумышленниками.

Атакующие также удалили свои данные из очевидных мест регистрации («SMS.db», «knowledge.db», «ids-gossip.db», «ids-pub-id.db»), но оставили метки в «datausage.sqlite», где отражается сетевая активность приложений.

Но самым верным индикатором произошедшей компрометации стало обнаружение в «timeline.csv» строк, где упоминалась сетевая активность процесса под названием «BackupAgent». Профессиональные знания по iOS подсказали исследователям, что появление в списке сетевой активности устаревшего приложения, которое давно не используется при работе современных версий ОС, не может быть случайным. Скорее всего, оно «ожило» из-за того, что сработал вредоносный код, разработка которого велась давно (рассматриваемая функция применялась вплоть до iOS 4, последняя версия которой была выпущена в июле 2011 года). Теперь следы этой давней разработки выдали вредоносную активность.

Без прямых улик невозможно делать выводы

Подведём первый итог: был выявлен факт компрометации устройств iPhone. Но пока нельзя было сказать, что именно делали злоумышленники на атакуемом устройстве. Для ответа на этот вопрос надо было перехватить трафик и препарировать данные в нём, чтобы получить прямые улики.

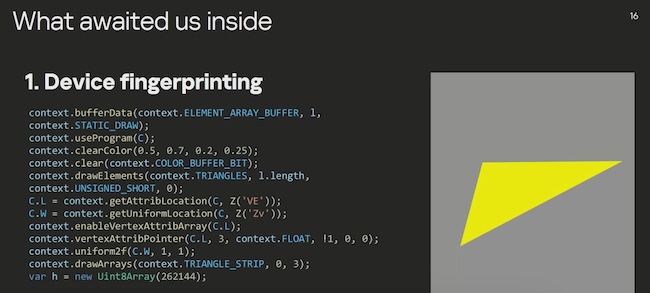

Было обнаружено, что к передаваемому сообщению iMessage, которое связали с началом заражения, был приложен HTML-файл с обфускацией (запутыванием) JS-кода. Идея обфускации состояла в следующем: собиралась полная информация об атакуемом устройстве и по собранным данным строился виртуальный треугольник, по которому рассчитывался хеш. Эти данные возвращались в центр управления кибератакой. Так появилось название «Триангуляция».

Рисунок 3. На первом этапе кибератаки осуществляется сбор данных об атакуемом устройстве

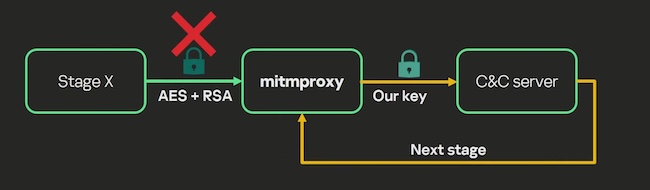

Появилась новая задача: разобраться, что было внутри зашифрованного канала. Для этого был установлен прокси-сервер, который осуществлял перехват HTTPS-трафика, т. е. была реализована атака с посредником (MitM) на коммуникационный канал. Благодаря установке своего SSL-сертификата появилась возможность перехвата данных. Это дало большой улов: валидаторы, эксплойты, шпионское ПО, дополнительные вредоносные модули.

Рисунок 4. Схема MitM-атаки, выстроенная в Kaspersky для перехвата вредоносного трафика

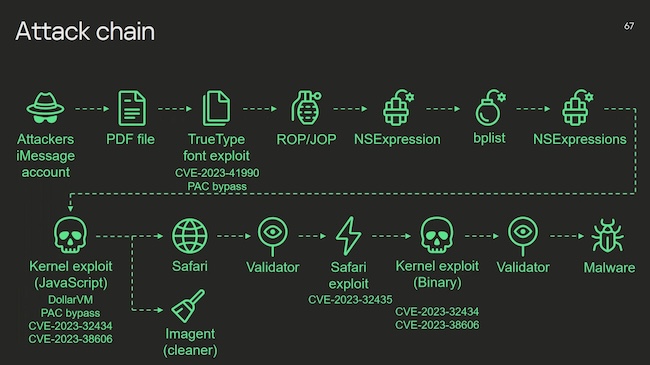

Картина кибератаки стала проясняться. Операция начиналась с пересылки PDF-файла со шрифтом TrueType, внутри которого располагался эксплойт с виртуальной машиной, способной выполнять вычисления (Turing-complete VM). Это стало возможным вследствие того, что TrueType фактически является программой для рисования символов.

Ассемблерный код для TrueType был разработан Apple ещё в мае 1991 года. В нём сразу имелась поддержка программ обрабатываемых в ВМ. Позднее этот код был передан в Microsoft и добавлен в Windows 3.1, и с тех пор он находится в эксплуатации.

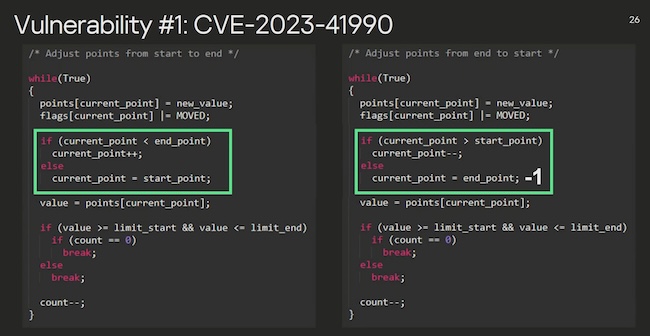

Казалось бы, всё давно известно и проверено, но… особенность TrueType состоит в том, что его документация до сих пор не является полностью открытой. Внутри есть недокументированные функции, выявить которые удалось через интерпретатор команд TrueType VM.

Что выяснили исследователи Kaspersky на этот раз? Они обратили внимание на одну из таких недокументированных функций, которая носит название «fnt_ADJUST». Упоминание о ней удалось отыскать только в одной из ранних версий Windows. Там сообщалось, что эта функция предназначена для использования... только на устройствах Apple. Так могла появиться уязвимость класса «удалённое исполнение кода» (RCE). Подобные бреши являются признанным источником максимальной опасности.

Известно, что эта функция присутствовала в коде с начала 1990-х гг. По всей видимости, она предназначалась для тестирования или отладки. Она была удалена без упоминаний об этом только в январе 2023 года (!), начиная с версий iOS 16.3 и macOS 13.2. До этого момента уязвимость активно эксплуатировалась злоумышленниками.

Из более ранних версий (iOS 15 и macOS 12) функция исчезла ещё позже, только в июле 2023 года. На этот раз Apple описала её как уязвимость CVE-2023-41990, возникающую при обработке файла «FONT». После обнародования американская компания сообщила, что проблема могла эксплуатироваться в версиях iOS до 15.7.1.

Как бы то ни было, теперь в расследовании операции «Триангуляция» стало понятно, как злоумышленники получили возможность исполнить код эксплойта, повысить привилегии, осуществить обход аппаратных средств защиты чипов Apple и начать манипулировать содержимым защищённых областей памяти.

Рисунок 5. Простая подмена позволяет выполнять вредоносный код за пределами контроля

Этот шаг имел очень важное значение для реализации атаки. Он позволял получить полный контроль над устройством жертвы. Используя ряд уязвимостей, злоумышленники могли выделить массив виртуальной памяти, куда в дальнейшем загружалось вредоносное содержимое. Фактически этот массив относился ко всему располагаемому объёму физической памяти устройства Apple, т. е. появлялась возможность перехвата памяти из любых приложений.

Злоумышленники идут по стопам разработчиков Apple

Трудности при распознавании того, как действует вредоносный код, чаще всего связаны с использованием недокументированных возможностей и отладочных средств, которые встречаются в аппаратных устройствах и сведения о которых чаще всего недоступны посторонним. Нечто похожее произошло и в операции «Триангуляция». Расскажем об этом подробнее.

Разные периферийные устройства могут иметь специальные аппаратные регистры, которые используются процессором для управления ими. В целях такого взаимодействия предусмотрена доступная процессору общая память, на которую транслируется содержимое регистров. Эти участки памяти называют «регистры MMIO» (memory-mapped input / output).

Исследуя перехваченный код эксплойта, исследователи Kaspersky обнаружили, что он использует четыре области MMIO, которые относятся к работе отладочного механизма ARM CoreSight основного процессора. Появление этих регистров не связано с ARM. Они были введены компанией Apple в качестве средств отладки и размещены вместе, по близким друг к другу адресам памяти, просто ради удобства.

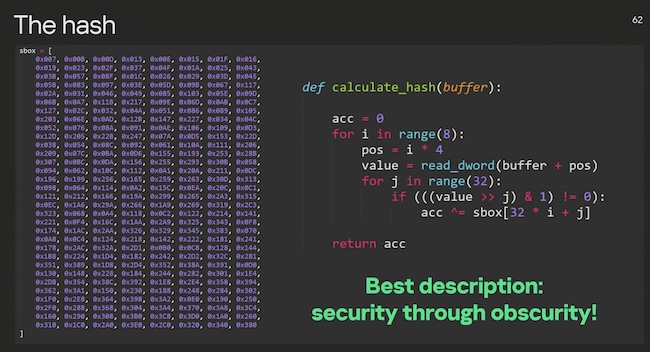

Впрочем, разработчики Apple предусмотрели защиту: для того чтобы иметь возможность использовать эти регистры и управлять данными, требовалось применять секретную функцию расчёта хеша. Выполнив реверс-инжиниринг, исследователи Kaspersky смогли восстановить её и показать хакерскому сообществу на форуме 37C3.

Рисунок 6. Секретная функция Apple для расчёта хеша

Насколько известно, эта функция не была задокументирована, она не используется в прошивке и её было трудно обнаружить и проанализировать традиционными методами. Возникают многочисленные вопросы. Как злоумышленники догадались о способах её применения? В чём состояла реальная цель появления этой функции? Кто стоит за её разработкой — Apple или третья сторона, например ARM, которая занималась созданием CoreSight?

«Это не рядовая уязвимость. Из-за закрытого характера экосистемы iOS процесс её поиска был сложным и длительным, он требовал всестороннего понимания как аппаратной, так и программной архитектуры. Данная уязвимость доказывает, что даже самые современные аппаратные средства защиты бессильны перед лицом изощрённого злоумышленника, пока существуют аппаратные функции, позволяющие эти средства защиты обойти», — рассказывает Борис Ларин, ведущий исследователь киберугроз в «Лаборатории Касперского».

От слов к делу…

До сих пор речь шла о том, как происходило выстраивание инфраструктуры для выполнения атаки.

Когда инфраструктура оказалась готова, вредоносный валидатор для браузера Safari обеспечил запуск очередного эксплойта, который помог активировать функции для атаки на уровне ядра. Потом пришло время для загрузки на устройства APT-фреймворка, умевшего подгружать плагины и собирать данные.

Рисунок 7. Общая схема кибератаки «Операция “Триангуляция”»

В работе этих вредоносных инструментов участвуют уязвимости, которые появились как минимум до iOS 6, отметили исследователи Kaspersky. Это указывает на то, насколько давно велась разработка техники этой кибератаки.

Поскольку доступ осуществляется на уровне ядра, то исполнение вредоносных программ происходит со всеми привилегиями и с полным доступом ко всем приложениям и всем данным (микрофон, геолокация и т. д.).

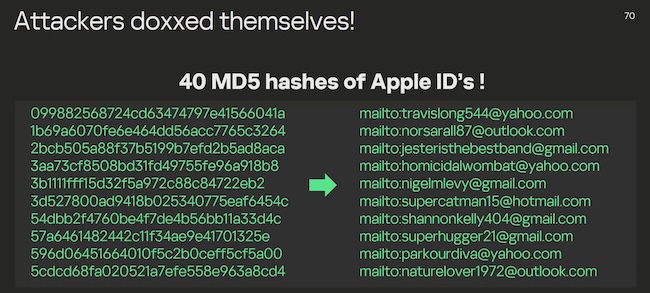

Однако злоумышленники, похоже, действительно не рассчитывали, что зашифрованные ими хеши адресов сообщений iMessage, отправляемые для управления активностью установленных вредоносных средств, будут перехватываться внедрённым посредником. Благодаря этому перехвату исследователи Kaspersky сумели восстановить 40 различных идентификаторов Apple ID, относящихся к злоумышленникам. Эти данные были переданы в Apple для расследования их активности и удаления.

Рисунок 8. Apple ID злоумышленников, перехваченные исследователями Kaspersky

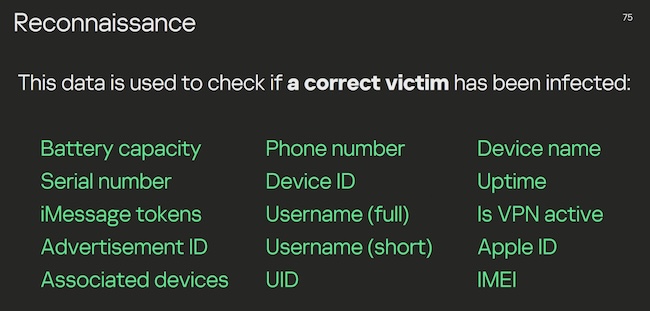

Исследователи Kaspersky также выявили признаки и идентификаторы, по которым злоумышленники выбирали, кого именно следует атаковать.

Рисунок 9. Список признаков, по которым отбираются жертвы

Вредоносные средства операции «Триангуляция»

Как уже было отмечено, выстроенная инфраструктура использовалась для загрузки APT-фреймворка, который имел большой набор разнообразных вредоносных функций. Этот набор плагинов был перехвачен и передан в распоряжение VirusTotal.

Исследователи Kaspersky также сообщили, что хеши обнаруженных вредоносных плагинов будут опубликованы на портале Securelist. Это позволит вендорам добавить их в свои системы мониторинга вредоносной активности.

Но самым интересным, что ждало исследователей Kaspersky, было содержимое самих плагинов.

Например, всем хорошо известно, что при включении авиарежима на телефоне вводится запрет на любые подключения к интернету и внешним сетям. Этот режим часто используют из соображений безопасности, потому что предполагается, что даже в случае заражения любые коммуникации становятся невозможными из-за их прерывания на аппаратном уровне. Но, как оказалось, в составе инструментария «Триангуляции» был плагин, который позволяет осуществлять прослушивание даже в авиарежиме. Запись с микрофона в этом случае ведётся офлайн (размер буфера допускает работу в течение интервала времени до трёх часов), а после восстановления подключения к интернету содержимое буфера автоматически пересылается на внешний сервер.

Отметим также, что аудиозапись ведётся в собственном формате, куда попадают также метаданные. Это позволяет злоумышленникам сохранять не только аудиопоток, но и сопутствующие параметры, в том числе список идентификаторов находящихся рядом устройств. Таким образом, можно предположить, что злоумышленники могут восстановить не только содержание разговора, но и его участников.

Другой модуль собирает геоданные. Сбор при этом не ограничивается только GPS-координатами: аккумулируется также информация о базовых станциях поблизости (их номера и время подключения).

Рисунок 10. Данные, собираемые с помощью вредоносных инструментов операции «Триангуляция»

Есть также отдельный модуль, который может отправлять SQL-запросы к базам данных. В списке поддержки — WhatsApp, Telegram, другие приложения с собственными БД.

Изображения, собранные вредоносными инструментами, проходят автоматическую оценку с использованием средств ИИ. Соответствующий плагин содержит метаданные нейросети Apple для классификации. Можно предположить, что благодаря этим ИИ-средствам злоумышленники могут выявлять присутствие текстовых вставок на фотографиях или определять тематику самих фотографий. С помощью этих средств можно, например, из большого набора автоматически сделанных снимков отобрать те, где содержатся документы, и отсылать на управляющий сервер только их. Как отметили исследователи Kaspersky, они встречаются с подобным уровнем вредоносного инструментария впервые в своей практике.

Выявленные уязвимости затрагивают все виды ОС Apple: iOS, WatchOS и др. Причина такой «всеядности» — в том, что используется одна и та же кодовая база.

Разработка инструментария велась на Objective-C. Стек поддерживаемых коммуникационных протоколов включает Protobuf и HTTPS. Полученные подписи кода указывают на то, что первые вредоносные функции появились более 10 лет назад.

Разбор полётов

Изучение резервных копий устройств работников «Лаборатории Касперского» позволило выявить историю первых заражений: они относятся к 2019 году. Другими словами, «эксперименты» оставались незамеченными в течение как минимум трёх лет.

Вредоносная платформа работает исключительно в оперативной памяти и не устанавливается в систему из-за ограничений ОС. Однако последовательности событий нескольких устройств указывают на то, что после перезагрузки те могут быть заражены снова. Это позволило дать косвенную оценку стоимости подобной разработки.

Известно, что «официальная» цена разработки эксплойта, допускающего сохранение заражения с переходом на новую ОС через бэкап, может составлять несколько миллионов долларов. Поскольку обнаруженный эксплойт периодически сам отправляет подтверждения об активности заражения, это говорит о том, что операция «Триангуляция» относится именно к этому классу разработок.

Рисунок 11. Исследователи Kaspersky (слева направо): Борис Ларин, Леонид Безвершенко и Георгий Кучерин

По данным Kaspersky, в список жертв внутри самой компании попали сотрудники двух разных департаментов: менеджеры и исследователи безопасности. С точки зрения атакующих, они выполняют совершенно разные бизнес-задачи. В чём логика выбора таких полярных направлений? Этот вопрос остался без ответа.

До сих пор был выявлен только один способ первичного заражения — через канал iMessage. Но действительно ли он единственный, особенно если учесть, что для всех устройств Apple используется одна и та же кодовая база? Вполне возможно, что злоумышленники способны использовать свою платформу и для заражения устройств на базе macOS.

Вывод однозначен: осталось немало вопросов, на которые лучше получить ответы.

Мобильная кибериммунная ОС KasperskyOS на подходе

Если общая картина алгоритма заражения и использования вредоносного кода в операции «Триангуляция» уже понятна, то делать окончательные выводы относительно платформы Apple ещё рано.

Выступая на SOC Forum 2023, Игорь Кузнецов анонсировал, что в Kaspersky приняли решение отказаться от использования корпоративных устройств на базе проприетарной ОС Apple и перейти на более открытую систему Google Android со средствами управления мобильными устройствами (MDM).

Обоснование такого решения: «закрытая экосистема iOS в принципе не позволяет сказать, безопасно ли устройство в текущий момент или нет. Её закрытость не позволяет установить полноценное средство безопасности, чтобы мониторить систему изнутри с помощью средств сторонних разработчиков. Единственный способ обнаружения подобной атаки сейчас — через контроль сети, подключаемой снаружи».

В перспективе Kaspersky собирается перейти на телефоны под управлением собственной кибериммунной ОС.

Сейчас компания предлагает утилиту, которая позволяет выявить признаки заражения подобным APT-фреймворком. Заявлено, что она проверяет факт отработки процесса с именем «BackupAgent». Этот признак считается достоверным индикатором кибератаки.

В то же время для полного контроля требуется создать бэкап через сервис iMessage. Только его доскональный анализ позволяет вынести окончательный вердикт, было заражение или нет.

Кто подвержен кибератаке «Операция “Триангуляция”»?

В «Лаборатории Касперского» заявили, что в настоящее время кибератаке подвержены только смартфоны iPhone под управлением iOS 15 (начиная с версии 15.7.5).

Раскрытый код указывает на то, что атаке могут быть подвергнуты устройства и под iOS 16, но на текущий момент некоторые эксплойты перестают работать под iOS 16.2.

Все центры управления этой кибератакой находятся на публичных хостингах Amazon или Cloudflare, но языковых указаний на управляющие центры в коде не обнаружено.

Чтобы обезопасить устройство от заражения, нужно отключить iMessage в настройках или переключиться в режим повышенной защиты (Lockdown Mode), установить все последние обновления iOS, убедиться в том, что они установились успешно, и только тогда перезагрузить устройство.

Выводы

Поскольку в кибератаке «Операция “Триангуляция”» нашли применение множество различных вредоносных компонентов, эксперты ответственно заявляют, что необходимо продолжать исследования и публиковать новую информацию.

Пока нет прямых свидетельств тому, что брешь была создана инсайдером в Apple. Возможно, служебная информация Apple стала достоянием сильной APT-группировки, которая и выстроила столь мощную платформу для кибератак.