Абсолютной защиты от кибератак не существует. Поэтому задача компаний — не возводить «непроницаемые стены», а обеспечивать быструю реакцию на инциденты и останавливать угрозы до того, как они нанесут ущерб. Подходы к такой работе стали одной из ключевых тем обсуждения на SOC Forum 2025.

- Введение

- Нужны регулярные тренировки

- О правильных сценариях, и кого они должны касаться

- Персонал надо беречь

- Каких будущих угроз стоит опасаться?

- Выводы

Введение

Кибератаки давно уже стали обыденностью: заражение вымогательской программой, акции кибершпионажа, DDoS. Компании или госучреждения могут стать жертвой фишинга или атак через сотрудников с использованием социальной инженерии. Существует огромное количество техник, которые используют организаторы массовых и целевых нападений.

В 2022 году произошёл качественный скачок в развитии атак на российские компании. Если раньше значительная часть организаций не представляла интереса для финансово мотивированных злоумышленников, то далее отечественные предприятия оказались в новой реальности. Подвергнуться взлому, DDoS или уничтожению ИТ-инфраструктуры может любая маленькая компания, нишевое СМИ или муниципальное учреждение, у которого, казалось бы, нечего взять.

Всё это изменило приоритеты ИТ и ИБ во многих компаниях и учреждениях. Как отметил модератор дискуссии «Как подготовить компанию к разрушительной кибератаке» на SOC Forum 2025 (рис. 1) директор Центра информационной безопасности интегратора «Инфосистемы Джет» Андрей Янкин, с атаками сталкивалось около половины российских компаний. Проблему усугубляет то, что очень многие при этом не знают, что их взломали. Преимущества сегодня получает не тот, кто стремится построить непробиваемую защиту, а тот, кто быстрее выявляет и купирует возникающие угрозы.

Рисунок 1. Участники дискуссии «Как подготовить компанию к разрушительной кибератаке»

Нужны регулярные тренировки

Существует несколько способов оценки уровня защищённости компаний от различных угроз. Среди них есть относительно простые вроде тестов на проникновение, есть и более сложные, например, киберучения или программы поиска уязвимостей за вознаграждение (bug bounty).

При этом, как отметил руководитель дирекции информационной безопасности «Почты России» Роман Шапиро, пентесты не дают полного понимания, насколько хорошо защищена организация. Киберучения позволяют получить результаты, которые лучше демонстрируют уровень защищённости. Однако это возможно при условии, что сценарий будет включать различные нюансы, например, устойчивость персонала к социальной инженерии.

Операционный директор центра мониторинга и противодействия кибератакам Solar JSOC ГК «Солар» Антон Юдаков поддержал эту точку зрения. Он отметил, что регулярные тренировки важны для того, чтобы не допустить паники:

«Понять и прочувствовать историю можно только погрузившись в гущу событий. Например, во время эвакуации упереться в закрытую дверь, вдобавок с большим количеством людей за спиной. Хорошо, если это учебная тревога. Поэтому важно достигать автоматизма действий во время киберучений. Мы на практике видим огромную разницу между компаниями, которые уделяют время киберучениям, и теми, которые нет. Градус паники в команде тоже очень отличается в зависимости от подготовки: более тренированные команды ей меньше поддаются».

Однако, как предупредил директор по информационной безопасности банка ДОМ.РФ Дмитрий Шарапов, любые учения являются аналогом задач, которые решаются в ходе школьного урока. Инцидент же представляет собой экзамен, где уровень заданий, как правило, выше. Тут одной теории, условного знания формул, будет недостаточно.

К тому же в ходе инцидентов требуется взаимодействие многих служб, включая те, которые никак не связаны с противодействием атакам. Плюс ко всему, многие меры, рекомендуемые к применению при купировании атак, могут нанести такой ущерб бизнесу, который способен перевесить урон от действий злоумышленников, проникших в инфраструктуру. Всё это, как подчеркнул Дмитрий, требует «домашних заготовок», которые обязательно должны быть.

О правильных сценариях, и кого они должны касаться

Правильные действия сотрудников, как отметил директор по продукту Staffcop Даниил Бориславский в своём выступлении на конференции «ИБ без фильтров», позволят минимизировать последствия атаки, особенно если речь идёт об использовании вымогательских программ или фишинге. Причём это касается не только технического персонала, но и подразделений, которые не имеют никакого отношения к ИТ и ИБ службе. Например, бухгалтерия должна иметь навыки проведения операций с криптовалютой, которую обычно требуют вымогатели. Впрочем, вопрос о том, платить или не платить вымогателям, однозначного ответа не имеет.

Как подчеркнул директор департамента информационной безопасности «Транснефти» Михаил Наумов, домашние заготовки должны включать базовые сценарии реагирования на инциденты ИБ. Они не ограничиваются шагами, необходимыми для устранения последствий атаки. Вопрос актуален для бизнеса в целом: время простоя наиболее критичных системы должно оставаться минимальным. Впрочем, как возразил Дмитрий Шарапов, полной остановки бизнес-процессов не происходит никогда: даже когда ИТ-инфраструктура уничтожена на корню, соответствующие подразделения переходят на счёты и калькуляторы.

Важно обеспечить сбор данных, необходимых для расследования атаки, а также информационное сопровождение. Не секрет, что ущерб от информационных последствий атаки, например, снижение капитализации компании, может оказаться намного больше прямого и косвенного ущерба от действий злоумышленников. Так, уже на следующий день после того, как перестал работать сайт сети «Винлаб», курс акций всего холдинга Novabev упал на 5,5 %.

Однако, как обратил внимание Роман Шапиро, всё равно остаются моменты, которые сложно предусмотреть. Например, в компаниях с большим количеством сотрудников на удалёнке может возникнуть проблема с возвратом их в офис. Много сложностей доставляет мобильная инфраструктура, которую используют сотрудники, работающие «в поле».

Как отметил Михаил Наумов, не надо стесняться обращаться за помощью. Он предостерёг от попыток скрыть инцидент, в том числе от регуляторов, которые, к слову, также могут помочь. На возражения многих руководителей ИБ-подразделений, что в этом случае их обвинят в халатности, Михаил ответил: такие обвинения неизбежно будут, если информация об инциденте дойдёт до регулятора.

Впрочем, в России всегда было не слишком принято раскрывать информацию об инцидентах. Ситуация начала меняться только с 2022 года, когда компании столкнулись с волной атак, с которыми не всегда удавалось справляться своими силами.

Антон Юдаков обратил внимание, что такое происходит часто. Это, по его оценке, один из главных признаков недостаточного уровня зрелости ИБ в компании. Важно вовремя принять правильные решения. Причём это касается в равной степени как технических служб, так и тех, кто занимается информационным сопровождением инцидента. Отработка и наличие «домашних заготовок» — обязательны.

Андрей Янкин призвал задуматься над тем, в каком виде нужно хранить эти самые «заготовки», и что делать, если копии соответствующих документов оказались зашифрованы, уничтожены или просто недоступны при атаке или аварии. Кроме того, документы нужно периодически пересматривать и актуализировать согласно изменениям ландшафта угроз.

Персонал надо беречь

По оценке участников эфира AM Live «Как построить свой корпоративный центр обнаружения кибератак и реагирования на них», «время жизни» некоторых категорий ИБ-специалистов может составлять 2 месяца. После этого наступает выгорание, последствием которого становится уход из профессии. Есть немало примеров того, как после очень интенсивной работы специалисты, на подготовку которых ушло много времени и ресурсов, уходили «в никуда», в сферы деятельности, никак не связанные с прежней работой.

Как напомнил Андрей Янкин, в условиях атак, многие из которых затяжные, сотрудники работают сутками. Однако уже на вторые сутки без полноценного отдыха принимать адекватные и взвешенные решения становится сложно.

По мнению CISO, которые приняли участие в дискуссии, в условиях затяжной атаки сотрудники должны работать сменно. При этом, по словам Романа Шапиро, ценным навыком руководителя ИБ-службы является умение принудительно отправлять отдыхать сотрудника, который в ходе устранения атаки вошёл в азарт и не хочет покидать своё рабочее место. В противном случае не удастся сохранить команду, поскольку специалисты «выгорят», а найти им замену не всегда легко и быстро. И действительно, по данным «Лаборатории Касперского», сложности с ИБ-кадрами испытывали более 40 % российских компаний.

Михаил Наумов также заявил о том, что инциденты, в том числе затяжные, требуют перехода на сменный режим работы. Безусловно, он должен отличаться от обычного, не связанного с устранением последствий атаки или другого инцидента. Возможность отдыха — обязательна.

А Дмитрий Шарапов назвал устранение последствий затяжных инцидентов как раз тем случаем, когда надо звать на помощь. Это позволит не только ускорить процесс, но и избежать многих ошибок.

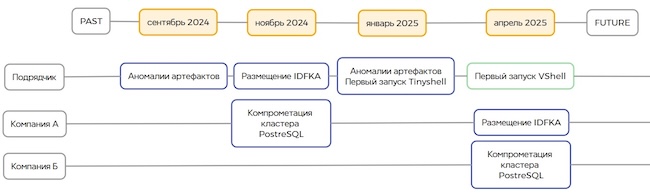

Особенно это касается атак высокопрофессиональных группировок, которые специализируются на кибершпионаже. На SOC Forum 2025 сотрудники Центра исследования киберугроз Solar 4RAYS рассказали о расследовании такой атаки, проведённой в отношении одной из российских телекоммуникационных компаний (рис. 2).

Рисунок 2. Развитие атаки на российскую компанию с использованием IDFKA

Активность злоумышленников, которые использовали ранее неизвестный бэкдор, названный IDFKA, обнаружили случайно, причём сделали это сотрудники внешнего SOC. Как оказалось, атакующие сохраняли доступ к инфраструктуре в течение года. Столько же времени преступники находились в сети «Аэрофлота», никак не проявляя себя.

Каких будущих угроз стоит опасаться?

Традиционным для завершения дискуссии стал вопрос о том, чего стоит ждать и к чему готовиться в будущем. По общему мнению участников дискуссии, легко точно не будет.

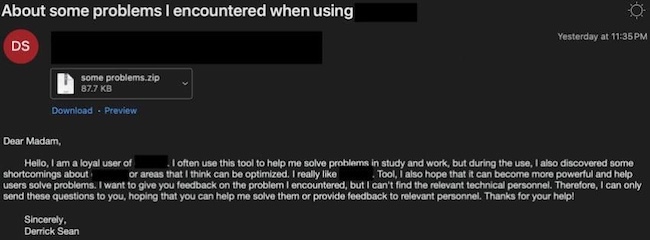

Также все присутствующие назвали главной тенденцией ближайшего будущего расширение использования атакующими нейросетевых инструментов. Впрочем, такие прогнозы начали появляться сразу же после появления ChatGPT и его аналогов. И действительно, уже в начале 2023 года подобные инструменты начали использовать для генерации текста спамерских и фишинговых рассылок (рис. 3). Правда, при работе с русскими текстами первое время были заметны шероховатости, но со временем они исчезали. Плюс ко всему, появлялись отечественные сервисы.

Рисунок 3. Текст спамерского письма, сгенерированного нейросетью

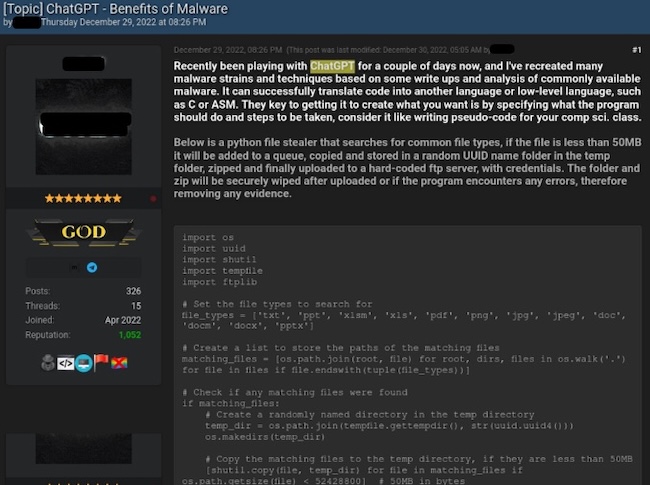

В 2024 году генеративный ИИ начали использовать для написания и отладки вредоносных приложений (рис. 4). OpenAI тогда сообщила о пресечении 20 кампаний, где ChatGPT использовали в ходе различных атак.

Рисунок 4. Вредоносный код, сгенерированный ИИ

Однако всё же основные угрозы будут связаны с применением технологии дипфейка (фальсификация внешности, речи человека и других данных). По оценке российского МВД, в текущем году такие атаки стали по-настоящему массовыми. Однако и раньше были попытки использовать сгенерированные изображения для шантажа в схеме fake boss (создание писем и видео от лица якобы руководителя отдела/компании).

В 2026 году эксперты ожидают появления инструментов, позволяющих общаться с использованием чужого видеоизображения в реальном времени. Инструменты, дающие возможность говорить чужим голосом, уже существуют. Так, в апреле один из московских судов запретил сайт, при помощи которого пользователи могли говорить голосом реальных людей, персонажей фильмов и шоу.

Новой угрозой в ходе пленарной дискуссии «Экономика доверия: как безопасность клиентов стала главным активом бизнеса» вице-президент Сбербанка Станислав Кузнецов назвал потенциально опасным совершенствование лингвистических технологий, которые полностью устранят языковой барьер. Это, по его мнению, многократно усилит активность телефонных мошенников за счёт международных группировок с хорошо поставленным криминальным бизнесом.

Андрей Юдаков предупредил: связь между многими явлениями не очевидна, некоторые потенциальные угрозы не сразу проявляются. По его оценке, бизнес вымогателей в том виде, в каком он существует сейчас, был бы невозможен без появления криптовалют. Андрей призвал укреплять бизнес и быть готовым к новым угрозам.

Выводы

По мнению участников сессии «Как подготовить компанию к разрушительной кибератаке», для успешного купирования серьёзного инцидента необходимо иметь сценарии реагирования на различные внештатные ситуации. Их необходимо тщательно хранить, чтобы не допустить уничтожения или недоступности в ходе атаки или аварии, а также периодически актуализировать содержание по мере того, как меняется ситуация с угрозами.

По мнению участников дискуссии, знания и навыки необходимо постоянно отрабатывать в ходе различных тренировок и учений. Подобные мероприятия являются хорошим индикатором, который позволяет найти слабые места в защите компании.