Как изменилась деятельность центров мониторинга информационной безопасности (Security Operations Center, SOC) за последние два месяца? С какими инцидентами чаще всего приходится иметь дело операторам SOC? Повлияли ли санкции на работу таких подразделений? Что делать организациям, которые только сейчас осознали необходимость создания собственного SOC, и может ли SaaS-модель быть альтернативой локальным (on-premise) решениям в этой сфере?

- Введение

- Что происходит в сфере SOC сейчас

- Особенности работы SOC в современных условиях

- Импортозамещение в SOC

- Проблемы автоматического реагирования в SOC

- Выводы

Введение

Темой очередного прямого эфира проекта AM Live стали SOC — центры мониторинга информационной безопасности. В последние два месяца многие компании осознали, что для обеспечения кибербезопасности им не хватает именно SOC, и вкладывают значительные ресурсы в создание таких подразделений. Немало организаций поняли также, что сделанные ранее инвестиции в центры мониторинга оправдали себя. В то же время кто-то по-прежнему не видит причин для дополнительных затрат на ИБ. Предыдущий эфир AM Live, посвящённый актуальным вопросам организации работы с коммерческим SOC, состоялся осенью прошлого года, поэтому мы посчитали важным вернуться к этой теме вновь.

Мы пригласили в студию Anti-Malware.ru представителей вендоров, системных интеграторов и сервис-провайдеров, чтобы вместе разобраться, как изменился рынок SOC за последнее время, какие технологии наиболее востребованны в центрах мониторинга сегодня, существует ли в этом секторе проблема импортозамещения. Что за тенденции характерны для текущего состояния отрасли? Вместе с экспертами и зрителями прямого эфира мы попытались выяснить нынешнюю роль SOC в деле обеспечения информационной безопасности российских компаний.

Участники дискуссии:

- Теймур Хеирхабаров, руководитель центра мониторинга и реагирования на киберинциденты компании BI.ZONE.

- Сергей Солдатов, руководитель центра мониторинга кибербезопасности «Лаборатории Касперского».

- Алексей Лукацкий, бизнес-консультант по безопасности Cisco.

- Никита Андреянов, технический директор компании Crosstech Solutions Group.

- Ринат Сагиров, руководитель отдела систем мониторинга ИБ и защиты приложений компании «Инфосистемы Джет».

- Иван Мелехин, директор по развитию компании «Информзащита».

- Алексей Павлов, директор по развитию бизнеса центра противодействия кибератакам Solar JSOC компании «Ростелеком-Солар».

- Руслан Амиров, директор центра мониторинга и реагирования на инциденты в ИБ USSC-SOC компании УЦСБ.

Модератор онлайн-конференции: Алексей Новиков, директор экспертного центра безопасности Positive Technologies (PT Expert Security Center).

Что происходит в сфере SOC сейчас

Модератор решил начать беседу с базовых вопросов, позволяющих понять состояние отрасли на данный момент. Как изменился ландшафт угроз в последнее время? Фиксируют ли центры мониторинга большее количество атак и какие это атаки? Насколько стало больше инцидентов? Какие технологии наиболее востребованны в SOC сегодня? Вот что рассказали наши эксперты.

Алексей Павлов:

— Мы заметили повышение спроса на системы противодействия DDoS и на Web Application Firewall. Таких атак из-за рубежа и с территории России стало больше в десятки и сотни раз. При этом многие компании отложили покупку экспертных систем, которые также можно использовать в SOC. Мы пока оцениваем уровень текущих атак как невысокий, злоумышленники проникают напрямую или используют очевидные уязвимости, такие как открытые порты.

Теймур Хеирхабаров:

— Действительно, инцидентов связанных с DDoS, а также атаками через WAF, очевидно, стало больше. Количество других инцидентов увеличилось несущественно. Те компании, с которыми мы работаем, были к этому готовы. Мы стали чаще фиксировать фишинговые атаки, но значительного роста, повторюсь, нет.

Иван Мелехин:

— Мы больше ориентированы на мониторинг внутреннего периметра сети и не фиксируем критического увеличения количества инцидентов. Стало больше запросов на расследование инцидентов от компаний, которые ранее под удары шифровальщиков и других вредоносных программ не попадали. Таких успешных атак в последнее время стало больше в два-три раза.

Сергей Солдатов:

— Наша компания после 24 февраля фиксировала большие объёмы фишинга, причём как в России, так и в Европе. Несмотря на отсутствие увеличения числа критически опасных, целевых атак, изменился характер нападений. Если ранее DDoS-атаки исходили преимущественно из Китая, то теперь — в основном из США.

Руслан Амиров:

— Мы видим рост обращений от компаний, которые ранее не занимались информационной безопасностью или думали, что они ей занимаются. Если раньше на многие из таких организаций злоумышленники просто не обращали внимания, то теперь им (организациям. — Прим. ред.) надо также подумать о защите своих ресурсов, даже до этого никаких инцидентов зафиксировано не было. Интерес со стороны киберпреступников появился.

Ринат Сагиров:

— Со стороны заказчиков есть повышенный интерес ко внедрению локальных (on-premise) решений по противодействию DDoS-атакам в дополнение к тем инструментам, которые предоставляет провайдер. Кроме того, часть аналитиков SOC переориентированы на мониторинг DDoS и разбор логов WAF минуя SIEM и IRP-системы.

Никита Андреянов:

— Заметен рост инцидентов связанных со внутренними нарушителями и инсайдерской деятельностью. Это может быть выгрузка конфиденциальной информации из баз данных и файловых хранилищ. Возможно, подобная деятельность связана с текучкой кадров и отъездом сотрудников за рубеж.

Помимо средств противодействия DDoS-атакам и файрволов веб-приложений, в данный момент центры мониторинга более всего нуждаются в сканерах защищённости, а также DLP-инструментах с модулями лингвистического анализа. Кроме того, заказчики обращают внимание на сетевые сенсоры и EDR-системы, позволяющие быть готовыми к целевым атакам. Если же говорить об инструментах применяемых сервис-провайдерами, то здесь больших изменений не произошло. По-прежнему в топ-листе — средства получения логов с оконечных устройств, антивирусы или другие средства реагирования, а также сетевые решения класса NGFW или WAF.

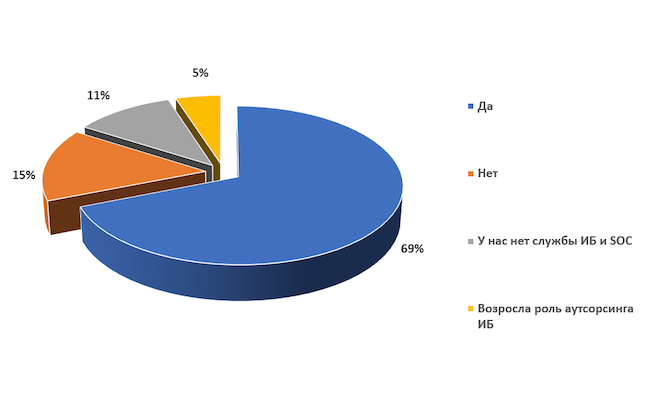

Большинство зрителей прямого эфира считают, что за последние два месяца роль службы ИБ и SOC в их компании возросла. Такого мнения придерживаются 69 % опрошенных нами респондентов. Не согласны с ними 15 % участников опроса. Ещё 5 % решили, что в последнее время возросла роль аутсорсинга ИБ. Не имеют службы ИБ и SOC 11 % опрошенных.

Рисунок 1. Возросла ли роль службы ИБ и SOC в вашей компании за последние два месяца?

Особенности работы SOC в современных условиях

Эксперты AM Live отметили, что в последнее время увеличился спрос на решения и услуги для построения своих собственных центров мониторинга. Одна из причин такого тренда — импортозамещение. Многим заказчикам требуется заменить зарубежное решение, поэтому они обращаются за помощью к российским вендорам. С другой стороны, рынок SOC на аутсорсинге также испытывает оживление. К провайдерам обращаются те компании, которым нужна безопасность здесь и сейчас, а также клиенты находящиеся в процессе строительства собственного центра мониторинга.

По мнению наших экспертов, почти все их заказчики сейчас:

- провели мероприятия по повышению осведомлённости пользователей;

- провели инвентаризацию инфраструктуры на периметре безопасности;

- проверили работу WAF и средств защиты от DDoS;

- включили аудит на уровне доменной политики.

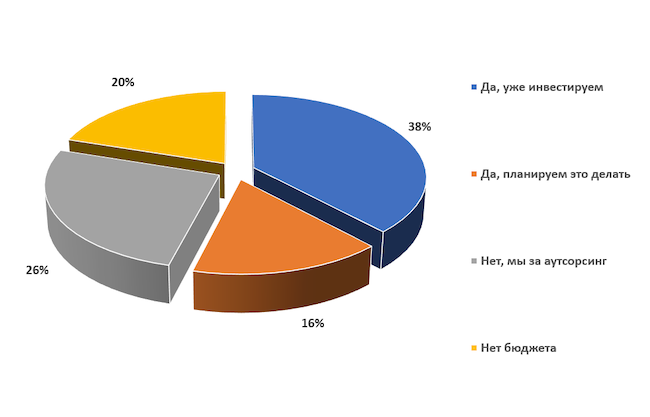

Результаты проведённого нами опроса зрителей онлайн-конференции показали, что 38 % компаний уже инвестируют в собственный центр мониторинга кибербезопасности, а 16 % планируют это сделать в будущем. Рассчитывают в этом вопросе на аутсорсинг 26 % респондентов. Не имеют бюджета на SOC 20 % опрошенных.

Рисунок 2. Готовы ли вы инвестировать в создание собственного корпоративного SOC?

Какова текучка кадров в SOC? Сколько в среднем работает аналитик первой линии, разбирающий конкретные инциденты? Статистика спикеров онлайн-конференции говорит, что этот период может длиться от трёх месяцев до двух лет. Во избежание выгорания сотрудников эксперты рекомендуют максимально разнообразить их работу, а также ограничить количество заявок (тикетов), обрабатываемых специалистом в течение дня.

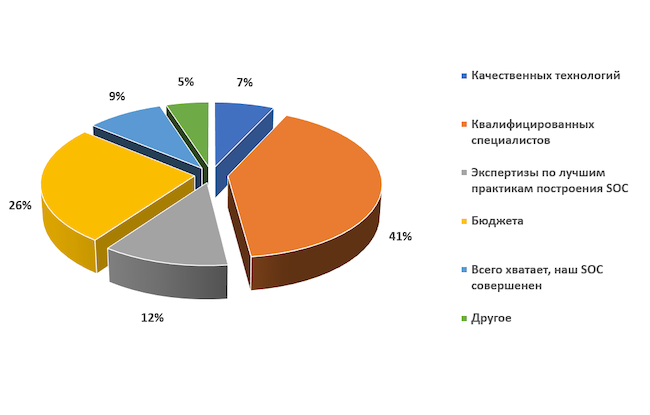

Компаниям, чьи представители наблюдали за прямым эфиром AM Live, для создания и работы эффективного SOC более всего не хватает квалифицированных специалистов. Такое мнение в ходе проведённого нами опроса высказал 41 % его участников. На недостаток бюджета пожаловались 26 % респондентов, а на отсутствие экспертных знаний и навыков по лучшим практикам построения SOC — 12 %. Недостаток технологий мешает 7 % опрошенных. Ещё 5 % выбрали вариант «Другое». Считают свой SOC совершенным 9 % зрителей.

Рисунок 3. Чего вам не хватает для создания / работы эффективного SOC?

Подключившийся к беседе Алексей Лукацкий подсветил ряд проблем, с которыми столкнулись российские центры мониторинга информационной безопасности в последние два месяца. По мнению эксперта, это отключение зарубежных SIEM-систем и сложности миграции на отечественные разработки этого класса. Кроме того, из-за ухода западных поставщиков информации у российских SOC сократилось количество источников для Threat Intelligence (TI).

Эксперты в студии рассказали, что ставшие недоступными подписки на источники информации для TI составляют около 10–15 % всего объёма используемых данных. Реальной проблемой является только недоступность сервиса VirusTotal. Перейти на отечественные SIEM-системы также возможно, однако это потребует дополнительных ресурсов, которых сейчас не хватает. Спикеры высказали предположение, что такая миграция может состояться в течение года или двух лет. Среди главных препятствий для быстрого переноса гости студии назвали большое количество настроенных под заказчика (индивидуальных) правил, а также архивы данных.

Импортозамещение в SOC

Каких отечественных инструментов не хватает SOC в России? По мнению гостей студии, весьма сильно не хватает систем класса Network Detection and Response (NDR). Не так много, как хотелось бы, российских решений класса Endpoint Detection and Response (EDR), а также других качественных источников телеметрии. При этом на рынке присутствует достаточное количество отечественных систем противодействия DDoS-атакам. Спикеры также отметили, что облачные средства безопасности ещё не реализовали свой потенциал на отечественном рынке. Использование SaaS-решений может уменьшить затраты на работу SOC. Ещё одним способом снижения расходов центра мониторинга специалисты называют оптимизацию передаваемого в SIEM трафика.

Рассуждая об уровне поддержки российских ИБ-продуктов, эксперты указали, что не все запросы заказчика связаны с функциональными возможностями той или иной разработки. Зачастую клиентским SOC требуется помощь в интеграции нескольких инструментов от разных разработчиков; вендор не всегда способен предоставить её заказчику. Модератор онлайн-конференции Алексей Новиков отметил, что создание общей экосистемы и улучшение интеграции между ИБ-продуктами различных производителей входят сейчас в число самых насущных вопросов. Ряд вендоров уже двигаются в этом направлении, что является правильным и логичным направлением развития.

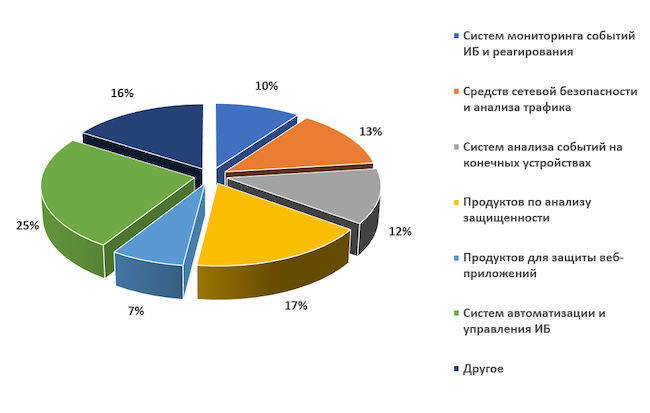

Проведённый нами опрос зрителей показал, что существует ряд направлений деятельности SOC, где отечественные инструменты уступают пока зарубежным аналогам. Так, 25 % опрошенных не хватает российских систем автоматизации и управления ИБ, а 17 % — продуктов по анализу защищённости. На отсутствие отечественных средств сетевой безопасности и анализа трафика пожаловались 13 % наших зрителей, а на недостаток систем анализа событий на конечных устройствах — 12 %. Ещё 10 % опрошенных считают, что для оснащения SOC нет российских систем мониторинга событий в ИБ и реагирования. Не видят импортозамещения в сфере решений для защиты веб-приложений 7 % участников опроса. Вариант «Другое» выбрали 16 % респондентов.

Рисунок 4. Каких отечественных инструментов вам не хватает для оснащения SOC?

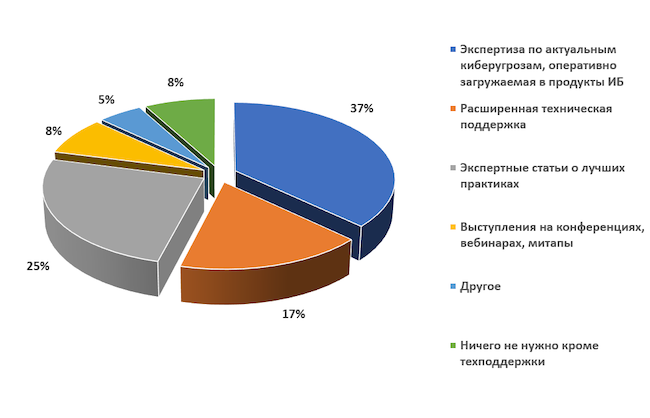

Ещё один опрос касался поддержки центров мониторинга со стороны вендоров. Как оказалось, 37 % наших зрителей не хватает экспертизы по актуальным киберугрозам, оперативно загружаемой в продукты ИБ. Ещё 25 % посетовали на отсутствие экспертных статей о лучших практиках. Недостаток расширенной технической поддержки отметили 17 % опрошенных, а малое количество выступлений на конференциях, вебинарах и неформальных встречах (митапах) — 8 %. Не ждут от вендора ничего кроме техподдержки 8 % респондентов. Чего-то другого не хватает 5 % участников опроса.

Рисунок 5. Какая поддержка от вендоров ИБ вам была бы полезна?

Проблемы автоматического реагирования в SOC

Как сделать так, чтобы SOC не только фиксировал инциденты, но и начал реагировать на них? По мнению спикеров AM Live, даже если у центра мониторинга нет средств реагирования, он всё равно участвует в этом процессе, отправляя заказчику или внутренним специалистам уведомления об инцидентах и рекомендации по предполагаемым действиям. Построение SOC предполагает создание матриц коммуникации и маршрутных карт, которые описывают оптимальные пути движения информации в случае возникновения проблемы. Информирование заказчика может осуществляться не только по электронной почте, но и через альтернативные каналы связи — например, мессенджеры.

Что касается автоматического реагирования, то при его внедрении важно провести инвентаризацию инфраструктуры и бизнес-процессов, чтобы действия системы по предотвращению инцидента не сказывались на работе предприятия. Особенно сложно в этом вопросе приходится внешним SOC, не являющимся частью компании-заказчика. Сервис-провайдер, предоставляющий услуги центра мониторинга, может по выбору заказчика предоставлять рекомендации по устранению проблемы, реагировать через EDR или другой инструмент защиты, а также подключать к решению вопроса собственную команду специалистов. Эти опции прописываются в контракте и могут быть разными для разных угроз.

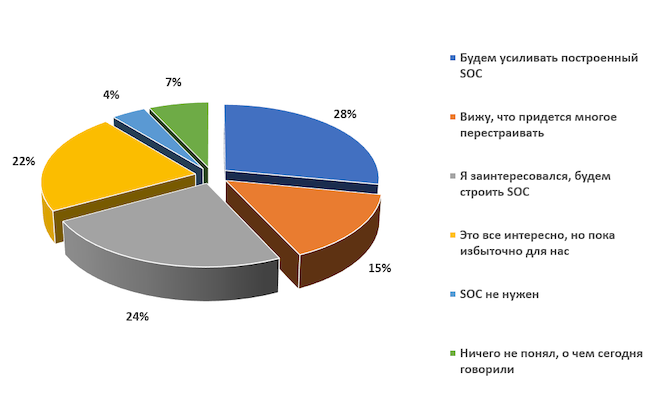

В конце онлайн-конференции мы по традиции поинтересовались у зрителей прямого эфира тем, каково теперь их мнение относительно строительства корпоративного SOC. Большая часть опрошенных будет усиливать уже построенный центр мониторинга или же собирается начать его строить — такое мнение высказали 28 % и 24 % респондентов соответственно. Поняли, что придётся многое менять в своём SOC, 15 % опрошенных. Ещё 22 % считают тему интересной, но пока избыточной для своих компаний. Категоричного мнения, что SOC не нужен, придерживаются 4 % участников опроса, а 7 % вообще не поняли, о чём шла речь в этом выпуске AM Live.

Рисунок 6. Каково ваше мнение относительно строительства корпоративного SOC?

Выводы

Центры мониторинга кибербезопасности в России становятся более востребованными на фоне изменения ландшафта угроз в последние два месяца. Многие компании, откладывавшие создание собственного SOC, сейчас предпринимают срочные усилия по его организации. К сожалению, быстрых решений в этой сфере сейчас практически нет: недостаток специалистов, проблемы с поставками аппаратного обеспечения, слабое импортозамещение на уровне отдельных инструментов не позволяют строить собственные SOC с нужной компаниям скоростью. Временной или постоянной альтернативой может быть передача функций центра мониторинга на аутсорсинг, благо предложения в этой сфере от отечественных провайдеров есть. Такой подход вполне работоспособен, хоть и не лишён некоторых недостатков.

Самые горячие для российского рынка информационной безопасности темы мы обсуждаем в прямом эфире онлайн-конференции AM Live. Чтобы не пропускать свежие выпуски и иметь возможность задать вопрос гостям студии, не забудьте подписаться на YouTube-канал Anti-Malware.ru. До встречи в эфире!