В статье мы постараемся ответить на наболевшие вопросы «Что способствует распространению вирусов-вымогателей?» и «Почему не работают традиционные подходы к защите информации?». А также рассмотрим один из продуктов от компании Check Point — Check Point SandBlast Agent, обеспечивающий высокий уровень защиты от вирусов-вымогателей (вирусов-шифровальщиков) для устройств и данных пользователей.

1. Введение

2. Рост угрозы вирусов-вымогателей

3. Как защититься от вирусов-вымогателей?

4. Варианты поставки и развертывания SandBlast Agent

5. Выводы

Введение

Девяностые годы, которые многие вспоминают с содроганием, когда похищали людей, требовали выкуп, «крышевали» организации, — вроде бы прошли. Но если посмотреть на последние новости, хотя бы за текущий год, то складывается впечатление, что весь этот негатив (в эру стремительного развития ИТ) из физической среды перекочевал в цифровую. Теперь вместо «братков» — хакеры, а вместо бит, кастетов и огнестрельного оружия появилось умное самообучаемое цифровое оружие в виде вирусов-вымогателей (вирусов-шифровальщиков). Теперь похищается не сам человек, а его цифровая натура, причем она даже не похищается, а просто умело скрывается на его же устройствах. И от этого страдают не просто отдельные пользователи, а компании в целом. А восстановление данных — стоит денег. В документе The Next Cyber Attack Can Be Prevented, опубликованном компанией Check Point, приводятся сведения о росте угроз и ущерба, связанных с кибератаками. Так по состоянию только на май 2017 года продуктами компании было обнаружено более 17 миллионов атак в неделю, более половины из которых были неизвестны на момент обнаружения и не могли быть обнаружены классической технологией, основанной на сигнатурном анализе.

Рисунок 1. Рост угроз и ущерба от вирусов-вымогателей

Вирусы-вымогатели появились не так уж недавно, их история насчитывает уже более 20 лет, на протяжении которых они развивались и совершенствовались. Но особое внимание к себе они привлекли весной этого года — нашумевшим случаем с вирусом WannaCry, вышедшим на глобальный уровень (его мы уже рассматривали в одной из наших статей). Зона его поражения насчитывала более 400 тысяч компьютеров по всему миру, включая и госорганы ряда стран. Эта атака показала, насколько сильно развились вирусы-вымогатели и какими сложными и эффективными стали компьютерные черви, с помощью которых они распространяются. В этой статье мы хотим рассказать, что способствует развитию и распространению таких вирусов и есть ли адекватный способ защиты от них.

Рост угрозы вирусов-вымогателей

Этот год, хотя он еще не закончился, оказался одним из самых богатых по количеству, масштабности и величине убытков от атак посредством вирусов-вымогателей. Предлагаем вспомнить ключевые эпизоды этого года.

Уже упомянутый WannaCry (WannaCrypt, WCry, WanaCrypt0r 2.0, Wanna Decryptor) шифрует почти все, что «плохо лежит» — все хранящиеся на компьютере файлы, и, соответственно, требует выкуп в биткоинах за их расшифровку. Он выделяется масштабностью распространения и применяемыми техниками — начав свое распространение примерно в 10 утра 12 мая, уже вечером появились сообщения о многочисленных заражениях и совершении хакерских атак на крупнейшие холдинги, в том числе и на Сбербанк (см. приведенное на нашем сайте Личное дело вымогателя).

Вроде бы май — предвестник периода отпусков, жаркого лета. Однако для многих компаний это лето оказалось слишком жарким, и поспособствовал этому NotPetya (одна из разновидностей вируса Petya). Вирус блокирует запуск операционной системы и за возобновление работы и расшифровку файлов требует выкуп в размере 300 долларов в биткоинах. Его жертвами также были компании по всему миру (но основными пострадавшими стали компании в Украине и России), убытки которых исчислялись миллионами долларов из-за этой кибератаки:

- международная служба доставки TNT Express (FedEx);

- датский судоходный гигант AP Moller-Maersk;

- британская компания потребительских товаров Reckitt Benckiser;

- французский строительный гигант Saint-Gobain;

- поставщик языковых решений Nuance Communications.

Только у TNT Express (FedEx) убытки оценивались в 300 миллионов долларов, но из перечисленных компаний о самой высокой сумме убытков (почти 400 миллионов долларов) сообщила компания Saint-Gobain.

В России воздействию вируса подверглись: «Роснефть», «Башнефть», Mars, Nivea и Mondelez International, телекоммуникационные компании «МегаФон» и «ВымпелКом», МВД и РЖД.

Следующий вирус не заставил себя долго ждать: октябрь 2017 — очень похоже на октябрьскую революцию 17-го с захватом телеграфов и телефонов. Так и в октябре 2017 вирус-шифровальщик Bad Rabbit атаковал:

- Ряд федеральных российских СМИ: «Агентство Интерфакс подверглось атаке шифровальщика Bad Rabbit», «Bad Rabbit добрался до Новой Газеты», «Сайты Ведомостей, Росбалта и Znak.com не работают».

- Финансовые организации: «Вирус Bad Rabbit попытался атаковать российские банки из топ-20».

- Объекты инфраструктуры на Украине: «За атаками на СМИ и правительство Украины стоит вымогатель Bad Rabbit», «В киберполиции Украины и СБУ сделали заявление по поводу кибератак».

Этот вирус использует легальное программное обеспечение с открытым исходным кодом DiskCryptor, применяемое для полнодискового шифрования. Как и в предыдущих случаях, больше всего пострадали Россия и Украина.

Как выяснили эксперты Group-IB, кибератаки вирусов-шифровальщиков Bad Rabbit и NotPetya/ExPetr были организованы одной хакерской группировкой.

Эти примеры показывают, что вирусы-вымогатели стали:

- брать массовостью атак, блокируя и шифруя данные;

- применять для шифрования легальное программное обеспечение;

- использовать для выкупа биткоины. Но даже после оплаты выкупа некоторые вирусы и их разновидности (WannaCry и Petya) не расшифровывали данные.

В целом схема распространения довольно проста и заключается в отправке на электронный адрес компании письма, содержащего ссылку на зловредный сайт или непосредственно зловредный файл. Для того чтобы пользователь запустил такой файл или перешел по ссылке, письмо злоумышленниками может быть подготовлено специально под сферу деятельности компании или имитировать письма из различных госучреждений или банков. Кто-то да перейдет или запустит файл (человеческий фактор — на это и расчет). А из-за существующих уязвимостей вирус запустится на компьютере пользователя.

Как только это произойдет, файлы начинают шифроваться, имитируя при этом, например, какой-нибудь системный процесс обновления. Дальше с компьютера вирус перебирается на сервер и остальные компьютеры компании, не забывая при этом шифровать данные и на них.

После шифрования отобразится инструкция по решению проблемы с предложением покупки ключа для восстановления зашифрованных данных. Но даже после оплаты нет никакой гарантии, что данные удастся восстановить. В связи с чем не стоит идти на поводу у вымогателей и платить выкуп — в результате будут потеряны и данные и деньги.

Хорошим подспорьем для развития и распространения таких вирусов является анонимность злоумышленников. Анонимности способствует использование:

- глобальной сети серверов — Tor;

- биткоинов — самой масштабной криптовалюты, в силу прозрачности истории транзакций для всех пользователей сети и анонимности владельцев кошельков в рамках системы.

Кроме того, в большинстве случаев следующий вирус был собран, как конструктор, из наиболее проявивших себя частей и модулей других атак и вирусов — фактически превращаясь в их модификацию. Это свидетельствует о том, что злоумышленники не ломают голову над созданием каких-то новых программ — это сложно и долго. Они используют доступные в узких кругах инструменты для модификации существующих зловредов, получая каждый раз на выходе новый вирус.

И если в отношении предыдущей версии спустя некоторое время удается найти какое-нибудь решение, то за это время злоумышленники выкатывают уже не одну новую модификацию. И полученный вредоносный файл уже нельзя будет обнаружить с помощью стандартных антивирусов, базирующихся на сигнатурном анализе, так как в базах еще нет таких сигнатур.

Так каким же образом следует защищаться на фоне анонимности злоумышленников и стремительного развития вирусов?

Как защититься от вирусов-вымогателей?

Последние атаки вирусов-вымогателей показали, что от них страдают даже крупные компании, которые не экономят на обеспечении защиты своей информации. Так почему же страдали даже компании с выстроенной в лучших традициях системой защиты?

Как раз в традиционном подходе к защите и состоит основная проблема (мы уже обсуждали эти вопросы в интервью с Алексеем Лукацким). В большинстве организаций используется связка межсетевого экрана и антивируса, разворачиваемые на периметре сети. Но все эти средства работают с уже известными зловредами. Следовательно, данный механизм не обеспечивает должного уровня защиты даже от интернет-угроз, а есть и такие каналы распространения, как:

- флеш-накопители сотрудников и партнеров компании;

- мобильные устройства — личные смартфоны и ноутбуки;

- интернет-соединения посредством 3G или LTE;

- незащищенный Wi-Fi;

- зашифрованные каналы — использование HTTPs-протокола.

На помощь может прийти принцип эшелонированной защиты — направленный на организацию нескольких линий (уровней) обороны. При этом на каждом уровне должны применяться соответствующие технологии защиты, позволяющие бороться с атаками до, во время и после их реализации. Только так можно сегодня противостоять современным угрозам, да и будущим тоже. А так как начальной точкой распространения является компьютер нерадивого пользователя, ему необходимо уделять повышенное внимание.

Одной из реализаций такого подхода к защите является решение Check Point SandBlast Agent, предложенное компанией Check Point. Оно представляет собой совокупность дополняющих друг друга технологий компании.

Мы остановили свой выбор на рассмотрении именно данного решения компании, поскольку среди пострадавших от последних атак вирусов-вымогателей нет ни одной организации, использующей решения SandBlast Network (защита на уровне периметра) или SandBlast Agent от Check Point.

SandBlast Agent представляет собой усовершенствованный комплект технологий защиты рабочих станций. А в отношении рассматриваемой нами проблемы — борьба с вирусами-вымогателями осуществляется агентом на нескольких линиях обороны:

- Большинство атак останавливается еще до попадания на рабочую станцию. Технология Threat Emulation перехватывает все файлы, скачиваемые или копируемые на рабочую станцию, и подвергает их динамическому анализу (эмуляции). Для того чтобы не задерживать нормальную работу пользователя, на это время ему сразу предоставляется безопасная копия этого документа (результат работы Threat Extraction, об этой технологии мы писали в нашем обзоре «Check Point SandBlast Threat Extraction: Как работает проактивная защита от эксплойтов?»), в которой удалено активное или потенциально опасное содержимое. Конечно, после окончания проверки будет доступен и оригинал, но в большинстве случаев этого уже не требуется — безопасная копия выглядит так же, и пользователю ее достаточно. Кроме того, встроенная защита от фишинга позволяет отсеять опасные сайты, так что файл, содержащий вредоносную начинку, тоже не будет скачан.

- Анализируется поведение вируса. Даже такие совершенные технологии, как Threat Emulation и Threat Extraction, не могут гарантировать 100% безопасности, так что следует предполагать, что определенная доля процента угроз все же может появиться на рабочей станции. SandBlast Agent непрерывно наблюдает за поведением системы и способен обнаружить и остановить подозрительную активность, будь то укоренение вируса в системе, модификация файлов или связь с сервером хакера.

- Автоматическое устранение последствий и восстановление данных. SandBlast Agent содержит технологию, специально защищающую пользователя от вымогателей (Anti-Ransomware). При любой подозрительной модификации файла будет сделана временная резервная копия на случай, если будет обнаружен шифровальщик. При обнаружении зловреда он не просто будет заблокирован, но и будут автоматически устранены все последствия: удалены файлы вируса, остановлены все запущенные вирусом процессы, возвращен в изначальное состояние реестр, восстановлены зашифрованные данные (тут-то и пригодится копия файлов). Весь этот процесс занимает секунды, так что пользователь даже не успеет испугаться.

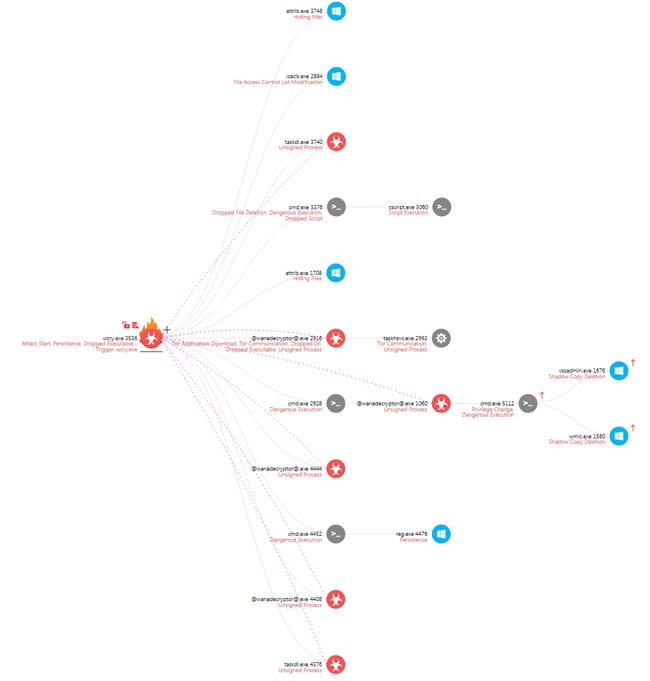

- Когда атака остановлена и последствия устранены, можно отдохнуть, но расслабляться рано. Необходимо расследовать инцидент, чтобы понять, как вирус попал в систему, какие бреши в обороне использовал. Это важно для предотвращения следующей атаки. Модуль Forensic Analysis позволяет построить детальные отчеты по развитию инцидента, где будут видны все шаги вируса (пример такого отчета о WannaCry представлен на рисунке ниже). Эта технология также позволяет формировать реальные аналитические отчеты об инцидентах на основании непрерывного сбора данных, анализа атаки и анализа последствий заражений.

Рисунок 2. Отчет SandBlast Agent о WannaCry

Таким образом, SandBlast Agent не просто предотвращает атаки, но и позволяет провести анализ и расследование выявленных инцидентов. Это, в свою очередь, способствует своевременному принятию мер по предотвращению повторения подобных ситуаций.

Варианты поставки и развертывания SandBlast Agent

SandBlast Agent поставляется в виде следующих пакетов программ для их последующего развертывания:

- Endpoint Complete Security.

- SandBlast Agent Complete.

- SandBlast Anti-Ransomware.

Таблица 1. Отличия программных пакетов — в комплектации применяемых технологий защиты

| Возможности (технологии защиты) | Вариант поставки | ||

| Endpoint Complete Protection Suite | SandBlast AgentComplete | SandBlast Anti- Ransomware |

|

| Способ развертывания | Endpoint Agent | Endpoint Agent | Endpoint Agent |

| Способ управления | SmartCenter | SmartCenter | SmartCenter |

| Anti-Ransomware | + | + | + |

| Incident analysis & quarantine | + | + | + |

| Forensics report | + | + | - |

| Browser extension | + | + | - |

| Emulation & Extraction | + | + | - |

| Zero Phishing | + | + | - |

| Anti-Bot | + | + | - |

| Antivirus | + | - | - |

| Full Disk Encryption, Media Encryption | + | - | - |

| Firewall & VPN | + | - | - |

SandBlast Agent может быть применен на рабочих станциях под управлением операционных систем Windows 7/8/10 и Windows Server 2008 R2/2012/2012 R2. В отношении варианта с расширением для браузера Browser Extension — в настоящее время поддерживается Google Chrome, Internet Explorer и Firefox.

Выводы

Вирусы-вымогатели становятся все более изобретательными и все чаще проявляют себя на глобальном уровне. Их сложность и массовость будут только расти, так как этому способствуют:

- наличие глобальных сетей серверов с повышенной анонимностью пользователей;

- широкое распространение криптовалютных платежных систем, обеспечивающих безопасность транзакций и анонимность владельцев кошельков.

Последние атаки вирусов-вымогателей показали, что классический традиционный подход к защите уже не обеспечивает требуемого уровня защищенности и необходим переход на принцип эшелонированной защиты.

В настоящее время уже существуют решения, обеспечивающие эшелонированную защиту, способную противостоять вирусам-вымогателям. Одним из лидеров рынка, предлагающих подобные решения, является компания Check Point. Решения компании позволяют практически со 100% уверенностью противостоять вирусам-вымогателям. Об этом свидетельствует отсутствие в числе пострадавших организаций пользователей SandBlast Network или SandBlast Agent.

Рассмотренный нами в данной статье Check Point SandBlast Agent способен не просто предотвратить атаки, но и провести анализ и расследование выявленных инцидентов. А главное, этот агент позволяет оперативно и автоматически восстановить данные, которые вирус пытался зашифровать.