Специалисты G DATA проанализировали новый вредоносный вариант майнера XMRig, объявившийся минувшей весной на фоне роста курса монеро. Заражения были обнаружены в Китае, Бельгии, Греции и России.

Обновленный зловред проникает на Windows-машины поэтапно, используя предустановленные в системе скрипты и бинарники (LOLBAS) для запуска полезной нагрузки, закрепления и ухода от обнаружения.

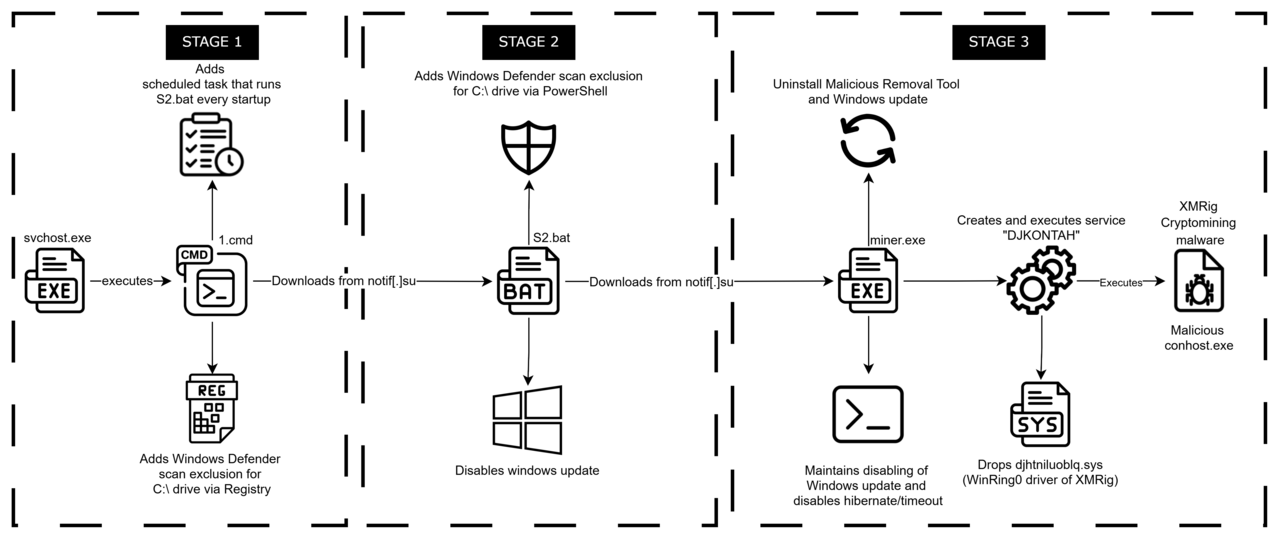

Определить первичный вектор заражения аналитикам не удалось. Вредоносную цепочку запускает svchost.exe, порождающий cmd-процесс для выполнения пакетного скрипта, именуемого 1.cmd.

Этот сценарий проверяет наличие контрольного файла check.txt в папке %APPDATA%\Temp во избежание повторного заражения, изменяет настройки Microsoft Defender, чтобы исключить сканирование корня пути C:\, а затем загружает другой скрипт, S2.bat, из домена notif[.]su и скрытно запускает его на исполнение с помощью PowerShell.

Сценарий S2.bat прежде всего отключает Windows-сервисы, способные помешать дальнейшему развертыванию зловреда (службы обновлений, BITS, TrustedInstaller). Он также загружает с того же сайта XMRig (miner.exe), который при установке создает новый ключ реестра на быстрый запуск и дропает легитимный драйвер WinRing0 для повышения прав в системе.

Как оказалось, все задействованные в атаке скрипты не обфусцированы. Обнаруженные в кодах комментарии свидетельствуют о том, что их создал ИИ-кодер либо неумелый вирусописатель; несмотря на это, на момент обнаружения все файлы плохо детектились на VirusTotal.

По данным G DATA, к маю поток обновлений для зловреда-криптоджекера иссяк. Спустя пару недель используемый им сайт notif[.]su был заблокирован.