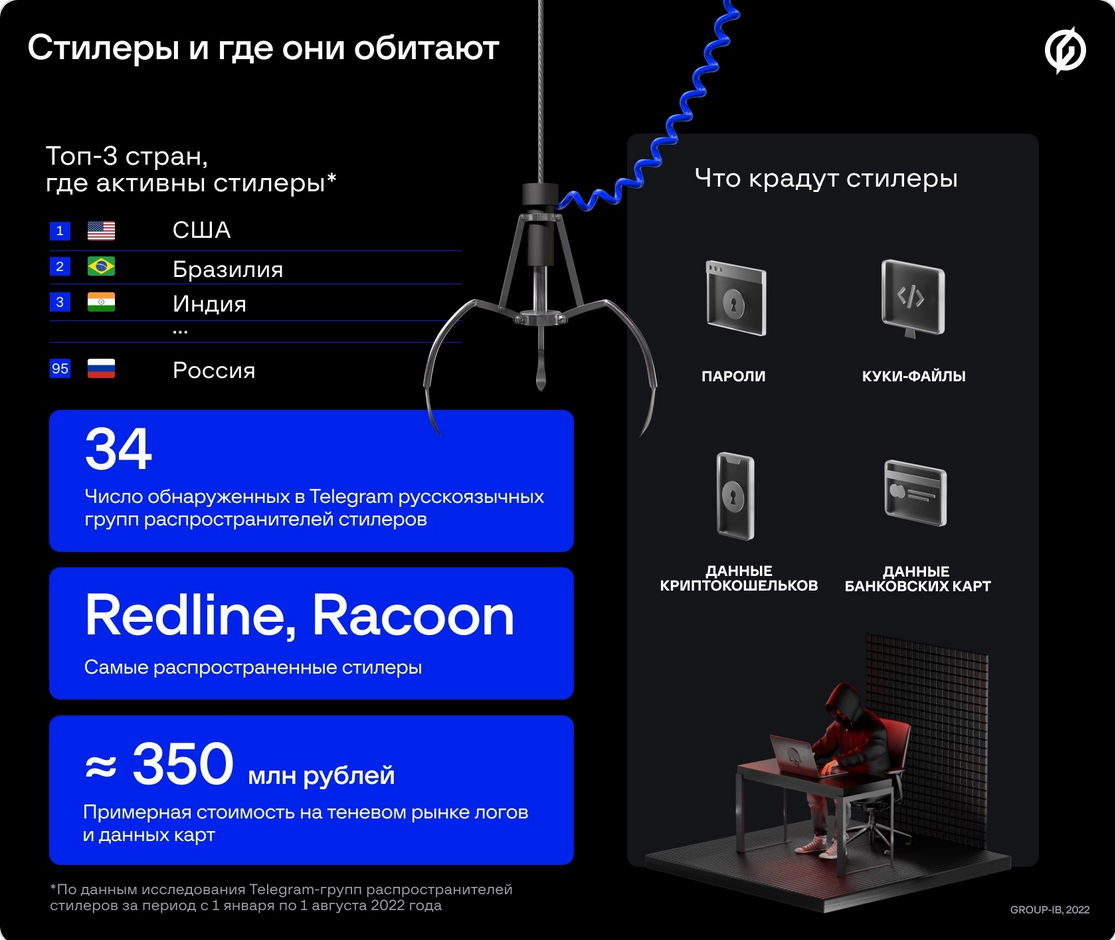

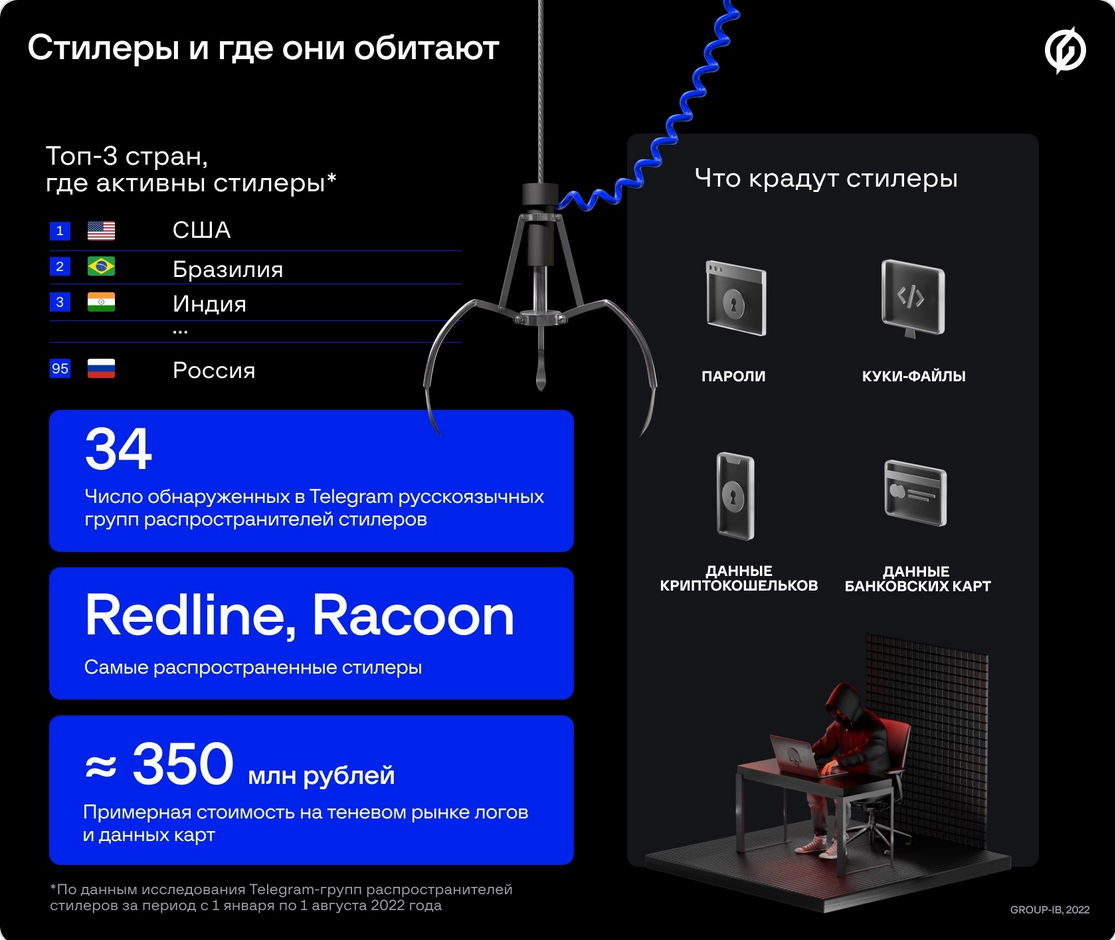

По данным Group-IB, в настоящее время распространением инфостилеров занимаются 34 русскоговорящие группировки, координирующие свои действия через Telegram. Вредоносные программы чаще всего раздаются через ссылки на YouTube и за 17 месяцев наблюдений были скачаны более 1,4 млн раз.

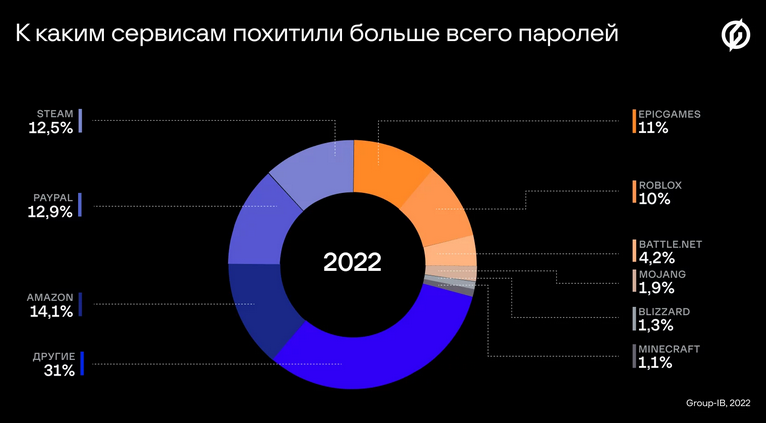

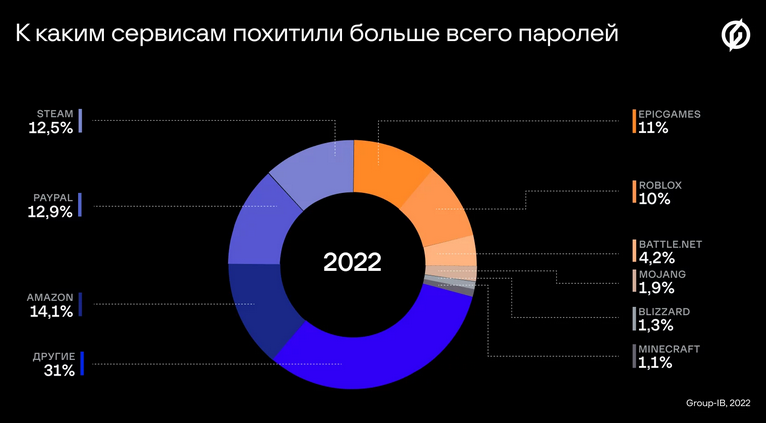

Преступников в основном интересуют учетки иностранных пользователей Amazon, PayPal, Steam, EpicGames и Roblox. Зловредов используют также для кражи данных банковских карт и криптокошельков, и такая активность растет.

По данным Group-IB Threat Intelligence (входит в состав Unified Risk Platform), первые группы и боты в Telegram, созданные для распространения инфостилеров, начали появляться в начале 2021 года. Проверка некоторых аккаунтов показала, что вредоносные атаки проводят рядовые участники нескольких мошеннических групп, ранее работавшие по схеме «Мамонт».

Переключившись с мошенничества на раздачу стилеров, злоумышленники копируют не только иерархию и модель, но также технические наработки «Мамонта» — в частности, используют Telegram-боты для генерации вредоносного контента, внутренних коммуникаций и теневой бухгалтерии. Основной задачей этих чернорабочих (воркеров) теперь является привлечение трафика на сайты-приманки, отдающие зловредов.

Ссылки на такие ловушки воркеры обычно вставляют в обзоры популярных игр и описания видеороликов на YouTube. Их могут также вшить в софт для майнига или NTF-файлы на специализированных форумах, внедрить в сообщения о розыгрышах и лотереях в соцсетях. За 10 месяцев 2021 года пользователи, по оценке GIB, скачали инфостилеры более 538 тыс. раз, за семь месяцев этого года (до 1 августа) — более 890 тыс. раз.

«Приток огромного числа воркеров в популярную мошенническую схему «Мамонт» привел к конкуренции за ресурсы и поиску новых способов преступного заработка, — комментирует Евгений Егоров, ведущий аналитик Group-IB Digital Risk Protection. — Популярности схемы с распространением стилеров способствует низкий порог входа: новичку не требуется технических знаний, поскольку процесс полностью автоматизирован через бота, а задача воркера сводится к тому, чтобы создать в телеграм-боте файл со стилером и нагнать на него трафик».

В 2021-22 годах эксперты выявили в Telegram 34 действующих русскоязычных команды. Десять из них собрали более 30 000 «отстуков» — сообщений резидентных зловредов, передаваемых оператору. В среднем каждая команда насчитывает около 200 участников.

Наиболее популярным инфостилером является RedLine, его использовали 23 кибергруппы. Второе место занял Racoon — его взяли на вооружение восемь команд. Три преступных сообщества предпочитают самопальные коды. Некоторые злоумышленники используют параллельно три вредоноса, другие ограничиваются одним.

Рейтинг атакуемых сервисов в 2021 году возглавляли PayPal (более 25% украденных паролей) и Amazon (более 18%). Новый рейтинг целей возглавляют те же лидеры — на фоне роста популярности игровых площадок.

Наиболее атакуемые страны — США, Бразилия и Индия. Россия в прошлом году занимала 15 место по числу жертв кражи паролей, а сейчас опустилась на 95-е.

Во избежание заражения пользователям советуют придерживаться следующих правил:

- не загружать софт из сомнительных источников;

- для установки использовать изолированную виртуальную машину или альтернативную операционную систему;

- не сохранять пароли в браузере;

- регулярно чистить куки-данные браузеров для минимизации возможных рисков.

Организациям рекомендуют проактивно охранять бренд от злоупотреблений и использовать современные технологии для мониторинга и реагирования — такие, как Digital Risk Protection.

Специалист отдела комплексных систем защиты информации компании «Газинформсервис» Дмитрий Овчинников не преминул внести свою лепту в нашу новость — подтвердил прогноз GIB относительно роста активности инфостилеров, а также рассказал, каким образом такие зловреды попадают в систему.

«В качестве площадок распространения теперь выступает YouTube, иные видео и стриминговые платформы, а также телеграмм-каналы. Вместо бесплатной раздачи ключей на новые игры с высокой долей вероятности вы получите вирус в виде стилера. Вредоносное ПО на свой гаджет можно загрузить и скачивая нелицензионную игру или ПО с торрент-трекеров».