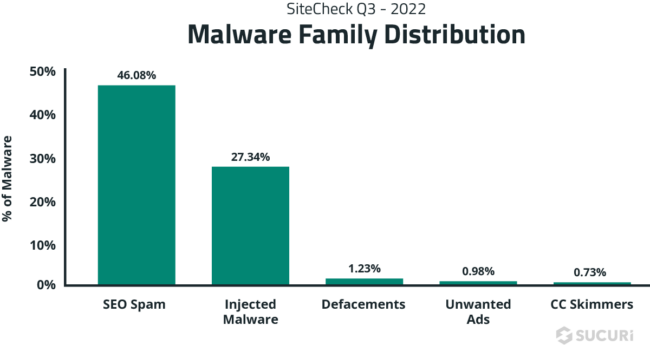

Компания Sucuri опубликовала отчет об угрозах для сайтов по итогам удаленного сканирования в III квартале. Как оказалось, почти в половине случаев хакеры проводят атаки с целью спамдексинга (распространения поискового спама), а в трети — для внедрения вредоносных скриптов, отрабатывающих в браузерах посетителей.

Совокупно исследователи провели около 23,5 млн сканов, позволивших выявить более 260 тыс. случаев непрошеного вторжения. Причины успеха хакерских атак могли быть различными, но результат во всех случаях один — размещение стороннего контента, позволяющего угонять или перенаправлять трафик, распространять вредоносный софт по методу drive-by (скрытой загрузкой), собирать ПДн и платежные данные и т. п.

Анализ свидетельств взлома, обнаруженных на стороне клиента, показал, что целью хакеров зачастую является SEO-спам (почти 120 тыс. детектов) или вредоносные инъекции.

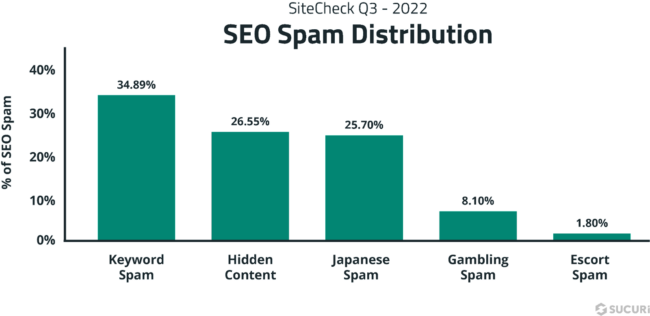

Поисковый спам обычно невидим глазу, его фиксируют только Google и ее бот. Это может быть набор популярных ключевых слов или реклама порносайта, нелицензированной аптеки, магазина контрафакта, которую специальный скрипт на лету вставляет, когда узнает User-Agent поисковика. В итоге атакованный сайт теряет поисковый трафик, хотя его страницы по-прежнему появляются в выдаче: при переходе по ссылке происходит редирект на ресурс, продвигаемый спамерами.

Еще одна разновидность SEO-спама — скрытый контент, постоянно присутствующий на взломанном сайте. Обычно мошенники с этой целью внедряют на страницы спам-ссылку, используя тег <div>. В этом случае ее можно выявить только просмотром HTML-кода, но поисковые системы такие вставки фиксируют.

Из зловредов на сайтах обнаружены внешние JavaScript-инжекты, iframe и встроенные скрипты. Наиболее часто встречались загрузчик SocGholish, предлагающий обновить Google Chrome (30% инъекций), и скрипт NDSW, присутствие которого было зафиксировано почти 21 тыс. раз. На WordPress-сайтах также найдено множество поддельных предупреждений защиты CloudFlare от DDoS.

Веб-скиммеры (59 вариаций) были выявлены на 1902 сайтах, использующих WordPress, Magento и OpenCart CMS. Аналитики не преминули отметить: сканы проводились на стороне клиента, при исследовании бэкендов (модификации PHP-файлов, инъекции в базы данных) улов мог бы быть богаче.

Рекомендации по защите сайтов от хакерских атак:

- регулярный патчинг софта;

- использование сильных, уникальных паролей;

- использование многофакторной аутентификации (MFA);

- SSL-защита внешних соединений;

- использование WAF и средств мониторинга состояния файлов.

Полнотекстовая версия квартального отчета Sucuri по угрозам для сайтов доступна в PDF-формате на сайте компании. Кроме непрошеных изменений, привнесенных хакерами, в нем рассмотрены наиболее частые причины блокировки и проблемы с безопасностью.

![APT28 атаковала UKR[.]NET: фишинг, PDF и прокси ngrok](https://www.anti-malware.ru/files/styles/adaptive-480/public/images/source/fancy_bear-news.png?itok=jcF8JHLv×tamp=1766255143)