Исследователи из VMware заметили, что заражения Chromeloader стали опаснее. Угонщик браузера, специализировавшийся на показе рекламы, расширил свой репертуар и теперь может вывести из строя систему жертвы или наградить ее шифровальщиком.

В VMware отслеживают ChromeLoader с начала этого года и в марте отметили появление macOS-версии зловреда. Согласно наблюдениям, за последние несколько месяцев авторы киберкампании, которой не видно конца, привнесли много изменений, и атаки, полагающиеся на PowerShell, в скором времени могут стать более сложными.

Вредонос обычно распространяется в виде файлов ISO и DMG, выдаваемых за кряки или пиратские копии популярного софта (чаще всего это игры). Основная цель Chromeloader — сбор учетных данных жертвы и слежка за использованием браузера; полгода он также параллельно запускал adware.

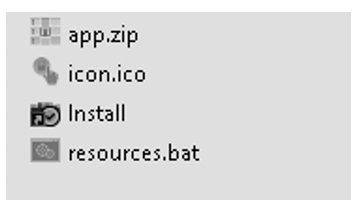

Поддельный образ диска при этом монтируется как виртуальный CD-ROM со следующим содержимым:

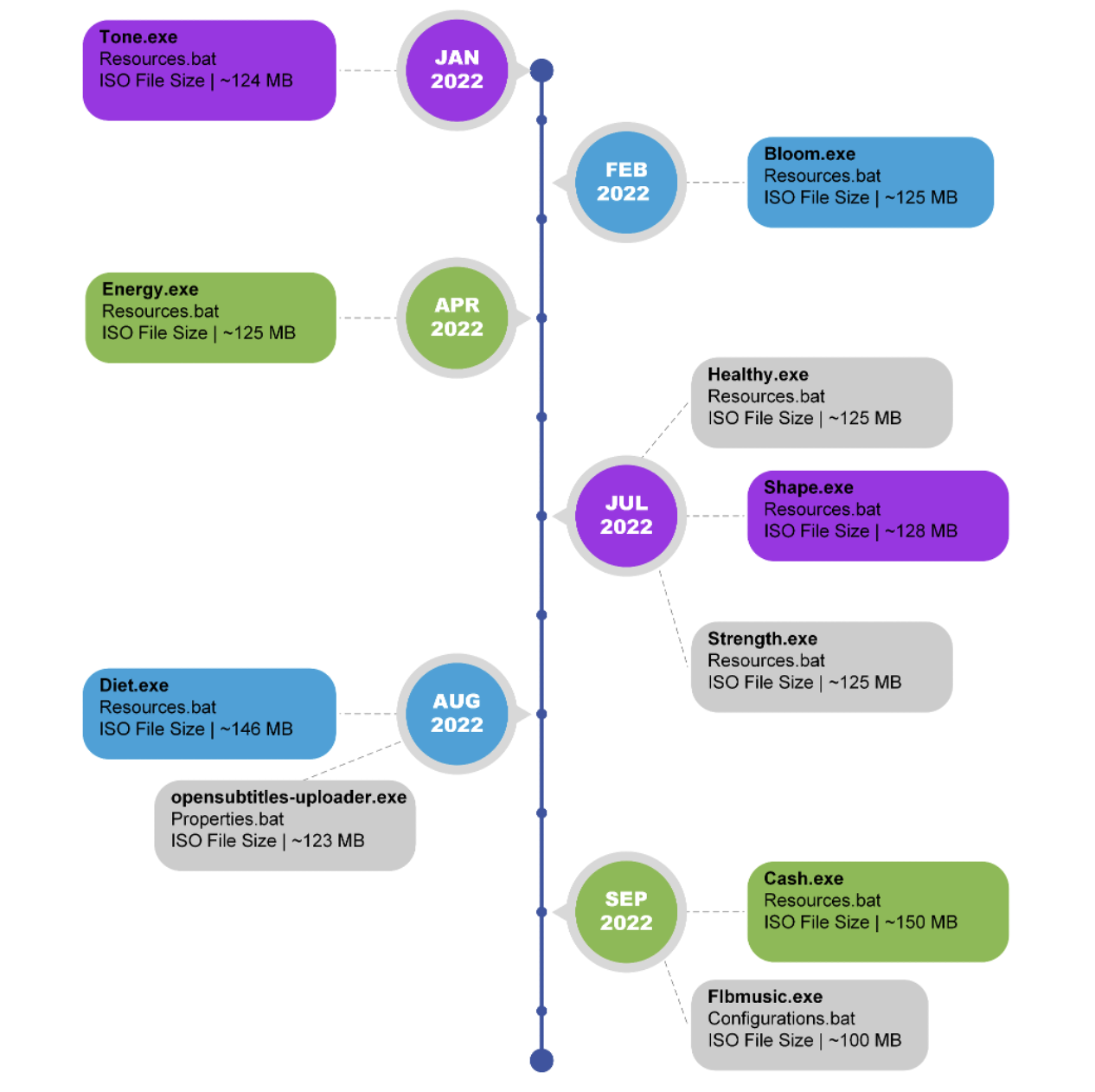

Распаковка app.zip происходит при двойном клике по ярлыку Install (соответствующую команду выполняет resources.bat, содержимое загружается в папку C:\Users\UserName\AppData\Roaming). В результате на машине оседает целевой исполняемый файл — имена могут быть различными:

- Cash.exe

- Flbmusic.exe

- Opensubtitles-uploader.exe

- Diet.exe

- Healthy.exe

- Strength.exe

- Shape.exe

- Energy.exe

- Bloom.exe

- Tone.exe

В бинарник встроен nw.exe — компонент фреймворка NW.js, позволяющего создавать десктопные приложения на основе веб-технологий. Для обеспечения постоянного присутствия сторонней программы в системе создается запланированное задание.

Некоторые из перечисленных экзешников пытались собирать логины и пароли из браузера, другие запускали новый outlook.exe для вывода данных. Принудительный показ рекламы осуществляется через запуск встроенного скрипта PowerShell, который прописывается в реестре на исполнение с заданным интервалом и обращается к разным сомнительным доменам для загрузки adware-расширения chrome_zoom.

В конце августа наблюдатели заметили, что ChromeLoader начали использовать в деструктивных атаках — для загрузки архивных бомб (классического 42.zip с привлекательным для геймеров именем — very_fun_game, FreeNitro, jaws2018crack и т. п.). При распаковке такие файлы сильно загружают CPU и забивают память компьютера.

Операторы Enigma тоже пытались включить ChromeLoader в свою схему доставки. Названный шифровальщик обычно распространяется через архивные HTML-вложения со встроенным JavaScript. В конце прошлого месяца злоумышленники загружали его как REG-archive.zip и KeyFILE-Generator_protected.exe.

Из менее опасных полезных нагрузок, появившихся в репертуаре ChromeLoader, аналитики отметили поддельные программы OpenSubtitles (для поиска субтитров к фильмам) и FLB Music (для проигрывания аудиозаписей на разных платформах). Первую злоумышленники использовали в связке с adware для перенаправления веб-трафика, кражи паролей и продвижения вредоносов под видом легитимных апдейтов.

Второй фейк содержал electron.exe.pdb — портативную базу данных, используемую при настройке отладчика Electron. Возможности схожего с NW.js тулкита позволяли авторам атак загружать дополнительные модули для прослушки на определенных портах и организации связи со своим приложением по сети.