Компания «СёрчИнформ» представила обновление DCAP-системы «СёрчИнформ FileAuditor». Теперь система позволяет указать уровень конфиденциальности документов прямо в интерфейсе офисных приложений Microsoft Office. Например, если топ-менеджеры не хотят, чтобы документ с внутренними регламентами совета директоров смогли прочитать рядовые сотрудники, то смогут пометить соответствующие файлы – и система применит к ним требуемые ограничения.

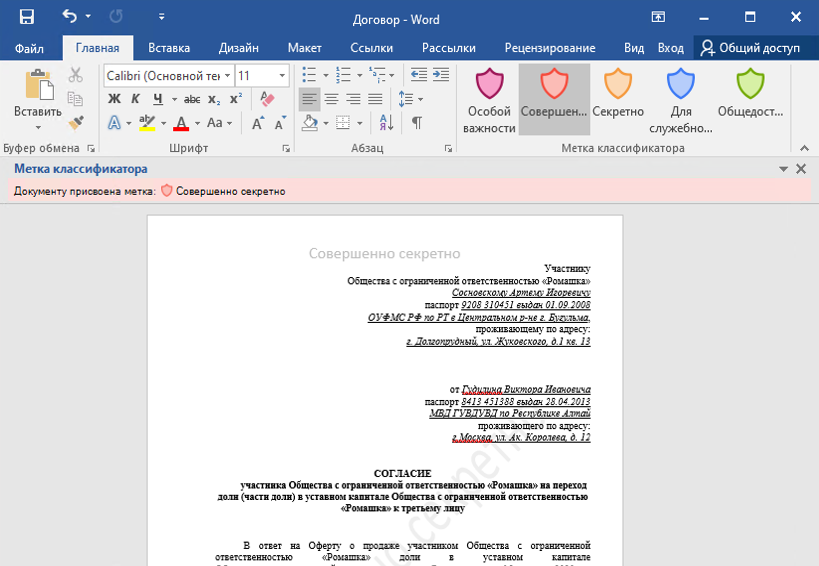

Задачу решают метки, которые можно присвоить файлу при работе с ним в Word, Excel, PowerPoint и т.д. Метки FileAuditor проставляются в один клик в панели управления офисным редактором и позволяют вручную задать один из пяти уровней конфиденциальности: «Общедоступный», «Для служебного пользования», «Секретно», «Совершенно секретно» и «Особой важности».

Для каждой категории ручных меток доступны гибкие критерии защиты, которые в консоли FileAuditor централизованно настраивает служба ИБ. Например, можно установить правило, чтобы документы с меткой «Для служебного пользования» стало невозможно пересылать в Outlook, Telegram или любых других приложениях. Или запретить читать файл с меткой «Совершенно секретно» всем, кроме выбранных пользователей и групп. Также программа позволяет ограничить, на каких ПК и кому будет доступна расстановка таких меток – например, только высшему руководству компании.

«Обычно DCAP-решения ориентированы на защиту документов в больших массивах данных – когда нет возможности вручную найти все файлы, содержащие конфиденциальную информацию. FileAuditor отлично справляется с выявлением уязвимых документов и их защитой, в рамках системы реализована уникальная технология блокировки доступа к файлу в произвольных приложениях. Однако иногда искать ничего не требуется: нужно защитить конкретный важный документ прямо сейчас. Раньше ИБ-специалистам пришлось бы донастраивать систему, чтобы обнаружить и взять его под защиту. Мы пошли более коротким путем: автор документа сам может выставить метку конфиденциальности, по которой система поймет его ценность и применит правила контроля», – рассказал Алексей Парфентьев, руководитель отдела аналитики «СёрчИнформ».

«СёрчИнформ FileAuditor» находит и сортирует уязвимые документы в файловых хранилищах. На все документы с критичным содержимым (персональные данные, файлы с паролями, договоры, финансовая отчетность и пр.) программа автоматически ставит соответствующую метку и берет под контроль операции, которые с ними совершают пользователи. Система позволяет управлять доступом к заданным категориям файлов – запрещать чтение, изменение, пересылку документов. Ручные метки обогащают этот функционал и обеспечивают дополнительную защиту наиболее критичным файлам. Результаты ручной «разметки» и автоматической классификации можно комбинировать. Например, если документ из категории «Финансовые» получает метку «Совершенно секретно», то можно создать общее правило, по которому работать с файлом сможет только главный бухгалтер.

В FileAuditor служба информационной безопасности получает наглядный отчет, кто, когда устанавливал ручные метки и какие операции совершались с помеченными файлами. В частности, кто пытался открыть такие документы, не имея необходимых прав доступа. А рядовых пользователей ручные метки уведомляют о принятых в компании мерах безопасности. Открыв документ с меткой, сотрудник увидит грифы конфиденциальности в виде колонтитулов и водяных знаков. Если такой документ все же утечет за пределы компании, это будет свидетельствовать об умышленном сливе информации: сотрудник видел гриф «Для служебного пользования», знал, что документ не предназначен для чужих глаз, а значит пошел на нарушение осознанно. В случае судебного разбирательства с инсайдерами это послужит дополнительным доказательством.